Qué es un troyanos y cómo eliminarlo

Un troyano (o caballo troyano) es un programa malicioso de ordenador usado para infectar el sistema de un PC y causar actividad maliciosa en él. Normalmente, estos programas son usados para robar información personal, difundir otros virus o simplemente disminuir el rendimiento del ordenador. Además, los hackers pueden usarlos para obtener acceso remoto desautorizado a ordenadores, infectar archivos y dañar el sistema. En cuando un troyano se infiltra en un ordenador, comienza a esconderse de la víctima. Los troyanos son muy similares a los virus normales y, por ello, son más difíciles de detectar. Es por lo que deberías confiar siempre en usar un anti-spyware de confianza. Los troyanos, originalmente, no han sido creados para difundirse por ellos mismos. No obstante, las versiones recientes tienen componentes adicionales que pueden habilitar su propagación. La actividad de cada troyano depende de las intenciones de su creador.

Modos usados para infiltrarse en los sistemas

Una parte de los troyanos son capaces de propagarse por sí solos e infectar el sistema sin el conocimiento del usuario. Otros deben ser instalados manualmente en el ordenador, como cualquier otro software. De hecho, hay cinco modos principales usados por estos parásitos para entrar en los sistemas.

- Muchos troyanos se distribuyen con la ayuda de mensajes email, redes de compartición de archivos y chats online (como ICQ, AIM o IRC). Pueden llegar como archivos adjuntos, mensajes instantáneos, links en emails o adiciones de aplicaciones de igual a igual (P2P). Estos troyanos tienen nombres no muy sospechosos y, por ello, engañan a los usuarios para que los abran. Una vez que el usuario abre el mensaje, el troyano se instala silenciosamente en el sistema.

- Algunos troyanos pueden entrar en el sistema usando las vulnerabilidades del navegador. Sus autores usan sitios webs inseguros repletos de códigos maliciosos o los distribuyen a través de publicidad pop-up insegura. Cada vez que el usuario visite este sitio o haga click en un pop-up, un script peligroso instala inmediatamente el parásito. El usuario no se da cuenta de nada sospechoso, ya que esta amenaza no muestra ninguna ventana de instalación, de diálogo o de aviso/alerta.

- Los troyanos algunas veces se instalan junto a otros parásitos como virus, gusanos, backdoors e incluso spywares. Pueden entrar en el sistema sin el conocimiento ni el consentimiento y afectar a todos los que usen un ordenador. Algunas amenazas pueden ser instaladas manualmente por usuarios de ordenador maliciosos que tienen suficientes privilegios para la instalación del software. Bastantes troyanos son capaces de difundirse explotando sistemas remotos con ciertas vulnerabilidades en la seguridad.

- Algunos troyanos ya se han integrado también en aplicaciones particulares. Incluso los programas legítimos pueden tener funciones indocumentadas como característica de acceso remoto. Los atacantes necesitan contactar con el ordenador con este programa instalado con el fin de instalarlo con acceso inautorizado completo en el sistema o tomar el control de ciertos programas.

Actividades que pueden ser causadas por un troyano

La mayoría de los troyanos son capaces de causar estas actividades:

- Infectar, corromper, reescribir archivos, componentes esenciales del sistema y aplicaciones instaladas. Pueden también destruir el sistema al completo, borrando archivos críticos o formateando los discos duros.

- Robar datos bancarios, como números de tarjetas de crédito, nombres, contraseñas, documentos personales valiosos y otra información sensible del usuario.

- Registrar al usuario y cada una de las pulsaciones en su teclado. Los troyanos pueden también tomar capturas de pantalla e iniciar otras actividades para robar información específica.

- Enviar los datos reunidos a direcciones email predefinidas, subirlos a servidores FTP predeterminados o transferirlos a través del segundo plano de la conexión a Internet a un servidor remoto.

- Instala un backdoor o activar sus propios componentes para poder dar acceso remoto al atacante para que tome el control sobre el ordenador.

- Soltar en el PC otros parásitos peligrosos.

- Generar Negación de Servicio (DoS) u otros ataques de internet contra ciertos servidores remotos o enviar una cantidad de mensajes emails excesivos con el fin de inundar ordenadores.

- Instala un servidor FTP oculto que puede ser usado por maliciosas personas con varios propósitos ilegales.

- Terminar con el antivirus, anti-spyware u otros softwares de seguridad relacionados. Los troyanos pueden también deshabilitar servicios esenciales del sistema y prevenir que las herramientas regulares del mismo funcionen.

- Bloquear al usuario el acceso a páginas webs legítimas y otros recursos relacionados con la seguridad.

- Mostrar publicidad comercial indeseada y anuncios pop-ups.

- Degradar la conexión a Internet y la velocidad del ordenador. Puede también disminuir la seguridad del sistema y causar su inestabilidad.

Ejemplos de Troyanos

Hay miles de troyanos diferentes. Los siguientes ejemplos ilustran cómo de dañinos pueden llegar a ser estas amenazas.

Trojan.Cryptolocker es un troyano que ha sido usado para difundir virus muy peligrosos llamados Cryptolocker y Cryptowall. Se cree que este troyano puede también ser usado para distribuir otros malwares, como programas anti-spyware falsos, backdoors y similares amenazas. Se difunde con la ayuda de mensajes de seguridad falsos que dicen que el ordenador está infectado con posibles virus. Cuando el usuario hace click en este mensaje, el troyano entra en el sistema e instala sigilosamente un ransomware. Además, bloquea el sistema y causa mensajes de alerta falsos en el escritorio de la víctima. Puedes también descargar esta amenaza en tu ordenador como archivo adjunto en un email, o en un anuncio pop-up que ofrece actualizar tu Java o Flash Player.

Trojan.ZeroAccess es otro troyano seriamente peligroso que es también conocido como max++. Ten en cuenta que hay muchas versiones de este troyano y que tienen el mismo propósito – robar información personal a la gente. Con este objetivo, graban las pulsaciones en el teclado de la víctima y realizan continuas capturas de pantalla. Este troyano normalmente se infiltra en el sistema desde varios sitios de Internet, como páginas webs inseguras o conexiones de igual a igual (P2P), y comienza su trabajo sin perder ni un segundo una vez dentro.

12Trojan.Win32.Krepper.ab es un parásito muy peligroso y extremadamente destructivo que puede causar problemas relacionados con la estabilidad de tu PC. Normalmente, entra en el sistema desde sitios de Internet inseguros, conexiones de compartición de archivos o chats online. Trabaja sigilosamente en el segundo plano esperando datos específicos para ejecutar la «carga explosiva». Con los datos específicos, el virus Krepper puede intentar afectar el Registro de Windows, eliminar carpetas críticas del sistema e iniciar otras acciones destructivas. El parásito detecta, acaba y deshabilita totalmente el software antivirus instalado en el ordenador. Además, el troyano es capaz de conectarse a varios servidores maliciosos y descargar otros parásitos peligrosos desde ahí.

Eliminación de troyanos y otras ciber amenazas

Los troyanos trabajan de forma similar a los virus regulares de ordenador y, por ello, deberían ser eliminados del ordenador con la ayuda de un software de seguridad de confianza. Nunca deberías intentar eliminar un troyano manualmente de tu ordenador, ya que esto puede conducirte a que tu ordenador tenga serios problemas y daños en el sistema. Para poder escanear adecuadamente tu sistema y encontrar todos los componentes sospechosos que se puedan encontrar en él, deberías instalar alguno de estos programas: FortectIntego, SpyHunter 5Combo Cleaner. Ya han sido aprobados por sus capacidades de detectar troyanos y sus componentes.

Ten cuidado, ya que algunas veces incluso los eliminadores de spyware más avanzados pueden fallar a la hora de eliminar un troyano particular. Cada una de esas amenazas se actualiza constantemente y muchas veces esas actualizaciones se añaden antes de que los desarrolladores del software anti-spyware se den cuenta. Si una de estas herramientas que te recomendamos falla a la hora de arreglar tu ordenador, puedes siempre contactar con nuestro equipo y pedir consejo.

Últimos virus añadidos a la base de datos

Instrucciones de eliminación del troyano Wacatac

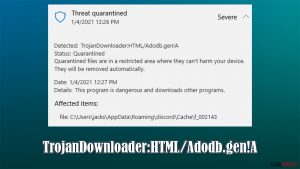

Eliminar TrojanDownloader:HTML/Adodb.gen!A

Matar njRat

Información actualizada: 2016-03-23