Eliminar Wacatac Trojan (virus) - Actualización 2022

Guía de eliminación de Wacatac Trojan

¿Qué es Wacatac Trojan?

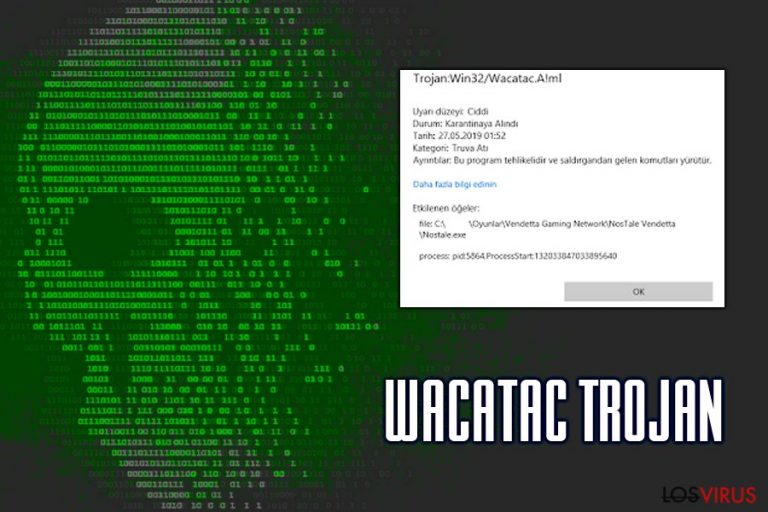

Wacatac es un malware que desencadena alertas que pueden informar sobre problemas de seguridad pero que también aparece cuando no hay ninguna amenaza

El troyano Wacatac es una amenaza que puede afectar significativamente al sistema. Los troyanos disminuyen la seguridad del ordenador y pueden conducir a entrada de infecciones más serias. Este malware, una vez inyectado, ejecuta una variedad de cambios en el sistema y comienza a llevar a cabo sus actividades maliciosas.

La detección de este malware es conocida como Trojan:Win32/Wacatac. El troyano entra en el ordenador principalmente a través de archivos adjuntos en un email de spam llamado «DHL Shipment Notification 3300777400-Delivery for 10 July 2019_pdf.gz» o similar. Sin embargo, las víctimas pueden quedar también infectadas cuando descargar programas pirateados o visitando sitios maliciosos que almacenan descargas conducidas. Los troyanos se difunden fácilmente usando páginas maliciosas y enlaces engañosos, así como a través de páginas webs.

Este particular malware es desarrollado con varias funcionalidades en mente y puede causar problemas graves y conducir a tener problemas con el ordenador. El troyano Wacatac puede reunior detalles como contraseñas, nombres de usuario, detalles bancarios y otra información personalmente identificable o potencialmente usada luego en otras estafas.

El troyano parece estar difundiéndose en una nueva ola en 2022 gracias a múltiples campañas y ejemplos que han sido detectados por los analistas. Parece que aún muestra funciones de cadena de infección y se infiltra en los ordenadores para difundir malwares adicionales como ransomwares o mineros de cripto monedas.

Puedes no darte cuenta de ningún síntoma de la infección, pero los nombres de detección de Wacatac aparecen en pantalla cuando el ordenador detecta actividades cuestionables. Es mejor reaccionar antes de que esto ocurra y ejecutar herramientas anti-malware para limpiar cualquier infección y acabar con el intruso por completo para evitar daños mayores en la máquina.

Visión general de Wacatac

Este tipo de malware puede ser extremadamente peligroso – puede reunir información personal (detalles de inicio de sesión, bancarios, etc.) o proliferar otros malwares (ransomware, cripto mineros, rootkits, RATS y otras infecciones peligrosas). Lo peor sobre esto es el hecho de que los procesos son silenciosos y el malware funciona principalmente en el segundo plano. Adicionalmente, las máquinas infectadas pueden ser incluidas en una botnet y ayudar a ejecutar ataques DDoS contra objetivos específicos.

Necesitas comprobar en profundidad el ordenador si la alerta aparece. Es posible que la detección sea un falso positivo, por lo que necesitas eliminar cualquier infección. Por ello, comprueba el artículo en profundidad para aprender de los potenciales síntomas y asegurarte de limpiar la máquina de cualquier amenaza, ejecutando un programa anti-malware de confianza.

| Nombre | Wacatac |

| Tipo | Troyano, spyware |

| Archivos relaciondos | DHL Shipment Notification 3300777400-Delivery for 10 July 2019_pdf.gz, Unimpartial.exe |

| Procesos relacionados | biddulphia9 |

| Modos de infección | Archivos adjuntos en emails de spam, aunque otros métodos también pueden ser usados por los hackers |

| Distribución | Normalmente al leer sobre emails spam con archivos adjuntos maliciosos o falsos programas y cracks de vídeo juegos |

| Factores de riesgo | Infección de otros malwares, pérdida de dinero, robo de identidad |

| Síntomas | Raramente ninguno. En algunos casos, los usuarios empiezan a experimentar un alto uso de recursos, cierres inesperados de programas, procesos desconocidos ejecutándose en el segundo plano |

| Eliminación | Emplear un programa anti-malware legítimo para ver si quedan amenazas reales en la máquina |

| Reparación | Si el troyano se ejecuta durante un tiempo, puede afectar al rendimiento, funciones y otros archivos serios del sistema, por lo que ejecuta FortectIntego para encontrar y solucionar el daño causado por el virus. |

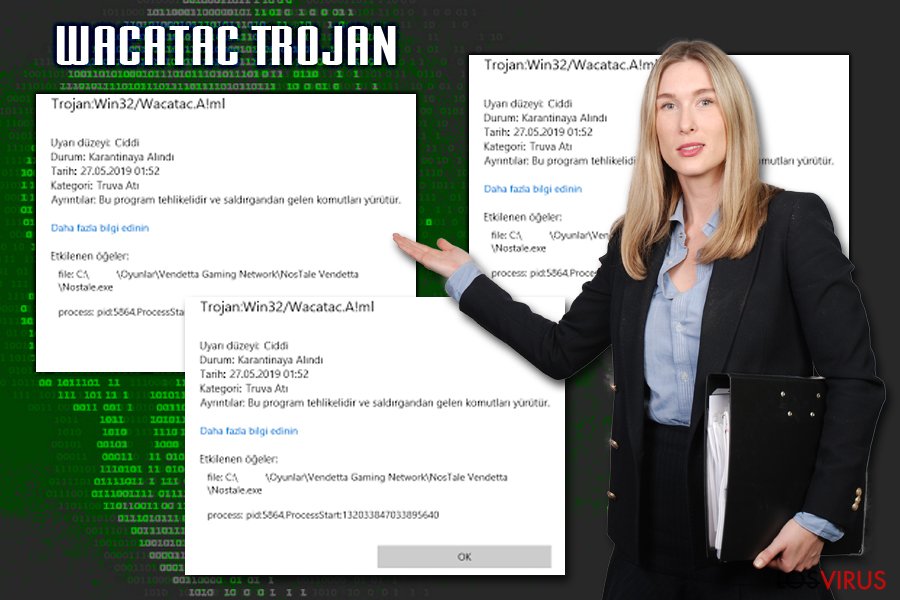

¿Qué significa la detección Trojan.Script.Wacatac.B.ml detection?

La detección de este troyano puede ser un falso positivo, ya que los usuarios han reportado que Microsoft Defender está también marcando instaladores legítimos como Thaiphoon Burner y el vídeo juego Soulash. Si este es el caso, deberías añadir una exclusión al archivo legítimo; mientras tanto, deberías estar extremadamente preocupado si la detección no es un falso positivo – deberías eliminar el troyano Wacatac cuando antes.

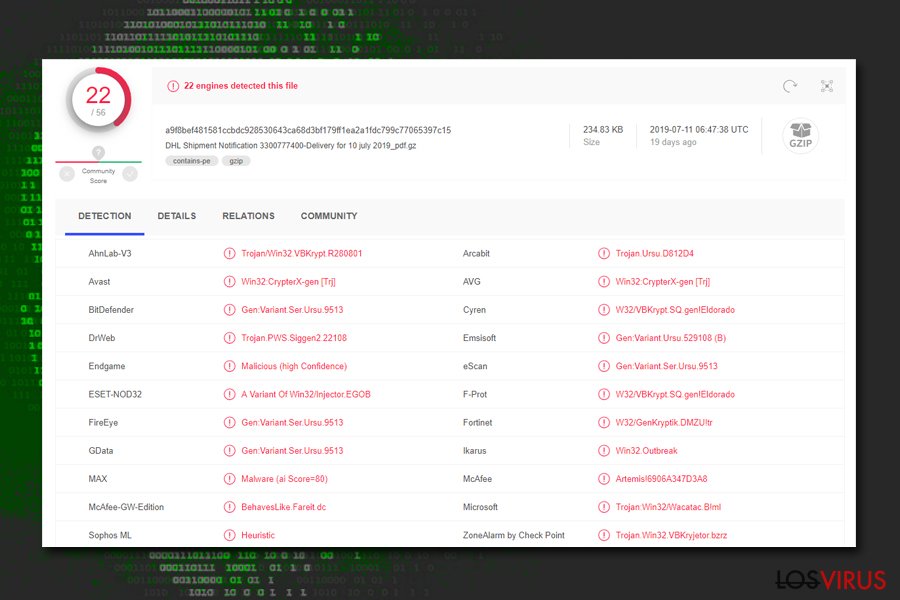

Pero, ¿cómo sabes si la detección del virus está verificada y que estás realmente tratando con un troyano? El mejor modo de comprobar la detección de un falso positivo es subirlo a fuentes como Virus Total. Si la infección es real, serás capaz de ver otras detecciones de otros vendedores, como:

- Win32:CrypterX-gen [Trj]

- A Variant Of Win32/Injector.EGOB

- Artemis!6906A347D3A8

- Gen:Variant.Ursu.529108 (B)

- Gen:Variant.Ser.Ursu.9513

- Trojan.Win32.VBKryjetor.bzrz, etc.

Desafortunadamente, este es el único modo de saber si estás infectado por el troyano Wacatac. En la mayoría de los casos, la infección real está programada de un modo que permite esconder sus actividades maliciosas en el segundo plano, significando que no existen síntomas perceptibles de infección.

¿Qué causa la infección?

Si Trojan:Win32/Wacatac ha insertado otros parásitos, es probable que te encuentres cierres inesperados frecuentes de programas, ralentización de la operación del dispositivo, pantallazos azules de la muerte, incremento de la publicidad que ves mientras navegas, programas o archivos instalados que nunca antes hayas visto, etc.

Desafortunadamente, la infección de cualquier malware, incluido este troyano, puede resultar en severas consecuencias, incluyendo pérdida de dinero, instalación de otros malwares, corrupción de puntos de crédito e incluso robos o fraudes de identidad. Las piezas silenciosas de las infecciones a menudo son usadas como vectores de malwares adicionales.

Por ello, deberías siempre asegurarte de que tu ordenador está libre de virus empleando un programa anti-malware legítimo con funciones de protección a tiempo real. Además, puedes también ejecutar una eliminmación completa del virus usando herramientas como Malwarebytes, SpyHunter 5Combo Cleaner, u otros productos legítimos.

Los métodos más comunes para difundir malware – archivos adjuntos maliciosos en emails

Los autores de malware son individuos inteligentes que eligen usar sus habilidades con fines maliciosos. Por ello, normalmente emplean métodos sofisticados para enviar cargas explosivas maliciosas a miles de usuarios; por ejemplo, exploit kits, inyectores en web, ataques de fuerza bruta y otras prácticas.

Sin embargo, posiblemente el método más prominente de envío de malware son archivos adjuntos en emails de spam. Desde troyanos a ransomware – los archivos que están adjuntos en emails phishing pueden enviar los virus más horrorosos. En la mayoría de los casos, el mensaje llega de una compañía bien conocida, como DHL, Amazon o Bank of America. Aquí hay un ejemplo:

Track DHL Express Shipment

Dear Customer,

Your email address was found on package with unclear delivery address as per DHL policy, we will not fail to return the package if it remain unclaimed within the next 48 hours.

Kindly review the receipt and make necessary steps if the package belongs to you to avoid loss of property.

Please Click and Download attached receipt to review the package details.Best Regards,

DHL TEAM

Copyright 2019

Como es evidente, el email no llega de la compañía real de envíos DHL. Aún así, es fácil imaginar cuánta gente está esperando un paquete de parte de este remitente y podría fallar y caer en la trampa y descargar el archivo adjunto malicioso.

Por ello, nunca abras archivos adjuntos sospechosos de emails spam; si tienes dudas sobre si el archivo es legítimo, deberís siempre comprobarlo con herramientas como Virus Total antes de abrirlo.

Comprobar detecciones del virus y falsos positivos antes de eliminar Wacatac

Antes de eliminar el troyano del ordenador, necesitas asegurarte de que no es un falso positivo. Como ya hemos mencionado previamente, deberías comprobar el archivo con diferentes programas de seguridad o usar herramientas como Virus Total. Una vez estés seguro de que es actualmente malicioso, deberías proceder con su eliminación de inmediato.

Aunque la eliminación del troyano Wacatac puede ser ejecutada manualmente, puede ser difícilmente recomendable a usuarios regulares de ordenador. Los troyanos son infecciones muy serias que modifican el sistema operativo Windows, afectando a sus partes más vitales. Por ello, deberías usar programas anti-malware con este propósito, ya que acabarán con el virus y tambié restaurarán las funciones normales del sistema.

Ten cuidado ya que el virus puede interferir con los programas de seguridad o prevenir su eliminación. Si ese es el caso, deberías acceder en Modo Seguro con Funciones de Red tal y como explicamos a continuación. Deberías hacerlo en cuanto estas alertas aparezcan, para evitar serios daños.

Guía de eliminación manual de Wacatac Trojan

Ransomware: Comprueba tu sistema con un anti-malware

Si eres una víctima de un ransomware, deberías emplear un programa anti-malware para su eliminación. Algunos ransomwares pueden auto-destruirse una vez que el proceso de encriptación de archivos finaliza. Incluso en esos casos, el malware puede dejar varios módulos de robo de datos o puede operar en conjunto con otros programas maliciosos en tu dispositivo.

SpyHunter 5Combo Cleaner puede detectar y eliminar todos los archivos relacionados con ransomware, módulos adicionales, junto a otros virus que pueden estar ocultándose en tu sistema. El programa de seguridad es realmente fácil de usar y no requiere que tengas conocimientos técnicos para tener éxito en el proceso de eliminación de Wacatac Trojan.

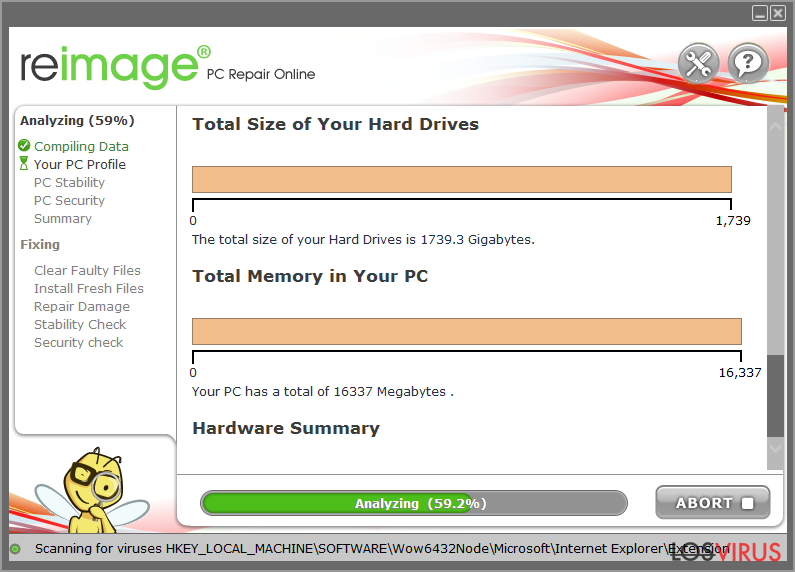

Ransomware: reparar los componentes del sistema dañados

Una vez el ordenador está infectado con un malware como un ransomware, el sistema es modificado para operar de manera diferente. Por ejemplo, una infección puede alterar la base de datos del registro de Windows, dañar partes vitales del arranque y otras secciones, eliminar o corromper archivos DLL, etc. Una vez que el archivo del sistema es dañado por malware, un programa antivirus no es capaz de hacer nada al respecto, dejándolo simplemente funcionar tal y como es. En consecuencia, los usuarios pueden experimentar problemas de rendimiento, estabilidad y usabilidad, hasta el punto en que sea requerido reinstalar Windows.

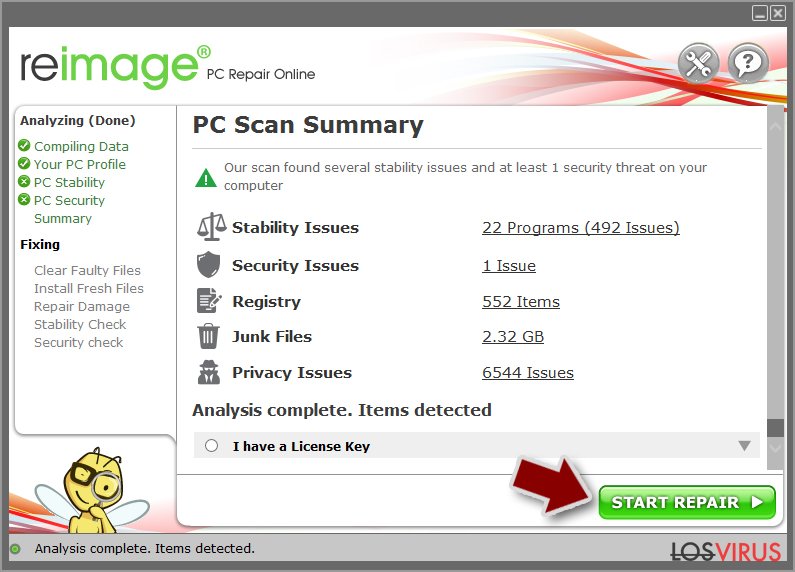

Por ello, te recomendamos encarecidamente que uses algún tipo de tecnología patentada de reparación como FortectIntego. Ésta no solo puede solucionar el daño causado por el virus tras la infección, sino que también es capaz de eliminar el malware que ya haya entrado en el sistema gracias a varios motores usados por el programa. Además, la aplicación es también capaz de solucionar varios problemas relacionados con Windows que no están causados por infecciones malware, por ejemplo, errores de pantallazos azules, congelaciones del sistema, errores del registro, DLLs dañadas, etc.

- Descarga la aplicación haciendo click en el enlace de arriba

- ReimageRepair.exe

- Si el Control de Cuentas del Usuario (UAC) aparece, selecciona Sí

- Pulsa Instalar y espera hasta que el programa finalice el proceso de instalación

- El análisis de tu ordenador comenzará inmediatamente

- Una vez completado, comprueba los resultados – aparecerán en una lista en el Resumen

- Ahora puedes hacer click en cada problema y solucionarlos manualmente

- Si ves muchos problemas que encuentras difíciles de solucionar, te recomendamos que compres la licencia y los soluciones automáticamente.

Empleando FortectIntego, no te tendrás que preocupar sobre los futuros problemas del ordenador, ya que la mayoría pueden ser fácilmente solucionados realizando una comprobación completa del sistema en cualquier momento. Lo que es más importante, deberías evitar los procesos tediosos de reinstalar Windows en caso de que todo vaya mal debido a una razón u otra.

Recomendado para ti

Elige un apropiado navegador web y mejora tu seguridad con una herramienta VPN

El espionaje online ha tenido un gran impulso en los últimos años y la gente cada vez está más interesada en cómo proteger su privacidad online. Uno de los básicos se basa en añadir una capa más de seguridad – elegir el navegador web más privado y seguro.

No obstante, hay un modo de añadir una capa extra de protección y crear una práctica de navegación web completamente anónima con la ayuda de la VPN Private Internet Access. Este software redirige el tráfico a través de diferentes servidores, dejando tu dirección IP y geolocalización ocultas. La combinación de un navegador seguro y la VPN Private Internet Access te permitirá navegar sin sentir que estás siendo espiado o afectado por criminales.

Copia de seguridad de los archivos para uso posterior, en caso de ataque de malware

Los problemas de software creados por malwares o pérdidas directas de datos debido a una encriptación puede conducir a problemas con tu dispositivo o daño permanente. Cuando tienes copias de seguridad actualizadas, puedes fácilmente recuperarte tras un incidente y volver a la normalidad.

Es crucial crear actualizaciones de tus copias de seguridad sobre cualquier cambio en tus dispositivos, por lo que puedes volver al punto donde estabas trabajando antes de que el malware modificase cualquier cosa o tuvieses problemas en tu dispositivo a causa de pérdida de datos o corrupción del rendimiento.

Cuando tienes una versión previa de cada documento importante o proyecto, puedes evitar frustración y pérdidas. Es bastante útil cuando aparecen malwares de la nada. Usa Data Recovery Pro para llevar a cabo la restauración del sistema.