Qué es un herramientas de administración remota y cómo eliminarlo

Una herramienta de administración remota (o RAT) es un programa usado por hackers u otras personas para conectarse a un ordenador remoto a través de Internet o a través de una red local, y ejecutar las actividades deseadas. Una herramienta de administración remota se basa en la tecnología de servidor y cliente. La parte del servidor se ejecuta en un ordenador controlado y recibe indicaciones del cliente, el cual se instala en el host remoto. Una herramienta de administración remota trabaja en el segundo plano y se esconde del usuario. La persona que lo controla puede monitorizar la actividad del usuario, administrar los archivos, instalar softwares adicionales, controlar el sistema al completo, incluir cualquier aplicación presente o dispositivo hardware, modificar configuraciones principales del sistema e incluso apagar o reiniciar el ordenador.

Las herramientas de administración remota se dividen en aplicaciones maliciosas y legítimas. Los parásitos RATS, también conocidos como troyanos de adminsitración remota, son muy similares a los backdoors y tienen funcionalidades muy similares. Sin embargo, no son tan virales como los backdoors y no tienen funciones destructivas adicionales u otras cargas explosivas peligrosas. Estos parásitos no funcionan por sí mismos y deben ser controlados por un cliente.

Las herramientas de administración remota legítimas son productos comerciales centrados principalmente en administradores del sistema. Sus principales propósitos es permitir un acceso autorizado al ordenador para solucionarlo o controlarlo de manera remota. Sin embargo, las RATs legítimas tienen la misma funcionalidad que los programas parásitos y, por ello, pueden ser usados con otros propósitos maliciosos obvios.

Actividades llevadas a cabo con la ayuda de una Herramienta de Administración Remota

Como ya hemos mencionado, las RATs legítimas son muy similares a las ilegales. No obstante, las segundas son usadas solo para actividades ilegales como las que se describen a continuación.

- Permitir al intruso crear, eliminar, renombrar, copiar o editar cualquier archivo. El atacante puede también usar la RAT para ejecutar varios comandos, cambiar configuraciones del sistema, alterar el registro de Windows y ejecutar, controlar o acabar con aplicaciones. Finalmente, pueden ser usadas para instalar softwares opcionales o parásitos.

- Dejar al atacante controlar el hardware, modificar las configuraciones, apagar o reiniciar el ordenador sin pedir permiso al usuario.

- Permitir a la persona con intenciones maliciosas controlar la actividad del usuario en Internet. Esta actividad puede conducir a la víctima a la pérdida de sus contraseñas, nombres de autentificación, documentos personales y otra información sensible.

- Realizar capturas de pantalla y registrar la actividad del usuario. Todos los datos reunidos con la ayuda de esta técnica son transferidos al intruso.

- Degradar el rendimiento del ordenador, disminuir la velocidad de la conexión a Internet y la seguridad del sistema. Normalmente, estos virus también pueden causar la inestabilidad del ordenador.

- Esconderse del usuario y complicar su eliminación todo lo que sea posible.

Las técnicas de distribución de las Herramientas de Administración Remota (RATs)

Las herramientas de administración remota (RATs) no son similares a los virus normales de ordenador. Sus partes del servidor deben ser instaladas en el sistema afectado como cualquier otro software. Por supuesto, esto se puede hacer tanto con como sin el consentimiento del usuario. Hay dos modos principales en los que un RAT puede entrar en el sistema sin solicitar permiso.

- Instalación manual. Una herramienta de administración remota legítima puede ser manualmente instalada en el sistema por su administrador o cualquier otro usuario que tenga los suficiente privilegios para instalar programas. Un hacker puede entrar en el sistema y configurar su RAT. En ambos casos, la amenaza de privacidad se instala sin el conocimiento y consentimiento del usuario afectado.

- Infiltración con la ayuda de otros parásitos. Las herramientas de administración remota son instaladas por otros parásitos como virus, backdoors y gusanos. A menudo se colocan por troyanos específicos que entran en el sistema usando los controles ActiveX de Internet Explorer o explotando ciertas vulnerabilidades del navegador. Sus autores ejecutan páginas webs inseguras repletas de códigos maliciosos o distribuyen anuncios publicitarios inseguros. Cada vez que el usuario visita un sitio así o hace click en un pop-up, un script dañino instala instantáneamente el troyano. El usuario no pueden darse cuenta de nada sospechoso, ya que la amenaza no muestra ningún asistente de instalación, diálogo o aviso.

Para resumir, la versión maliciosa de una herramienta de administración remota permite al atacante actuar en un ordenador infectado de la misma forma que en su PC y usarlo para varios fines maliciosos. La responsabilidad de esta actividad normalmente es asumida por usuarios inocentes en los sistemas en los que los RATs fueron instalados, y difícilmente se puede revelar a la persona que estaba controlando el parásito.

Prácticamente, todas las herramientas de administración remota son difíciles de detectar. Pueden violar la privacidad del usuario durante meses e incluso años, hasta que éste se de cuenta. La persona con fines maliciosos puede usar la RAT para conocer cualquier cosa sobre el usuario, obtener y mostrar piezas de valor de información como contraseñas, nombres de autentificación, números de tarjetas de crédito, detalles de extractos bancarios, documentos personales valiosos, contactos, intereses, hábitos de navegación web y mucho más.

Cualquier herramienta de administración remota puede ser usada con fines destructivos. Si el hacker fue incapaz de obtener información valiosa y útil del ordenador infectado o ya la ha robado, puede eventualmente llegar a destruir el sistema al completo para limpiar sus rastros. Esto significa que todos los discos duros pueden ser formateados y los archivos en ellos eliminados. Normalmente, las versiones maliciosas de herramientas de administración remota pueden afectar a sistemas que ejecutan Microsoft Windows OS. Sin embargo, hay muchos menos parásitos diseñados para trabajar en ambientes diferentes, incluyendo MAC Os X y otros.

Los ejemplos más infames de RATs

Hay miles de ejemplos diferentes de herramientas de administración remota. Los siguientes ilustran cómo de poderosos y extremadamente peligrosos pueden llegar a ser estas amenazas:

PC Invader es una herramienta de administración remota usada por hackers para modificar configuraciones de red esenciales en los sistemas remotos. PC Invader está considerado como muy peligroso y su principal objetivo es cambiar la configuración vital del ordenador, su dirección IP, dirección DNS, nombre de ordenador, puerta de enlace predeterminada, etc. También puede reiniciar o apagar el ordenador.

Back Orifice es una infame y maliciosa herramienta de administración remota que permite al intruso hacer lo que quiera en el ordenador comprometido. Esta herramienta tiene una gran cantidad de funciones peligrosas y deja a la víctima completamente desprotegida y desorientada. Back Orifice puede ser usado para administrar archivos, ejecutar e instalar aplicaciones, acabar con procesos definidos, modificar configuraciones esenciales del sistema y de la red, controlar el sistema operativo y los programas instalados y dispositivos hardware, controlar las pulsaciones del teclado, realizar capturas de la pantalla, capturar audio o vídeo, robar contraseñas, etc. Esta herramienta de administración remota se apoya en plugins y, por ello, puede tener funcionalidades adicionales.

Beast es otro virus que pertenece a una gran familia de Herramientas de Administración Remota. El autor de esta amenaza es un conocido hacker que se hace llamar Tataye. Por lo que sabemos, las primeras versiones de Beast aparecieron entre Abril de 2001 y Marzo de 2004. Esta amenaza está escrita en Delphi y comprimida con ASPack.

Eliminando una RAT del sistema

No puedes eliminar las versiones maliciosas de RATs manualmente, ya que esconden sus archivos y otros componentes en lo más profundo del sistema. El modo más confiable para eliminar estas amenazas es usar una herramienta anti-spyware legítima. Estos programas pueden ayudarte fácilmente a detectar y eliminar incluso los virus más peligrosos, por lo que no hay necesidad de posponer su instalación en tu ordenador. Puedes solucionar tu PC y deshacerte de cualquier RAT con la ayuda de FortectIntego, SpyHunter 5Combo Cleaner.

Si crees que tienes la experiencia suficiente para encontrar los archivos del RAT en tu ordenador manualmente, deberías pensártelo dos veces antes de eliminar los componentes detectados. De otro modo, puedes acabar teniendo serios problemas, como inestabilidad del sistema. Ten en cuenta que muchos recursos de Internet, como 2-Spyware.com, pueden ayudarte con la eliminación manual de tu malware. Las instrucciones detalladas para eliminar el RAT (los maliciosos) del sistema las puedes recibir enviando tu pregunta a través de la página de Pregunta.

Últimos virus añadidos a la base de datos

¿Cómo quitar Pashkahome.com ads?

Eliminando el ransomware Bozq

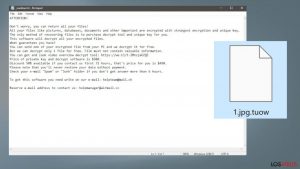

¿Qué es el ransomware Tuow?

Información actualizada: 2016-11-24