Cómo eliminar las herramientas de administración de redes

Una Herramienta de Administración de Red (también conocida como Network Configuration Software) o NMT es una configuración de programas usada para examinar el tráfico, proxies y otra información de una red. Estas herramientas pueden controlar todo lo se conduce a través de los servidores centrales. También pueden analizar estos datos sin la necesidad de instalar nada en el sistema. Algunas partes de las Herramientas de Administración de Redes pueden ser usadas para cambiar las configuraciones del dispositivo y aplicarles unos requisitos específicos. Tras alterar la configuración de red del ordenador, un Programa de Configuración de Redes puede hacer que el sistema sea vulnerable a varios ataques. Estos programas están considerados como desconfiables y maliciosos.

Las actividades más peligrosas causadas por maliciosas Herramientas de Administración de Redes:

- Identificar qué dispositivos están presentes en la red y deshabilitarlos;

- Comprobar los componentes de la red, analizar el tráfico y controlar la información que se difunde por la red;

- Deshabilitar el Firewall u otras funciones de seguridad sin la aprobación del usuario;

- Alterar la configuración del sistema y permitir comunicaciones con fuentes externas de poca confianza.

Cada una de estas actividades puede iniciar la pérdida de información sensible o hacer que el sistema sea vulnerable a diferentes tipos de virus. En el peor de los casos, las Herramientas de Administración de Redes pueden envolver al sistema del PC afectado en la distribución por red de otras ciber amenazas.

Los virus que se infiltran en los ordenadores tras una maliciosa NMT deshabilitan el firewall:

Aquí están las principales amenazas difundidas con la ayuda de versiones fraudulentas de Herramientas de Administración de Redes:

- Troyanos. Los virus que pertenecen a esta categoría son principalmente usados para robar información sensible, como logueos, contraseñas y otra información personal identificable. Sin embargo, pueden también descargar otros malwares en el sistema sin la aprobación del usuario o dar a sus propietarios la habilidad de conectarse al sistema remotamente. Todos los virus que aparecen abajo pueden ser instalados por un troyano en el sistema.

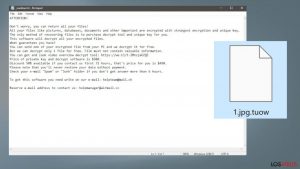

- Ransomware. Las ciber infecciones que pertenecen a la categoría de «ransomware» están principalmente configuradas para encriptar los datos más valiosos de la gente. Usan avanzados algoritmos, por lo que es imposible desencriptar esta información sin tener una clave de desencriptación específica. A cambio de darle esta clave a la víctima, los virus ransomware piden dinero a través de PayPal u otros sistemas de pago. Normalmente, el pago se realiza en forma de Bitcoins. Estas amenazas pueden también intentar presentarse a sí mismas como autoridades legítimas (FBI, Policía, etc.) y hacer que las víctimas paguen por supuestas actividades ilegales realizadas en Internet. En la mayoría de los casos, las víctimas son acusadas del uso de contenido con copyright, distribución de malware, visitar sitios webs ilegales y similares actividades.

- Anti-spyware falsos. Los anti-spyware falsos son capaces de mostrar falsos reportes de comprobacón del sistema y notificaciones de seguridad. Tras mostrar una falsa comprobación del sistema, reportan virus inventados y otros problemas relacionados con el PC. Al hacer esto, intentar asustar a sus víctimas para que compren las versiones completas que son falsas. Una vez que los desarrolladores de estos programas reciben el pago, deshabilitan el virus durante algún tiempo. Algunas versiones de programas anti-spyware falsos pueden también ser usadas para difundir otros virus y redirigir a la gente a sitios webs falsos.

- Adware. No importa que estos programas estén considerados como «potencialmente indeseados», ya que pueden causar un serio estrago en el ordenador y conducir a su propietario a varios problemas. Principalmente, estos programas se infiltran en los ordenadores como componentes opcionales de otros programas y modifican el sistema. Además, estos programas pueden empezar a reunir información no personal identificable, como los términos de búsqueda de los usuarios, dirección email, dirección IP del ordenador, su localización y similares datos.

- Hacker de navegador. Estos programas son también considerados como «potencialmente indeseados». No obstante, el hecho de que estos programas son capaces de mostrar resultados de búsqueda alterados repletos de contenido comercial ha estado molestando a los expertos en seguridad de PC. Además, los hackers de navegador pueden también redirigir a sus víctimas a sitios webs predeterminados los cuales, en la mayoría de los casos, son inseguros. La mayoría de hackers de navegador se instalan en los ordenadores empaquetados junto a programas gratuitos y sharewares. En este caso, la gente no es consciente de que están dejando entrar componentes cuestionables en sus ordenadores.

¿Cómo puedo protegerme?

- Deshacerse de programas inútiles y deshabilitar servicios no importantes. Asegúrate de deshabilitar las características por defecto y desinstalar los programas que sean innecesarios para ti para disminuir la oportunidad de ser atacado. Deberías comprobar todas las características que están habilitadas por defecto y deshabilitar las que no tengas planeado usar. Los expertos en seguridad recomiendan encarecidamente prestar atención a los servicios de compartición de archivos y de impresión, los cuales ayudan a la gente a compartir sus archivos a través de la red. Lo mismo pasa con los programas innecesarios. No te olvides de realizar copias de seguridad de tus datos antes de eliminar el programa, para prevenir eliminar componentes esenciales del sistema operativo.

- Confía solo en redes seguras. Conectar el ordenador a Internet es lo mismo que enlazarlo a miles de otras máquinas. Para proteger la información que circula por la red, es recomendable asegurar el router antes de conectarlo a la red, ya que es el primer dispositivo que debe ser protegido. No importa que los routers sean los primeros dispositivos en recibir la información de Internet, no tienen configuraciones de seguridad necesarias para proteger los datos.

- Usa el Firewall. Ésta es una herramienta usada para controlar el caudal de información entre el PC y el Internet. Puedes encontrar el firewall en los últimos sistemas operativos y routers de casa, o instalar uno desde Internet. Sin embargo, deberías siempre asegurarte de que está habilitado y apropiadamente configurado si quieres proteger tu sistema de cambios y ataques imprevistos.

- Instala programas Antivirus y Anti-spyware. Los Programas de Configuración de Redes maliciosos pueden causar la infiltración de diferentes virus, malwares y otros programas peligrosos. Para mantener el ordenador completamente seguro y prevenir la pérdida de tu información personal, asegúrate de instalar un buen programa de seguridad. Los expertos en seguridad recomiendan habilitar las actualizaciones automáticas del sistema para prevenir la infiltración de los últimos virus que pueden fácilmente entrar en el sistema explotando las vulnerabilidades del ordenador. Nuestros programas recomendados que pueden ayudarte a prevenir ataques de red son estas herramientas de seguridad: FortectIntego y SpyHunter 5Combo Cleaner. Una vez instales cualquiera de estos programas en tu ordenador, asegúrate de que lo actualizas a su última versión.

Últimas herramientas de administración de redes añadidas a nuestra base de datos

¿Cómo quitar Pashkahome.com ads?

Eliminando el ransomware Bozq

¿Qué es el ransomware Tuow?

Información actualizada: 2017-10-30