Eliminar el virus Cerber 2.0 (Instrucciones de eliminación de virus)

Guía de eliminación del virus Cerber 2.0

¿Qué es El virus ransomware Cerber 2.0?

La versión 2 del virus ransomware Cerber 2.0 ha sido lanzada. ¿Qué deberías saber sobre esto?

El virus Cerber 2.0 es una versión actualizada del ransomware Cerber. Los autores de este proyecto de ransomware han decidido dar un paso en el juego del ransomware y han creado una variante más complicada que se diferencia de otros virus de tipo ransomware y, por supuesto, los supera. La segunda versión de este virus no puede ser desencriptada usando el Cerber Decryptor, ya que los defectos en el código del ransomware han sido parcheados. Esta amenaza ha sido también asegurada con otro tipo de envase para dificultar el trabajo a los analistas de malware y prevenir que analicen el virus.

Justo como su versión previa, la segunda versión encripta los archivos de la víctima, y en vez de añadir el archivo de extensión .cerber, añade el archivo de extensión .cerber2 a ellos. Otro hecho importante es que esta variante usa Microsoft API CryptGenRansom para crear una clave de encriptación, la cual es dos veces más larga que las usadas en versiones previas de este virus – hora la clave pesa 32 bytes. Nuestro análisis ha descubierto que el virus ha sido programado para no encriptar ordenadores con estos idiomas por defecto:

Armenian, Azerbaijani, Belarusian, Georgian, Kirghiz, Kazakh, Moldovian, Russian, Turkmen, Tadjik, Ukrainian, Uzbek.

Si detecta que el usuario del ordenador habla alguno de estos idiomas, se extermina a sí mismo o, en otras palabras, ejecuta la eliminación de Cerber 2.0. Si no se da el caso del idioma, comienza con el proceso de encriptación. Este virus está configurado para no encriptar las carpetas del sistema por defecto y dejar programas básicos sin encriptar (como navegadores de Internet, Flash Player, configuraciones locales, música, vídeos, imágenes o similares datos del ordenador predeterminados). El resto de los archivos de la víctima quedan encriptados con una poderosa encriptación y se convierten en inútiles. Es imposible manipular estos archivos a no ser que la víctima tenga tenga la clave de desencriptación, la cual, por desgracia, debe ser comprada a los ciber criminales que han creado este virus.

El virus Cerber 2.0 crea archivos # DECRYPT MY FILES #.txt and # DECRYPT MY FILES #.html y los coloca en el ordenador. Además, cambia el fondo de escritorio y activa el archivo .vbs, el cual le dice al usuario cuáles han sido todos los documentos, fotos y bases de datos que han quedado encriptados. Estos archivos que crea este virus pueden ser denominados «notas de pago»; ambos, el .html y el .txt comienzan con estas líneas:

Cannot you find the files you need? Is the content of the files that you looked for not readable? It is normal because the files’ names, as well as the data in your files, have been encrypted.

El resto del texto en las notas de pago explican qué ha ocurrido y proporcionan instrucciones sobre cómo desencriptar los archivos .cerber2. Tradicionalmente, a la víctima se le insta a descargar el navegador TOR y pagar en BitCoins. No importa qué, te recomendamos que no pagues y que elimines el virus Cerber 2.0 sin pensártelo. Pagando acabarás apoyando a los ciber criminales que ya viven ricamente debido a las víctimas que pagan por herramientas de desencriptación. Para eliminar el virus, usa un programa anti-malware, por ejemplo, FortectIntego.

Métodos de distribución

Los métodos de distribución de ransomware varían, pero los más populares son estos dos:

- Campañas de emails spam;

- Mala publicidad.

No es un secreto que los ladrones a menudo envíen emails engañosos a los usuarios del ordenador, pretendiendo ser empleados o representantes de organizaciones o instituciones bien conocidas. Normalmente añaden varios archivos adjuntos al correo y les piden a la víctima que los abra. Obviamente, estos archivos adjuntos contiene un archivo malicioso que ejecuta el virus inmediatamente. El siguiente método de distribución de malware – la mala publicidad o «malvertising» es una técnica eficiente para aquellos ciber criminales que quieran hacer que el usuario haga click en links maliciosos y activen el código que puede colocar el malware en el ordenador. Nosotros recomendamos encarecidamente que os alejéis de estos anuncios que os instan a instalar actualizaciones, apps o que intentan amenazarte declarando que tu ordenador está muy infectado. Tras hacer click en alguno de estos anuncios, puedes acabar descargando un programa malicioso empaquetado que contiene un virus como, un ransomware.

¿Cómo eliminar el virus ransomware Cerber 2.0 y desbloquear tus archivos?

Si te has convertido en una víctima del virus ransomware Cerber 2.0, deberías haber visto las declaraciones de sus notas de pago, que declaran que no deberías confiar en empresas antivirus ni usar sus productos, ya que no pueden desencriptar tus archivos. En efecto, los productos antivirus no pueden restaurar tus datos encriptados, pero PUEDEN proteger tu ordenador de ataques malware (si tienen protección a tiempo real). Para eliminar este virus de tu ordenador, te sugerimos que uses una de estas herramientas que te proporcionamos a continuación. No te recomendamos que intentes desencriptar tus archivos usando herramientas aleatorias de descifrado; puedes acabar corrompiendo los datos de esta manera. Te sugerimos que esperes hasta que los analistas de malware descubran una herramienta gratuita para desencriptar Cerber 2.0, así podrás recuperar tus datos de forma segura. Por supuesto, puedes recuperar tus archivos desde copias de seguridad; antes de esto, DEBES eliminar Cerber 2.0 por completo.

Guía de eliminación manual del virus Cerber 2.0

Ransomware: Eliminación manual de ransomware en Modo Seguro

¡Importante! →

La guía de eliminación manual puede ser demasiado complicada para usuarios normales de ordenador. Requiere conocimiento técnico avanzado para ser seguida correctamente (si archivos vitales del sistema son eliminados o dañados, puede resultar en un compromiso completo de Windows), y también puede llevar horas completar. Por ello, te recomendamos encarecidamente que uses el método automático provisto provisto arriba.

Paso 1. Acceder en Modo Seguro con Funciones de Red

La eliminación manual de malware es mejor que sea eliminada en el ambiente de Modo Seguro.

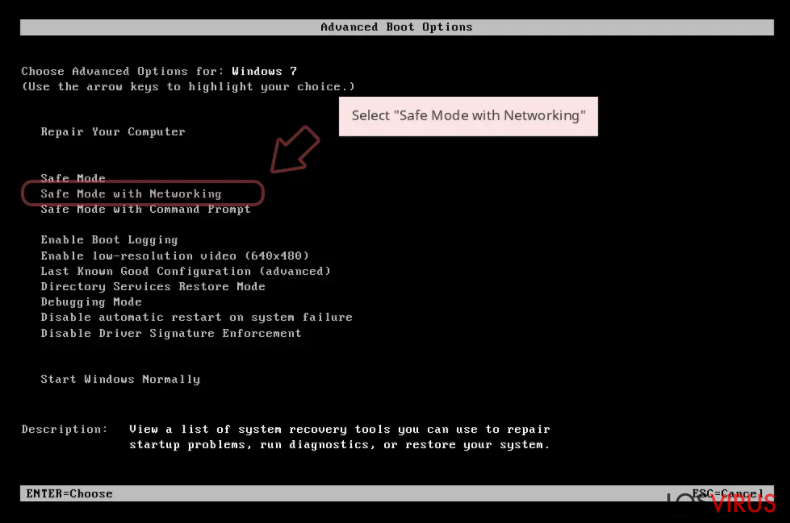

Windows 7 / vista / XP

- Click en Inicio > Apagar > Reiniciar > Aceptar

- Cuando tu ordenador se active, empieza a pulsar el botón F8 (si esto no funciona, intenta con F2, F12, Supr etc. – todo depende del modelo de tu placa base) múltiples veces hasta que veas la ventana de Opciones de Inicio Avanzadas.

- Selecciona Modo Seguro con Funciones de Red desde la lista.

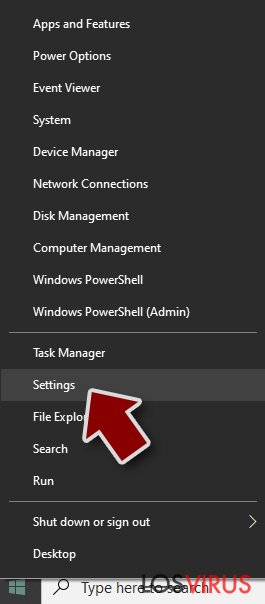

Windows 10 / Windows 8

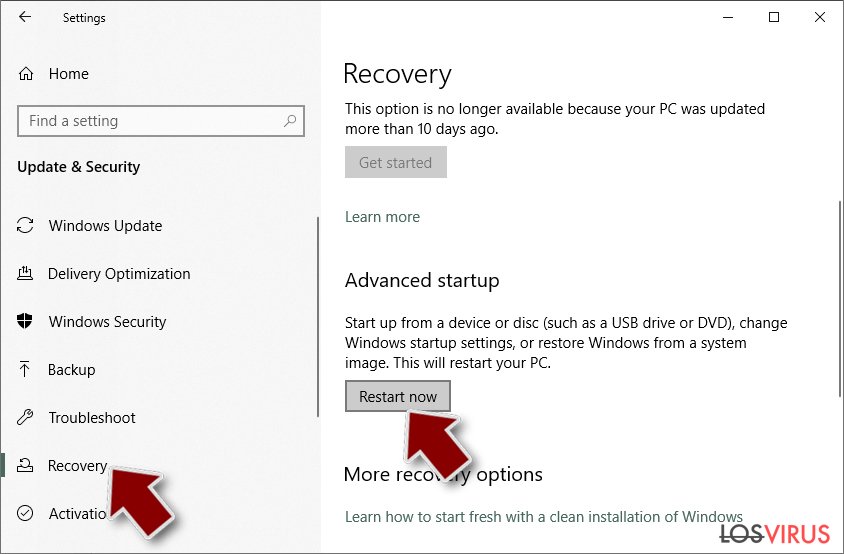

- Click derecho en el botón Inicio y selecciona Configuración.

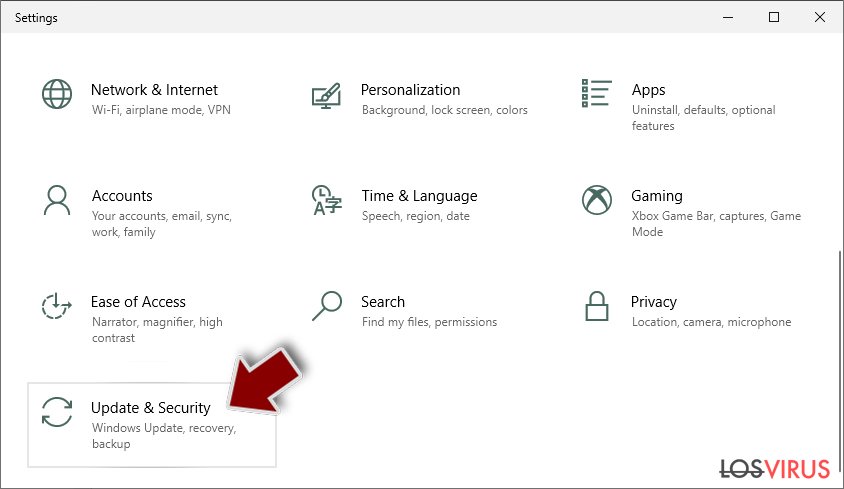

- Desliza hasta abajo y selecciona Actualizaciones y Seguridad.

- En el panel izquierdo de la ventana, elige Recuperación.

- Ahora desliza hasta encontrar la sección Inicio Avanzado.

- Click en Reiniciar ahora.

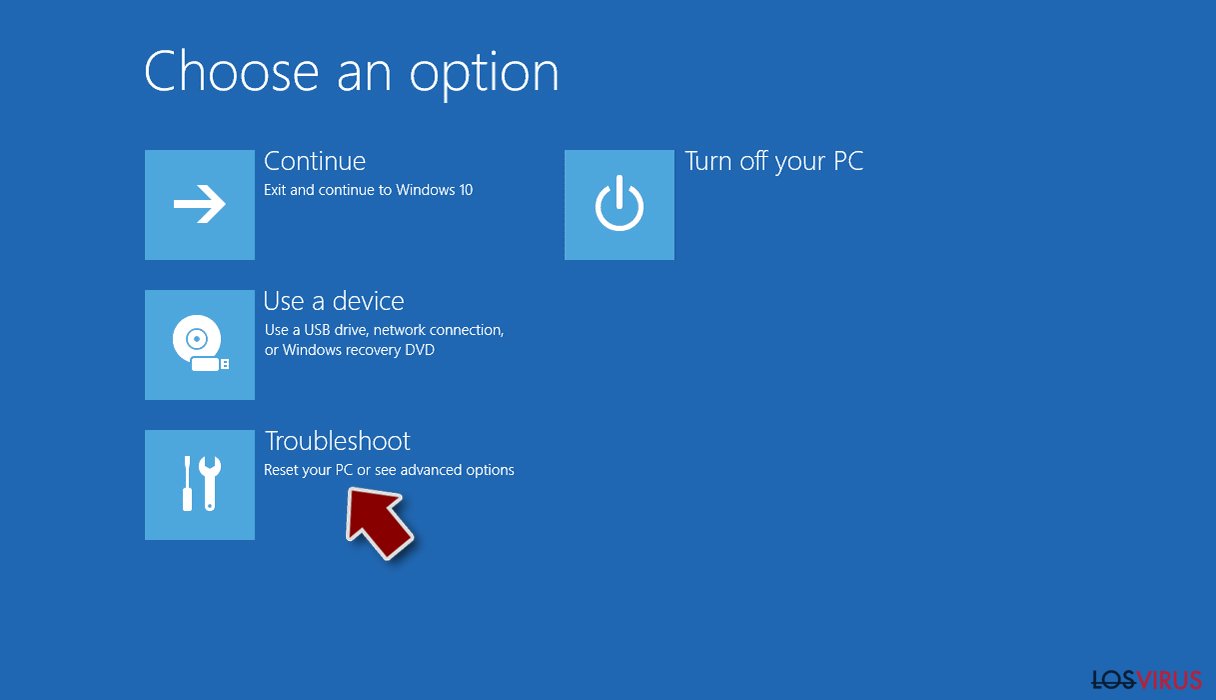

- Selecciona Solucionador de Problemas.

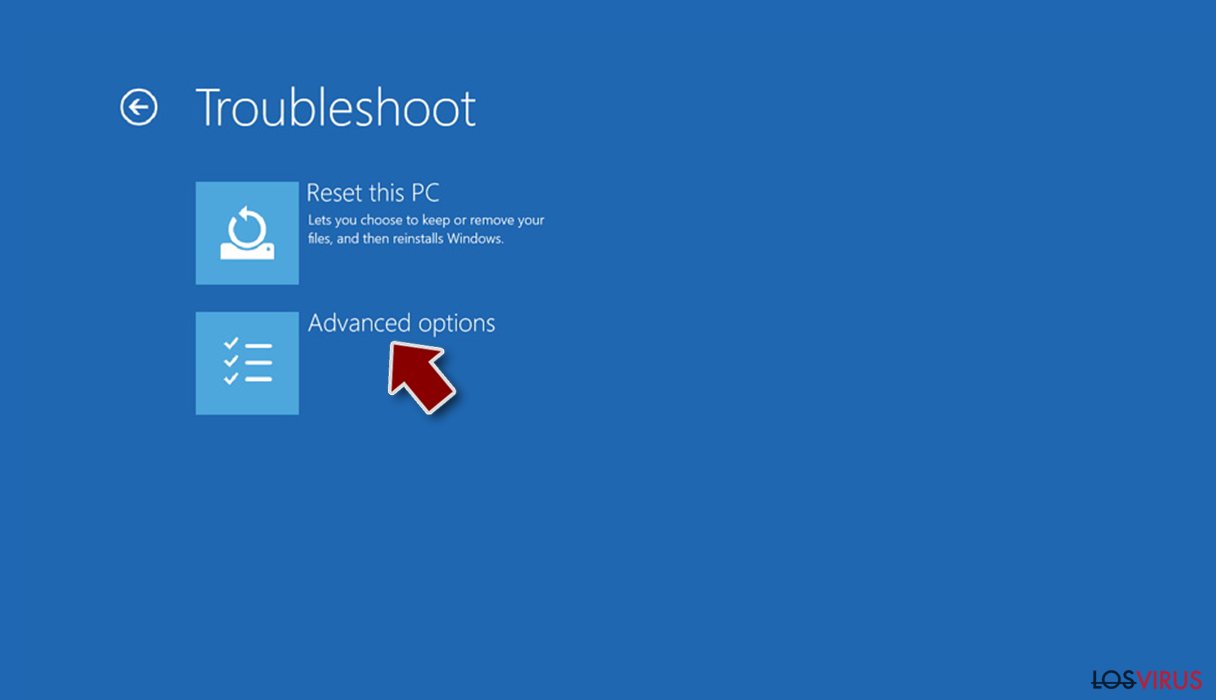

- Ve a opciones Avanzadas.

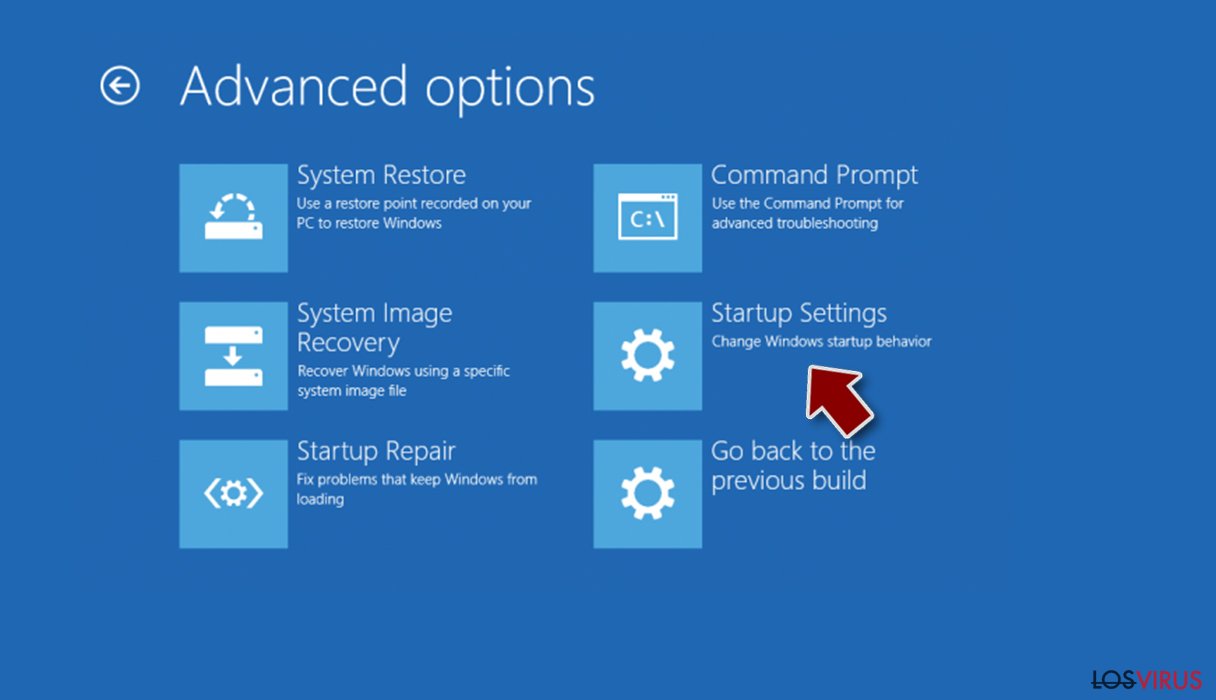

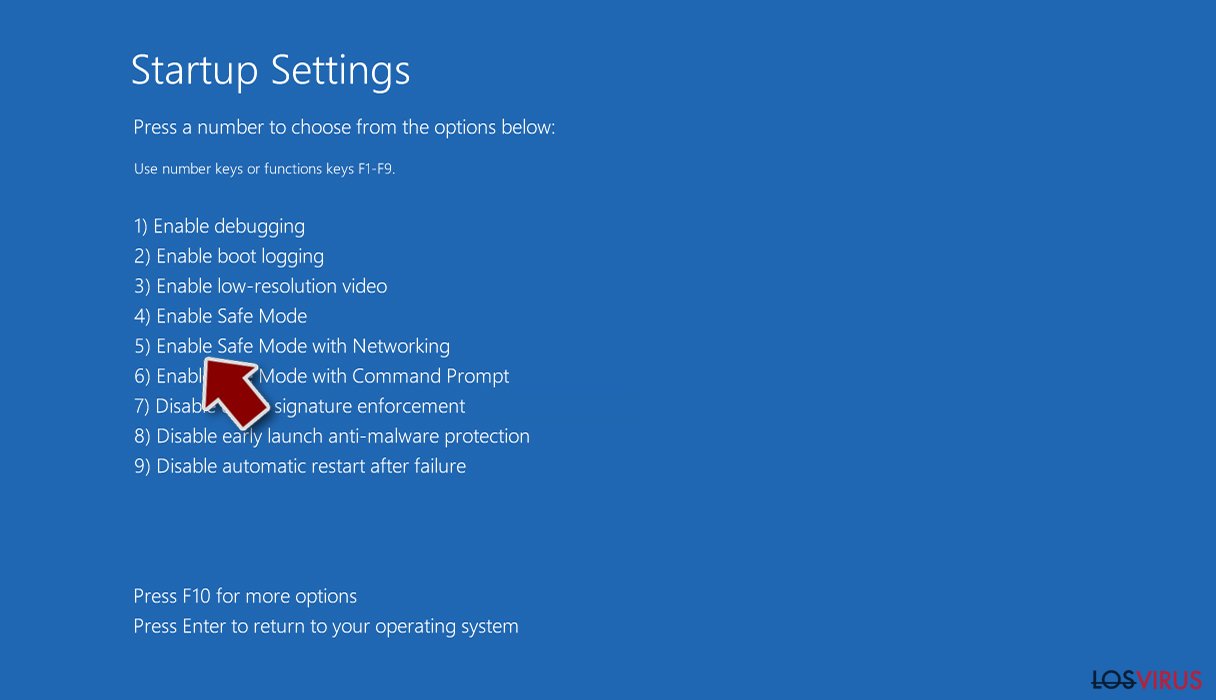

- Selecciona Ajustes de Inicio.

- Pulsa Reiniciar.

- Ahora pulsa 5 o haz click en 5) Habilitar Modo Seguro con Funciones de Red.

Paso 2. Acabar con los procesos sospechosos

El Administrador de Tareas de Windows es una útil herramienta que muestra todos los procesos en segundo plano. Si el malware está ejecutando un proceso, necesitas acabar con él:

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Click en Más detalles.

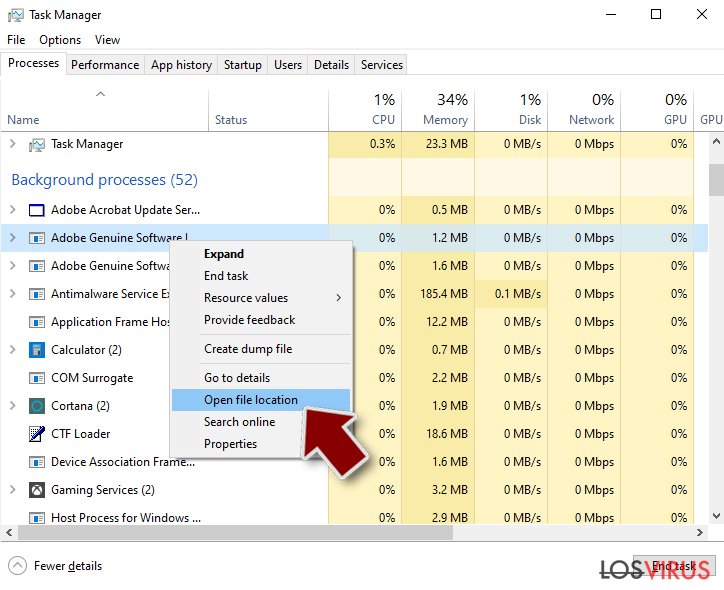

- Desliza hasta la sección de procesos en segundo plano y busca cualquier cosa sospechoso.

- Click derecho y selecciona Abrir localización del archivo.

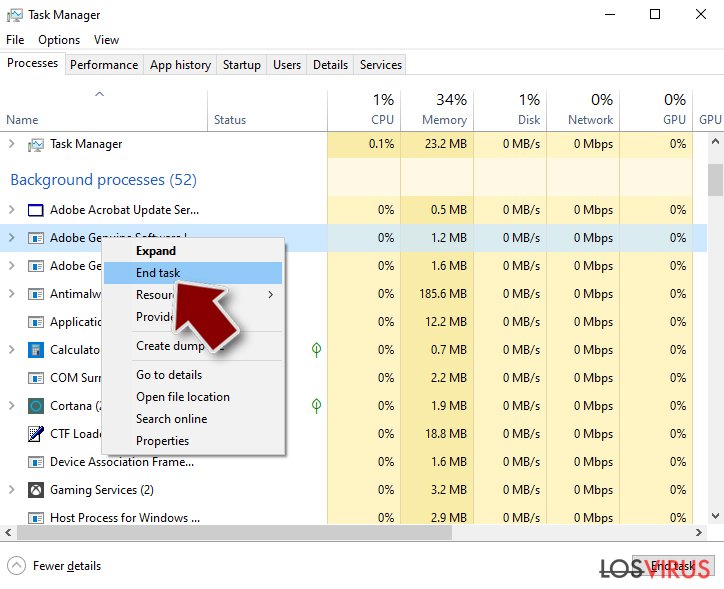

- Vuelve a procesos, click derecho y selecciona Finalizar Tarea.

- Elimina los contenidos de la carpeta maliciosa.

Paso 3. Comprobar los programas de Inicio

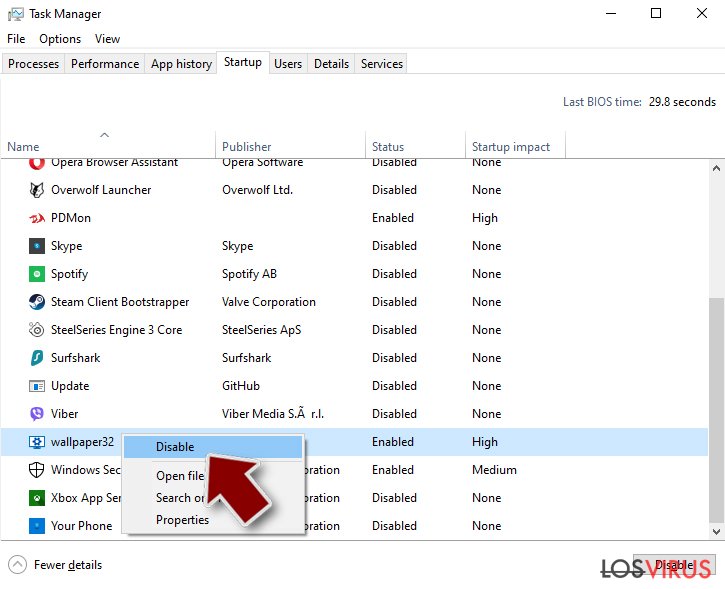

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Ve a la pestaña Inicio.

- Click derecho en el programa sospechoso y elige Deshabilitar.

Paso 4. Eliminar los archivos del virus

Los archivos relacionados con malware pueden encontrarse en varios sitios dentro de tu ordenador. Aquí están las instrucciones que pueden ayudarte a encontrarlos:

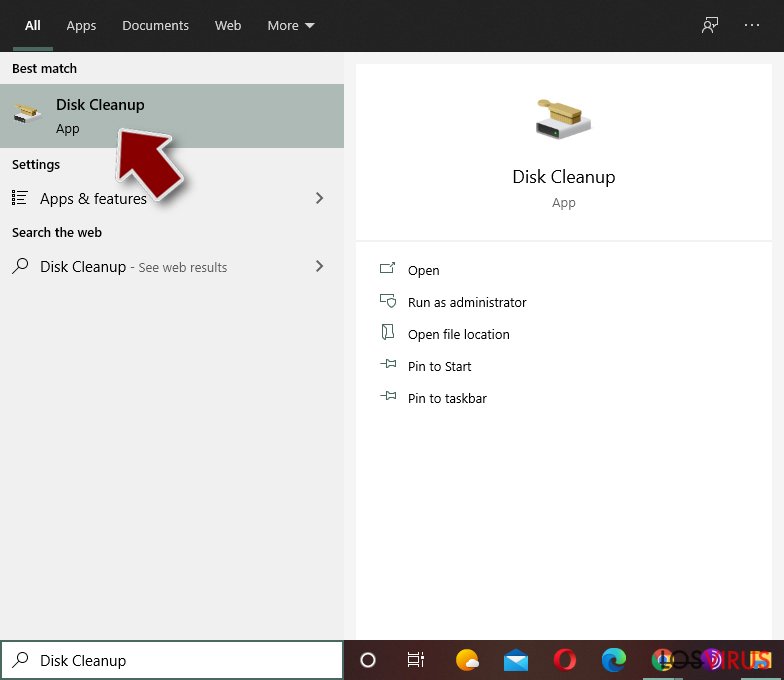

- Escribe Limpieza de Discos en la búsqueda de Windows y pulsa Enter.

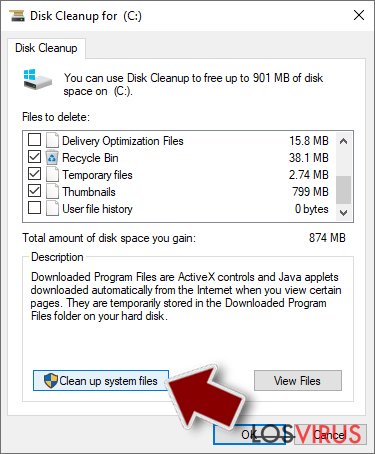

- Selecciona el disco que quieras limpiar (C: es tu disco principal por defecto por lo que es probable que sea el que contenga los archivos maliciosos).

- Desliza por la lista de los Archivos a eliminar y selecciona lo siguiente:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Selecciona Limpiar archivos del sistema.

- Puedes también buscar otros archivos maliciosos ocultos en las siguientes carpetas (escribe esas entradas en la Búsqueda de Windows y pulsa Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Una vez hayas finalizado, reinicia el PC en modo normal.

Eliminar Cerber 2.0 usando System Restore

-

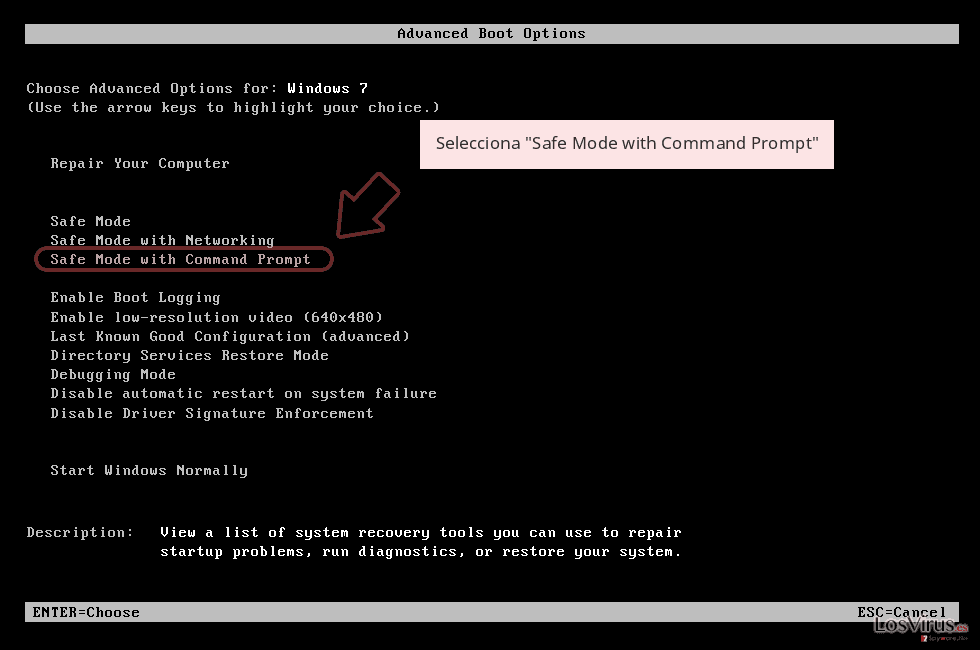

Paso 1: Reinicia tu ordenador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Click en Start → Shutdown → Restart → OK.

- Cuando tu ordenador esté activo, comienza a pulsar F8 múltiples veces hasta que veas la ventana de Advanced Boot Options.

-

Selecciona Command Prompt de la lista

Windows 10 / Windows 8- Pulsa el botón Power en la pantalla de logueo de Windows. Ahora pulsa y mantén Shift, el cual está en tu teclado y haz click en Restart..

- Ahora selecciona Troubleshoot → Advanced options → Startup Settings y finalmente pulsa Restart.

-

Una vez que tu ordenador esté activo, selecciona Enable Safe Mode with Command Prompt en la ventana Startup Settings.

-

Paso 2: Restaura tus archivos del sistema y configuraciones

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

-

Ahora escribe rstrui.exe y pulsa de nuevo en Enter..

-

Cuando una nueva ventana aparezca, haz click en Next y selecciona tu punto de restauración que sea anterior a la infiltración de Cerber 2.0. Tras hacer esto, haz click en Next.

-

Ahora haz click en Yes para comenzar la restauración del sistema.

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

Finalmente, deberías pensar en la protección contra crypto-ransomwares. Para poder proteger tu ordenador de Cerber 2.0 u otros ransomwares, usa un anti-spyware legítimo, como FortectIntego, SpyHunter 5Combo Cleaner o Malwarebytes

Recomendado para ti

No dejes que el gobierno te espíe

El gobierno tiene muchos problemas con respecto al registro de datos de los usuarios y los espionajes a los ciudadanos, por lo que deberías tener esto en consideración y leer más sobre las oscuras prácticas de reunión de información. Evita cualquier registro indeseado del gobierno o espionaje navegando completamente anónimo por Internet.

Puedes elegir una localización diferente cuando estés navegando y acceder a cualquier material que desees sin ninguna restricción de contenido particular. Puedes fácilmente disfrutar de conexión a internet sin riesgos de ser hackeado usando la VPN Private Internet Access.

Controla la información a la que puede acceder el gobierno o cualquier otra parte y navega por internet sin ser espiado. Incluso aunque no estés envuelto en actividades ilegales o confíes en tus servicios o plataformas elegidas, ten cuidado con tu seguridad y toma medidas de precaución usando un servicio VPN.

Copia de seguridad de los archivos para uso posterior, en caso de ataque de malware

Los problemas de software creados por malwares o pérdidas directas de datos debido a una encriptación puede conducir a problemas con tu dispositivo o daño permanente. Cuando tienes copias de seguridad actualizadas, puedes fácilmente recuperarte tras un incidente y volver a la normalidad.

Es crucial crear actualizaciones de tus copias de seguridad sobre cualquier cambio en tus dispositivos, por lo que puedes volver al punto donde estabas trabajando antes de que el malware modificase cualquier cosa o tuvieses problemas en tu dispositivo a causa de pérdida de datos o corrupción del rendimiento.

Cuando tienes una versión previa de cada documento importante o proyecto, puedes evitar frustración y pérdidas. Es bastante útil cuando aparecen malwares de la nada. Usa Data Recovery Pro para llevar a cabo la restauración del sistema.