Eliminar el virus Cerber 5 (Guía gratuita)

Guía de eliminación del virus Cerber 5

¿Qué es Virus ransomware Cerber 5?

El virus Cerber 5 ha aparecido, así como el ransomware Cerber 5.0.1. ¿Qué se sabe sobre estos programas maliciosos?

El reciente lanzamiento del virus Cerber 5 es otro gran salto de la familia del virus Cerber. Aunque los hackers hayan estado trabajando en este particular ransomware durante algún tiempo, nunca se ha difundido tan activamente como ahora. Parece que los ciber criminales están intentando hacer cualquier cosa para su éxito. Aunque la apariencia inicial de la nueva versión de este virus no proporcione mucha información sobre lo que ha cambiado (el virus aún continúa usando la extensión .[4 chars] para indicar los archivos encriptados), podemos presumir que definitivamente no ha sido rebajado. Al contrario, los hackers deben haber eliminado algunas de las vulnerabilidades potenciales del virus o, al menos, han mejorado la eficiencia a la hora de reunir los pagos. Te mantendremos informado sobre este virus en cuanto tengamos noticias significantes sobre él. Por ahora, solo podemos instarte a que tomes los pasos necesarios para proteger tu ordenador en caso de que no lo hayas hecho todavía. Deberías siempre tener una herramienta de seguridad lista, en caso de que accidentalmente hayas sido infectado y necesites eliminar el virus Cerber 5 del ordenador. Te recomendamos que inviertas algo de conocimiento y un software profesional como FortectIntego.

La nueva versión del ransomware Cerber 5 es prácticamente idéntica que las previas, incluyendo Cerber 4.1.5 y Cerber 4.1.6. que han estado apareciendo durante este periodo. Recientemente, una nueva versión ha aparecido y esta parece ser una versión alterada de la primera. Detectada por primera vez el 25 de Noviembre de 2016, la versión 5.0.1 del virus Cerber se lanzó y está lista para atacar a los usuarios de ordenador, ¡por lo que ten cuidado! El ransomware Cerber 5.0.1 está actualmente siendo analizado por nuestro equipo de seguridad, pero de momento no nos hemos dado cuenta de cambios notables. Esta versión parece ser muy similar a la de sus predecesores – añade extensiones de archivo generadas aleatoriamente y las bloquea con cifrados de encriptación AES y RSA. Actualmente, no puede ser desencriptado usando herramientas gratuitas de recuperación de datos.

Todos estos virus se distribuyen actualmente a través del exploit kit RIG, el cual fue el primero usado para difundir el virus Locky. Sin embargo, mientras que Locky usa la versión RIG-e del exploit kit, Cerber 5 usa RIG-V (también llamada variante «VIP»). Volviendo a las similitudes entre Cerber 5 y las últimas versiones del virus, aparentemente comienzan con una nota de pago que el virus coloca en el escritorio del ordenador infectado. Puedes verla a continuación. La quinta versión añade la extensión de archivo .secret a la lista de tipos de archivo objetivo, y se salta los archivos que pesen menos de 2.560 bytes.

Your documents, photos, databases and other important files have been encrypted by «Cerber Ransomware 5.0.0»!

If you understand all importance of the situation

then we propose to you to go directly to your personal page

where you will receive the complete instructions

and guarantees to restore your files.

There is a list of temporary addresses

to go on your personal page below:

XXXXXXXXXXXXXXXXXXXXXXXX

http://ffoqr3ug7m726zou.b4abvx.top/FEA4-AFFB-5CA1-0091-B992

http://ffoqr3ug7m726zou.lruwth.top/FEA4-AFFB-5CA1-0091-B992

http://fforq3ug7m726zou.onion.to/FEA4-AFFB-5CA1-0091-B992

La nota aparentemente no proporciona información sobre el pago, ni sobre el tipo tampoco. Sin embargo, se puede presumir, como en las versiones previas, que el tamaño del pago varía según la cantidad e importancia de los archivos infectados. Las instrucciones más detalladas sobre cómo recuperar los datos se proporcionan en el archivo README.hta que el virus coloca en el escritorio. Si la víctima del virus decide pagar, como siempre, los desarrolladores de Cerber mantienen las cosas de manera «profesional» y redirigen al usuario a un sitio de pago único y comprensivo. Sin embargo, pagar a los extorsionistas es poco recomendable. Es mucho más seguro ejecutar la eliminación de Cerber 5, lo cual asegura que los datos de tu ordenador no volverán a ser encriptados de nuevo.

¿Cómo logra este ransomware infiltrarse en el ordenador de las víctimas?

Cerber 5 es otra versión de este malicioso virus que se difunde con la ayuda del exploit kit RIG-V. La técnica de infiltración en el sistema es mucho más efectiva que difundir archivos adjuntos en emails infectados. Mencionamos esto no sin razón. De hecho, el spam es aún uno de los modos más ampliamente usados para hackear el ordenador, y Cerber 5 no se aleja tampoco de usarlo. Pero el nuevo exploit kit se brinda más oportunidades de desbloqueo. El virus no necesita ser descargado en el ordenador por los usuarios, y puede penetrar a través de cracks y de las vulnerabilidades de los programas desactualizados o de la de los softwares de seguridad. No hace falta decir que, mantener el sistema y sus aplicaciones actualizadas es una de las claves que pueden ayudarte a prevenir una infiltración ransomware en el futuro.

Acciones a tomar cuando Cerber 5 te ataca:

El virus Cerber 5 debería ser solo eliminado del ordenador con una poderosa herramienta de seguridad actualizada. Usar versiones de programas crackeadas o pirateadas puede ser solo peor, ya que puede acabar dañando el ordenador irreversiblemente. Por ello, es mejor no arriesgarse y seleccionar herramientas de confianza para eliminar Cerber 5. No obstante, debemos avisarte que este sofisticado software no necesariamente asegura la inmediata eliminación del virus. Algunos problemas pueden aparecer, ya que el virus puede intentar bloquear el antivirus para que no se ejecute. Este es un obstáculo común a la que las víctimas de ransomware se pueden enfrentar cuando intentar limpiar sus ordenadores de estos parásitos. Con suerte, nuestros expertos han encontrado un modo efectivo de sobrepasar este problema. Encontrarás las instrucciones para desbloquear tu antivirus a continuación.

Guía de eliminación manual del virus Cerber 5

Ransomware: Eliminación manual de ransomware en Modo Seguro

¡Importante! →

La guía de eliminación manual puede ser demasiado complicada para usuarios normales de ordenador. Requiere conocimiento técnico avanzado para ser seguida correctamente (si archivos vitales del sistema son eliminados o dañados, puede resultar en un compromiso completo de Windows), y también puede llevar horas completar. Por ello, te recomendamos encarecidamente que uses el método automático provisto provisto arriba.

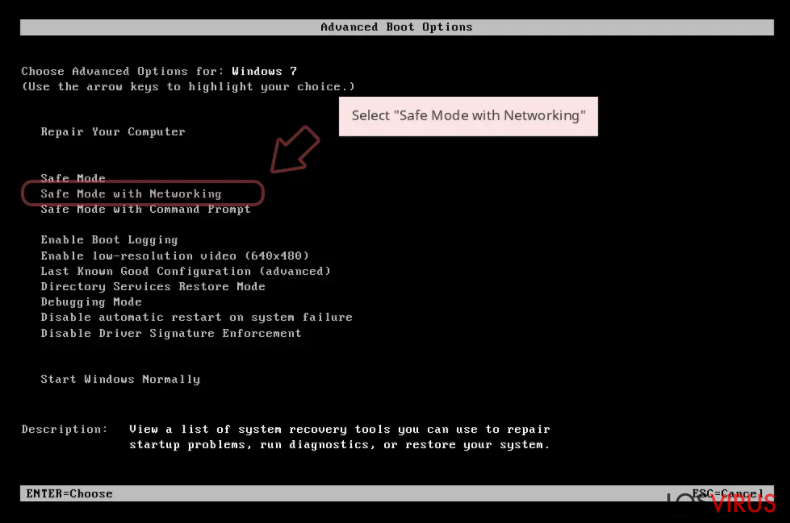

Paso 1. Acceder en Modo Seguro con Funciones de Red

La eliminación manual de malware es mejor que sea eliminada en el ambiente de Modo Seguro.

Windows 7 / vista / XP

- Click en Inicio > Apagar > Reiniciar > Aceptar

- Cuando tu ordenador se active, empieza a pulsar el botón F8 (si esto no funciona, intenta con F2, F12, Supr etc. – todo depende del modelo de tu placa base) múltiples veces hasta que veas la ventana de Opciones de Inicio Avanzadas.

- Selecciona Modo Seguro con Funciones de Red desde la lista.

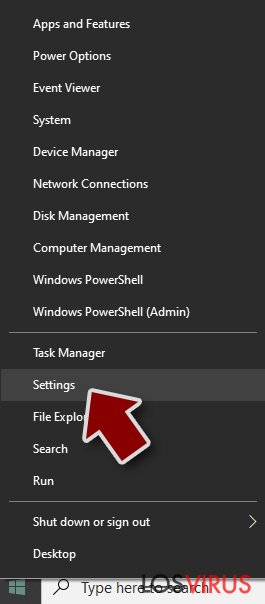

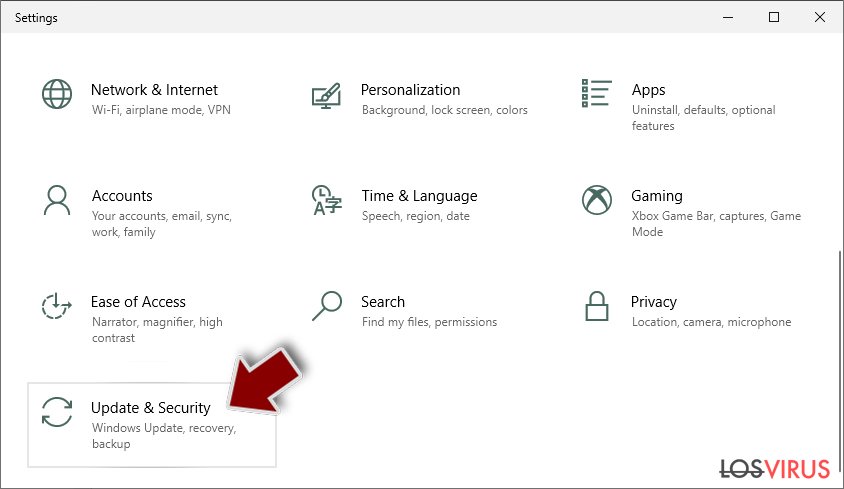

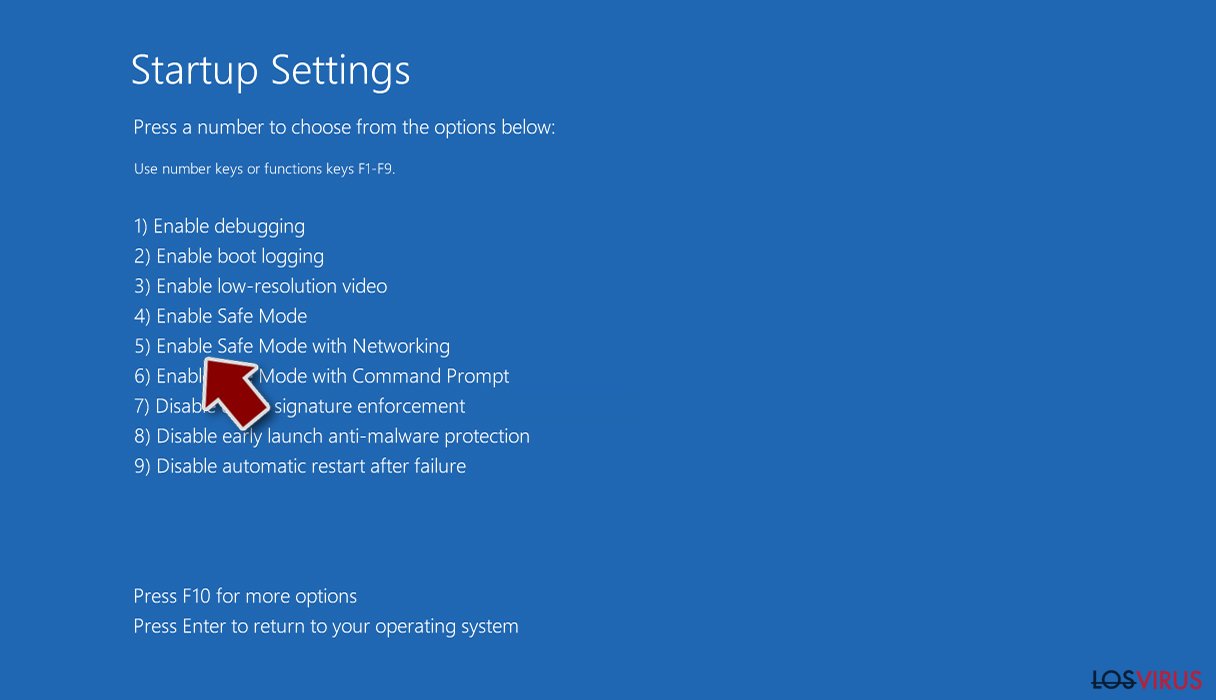

Windows 10 / Windows 8

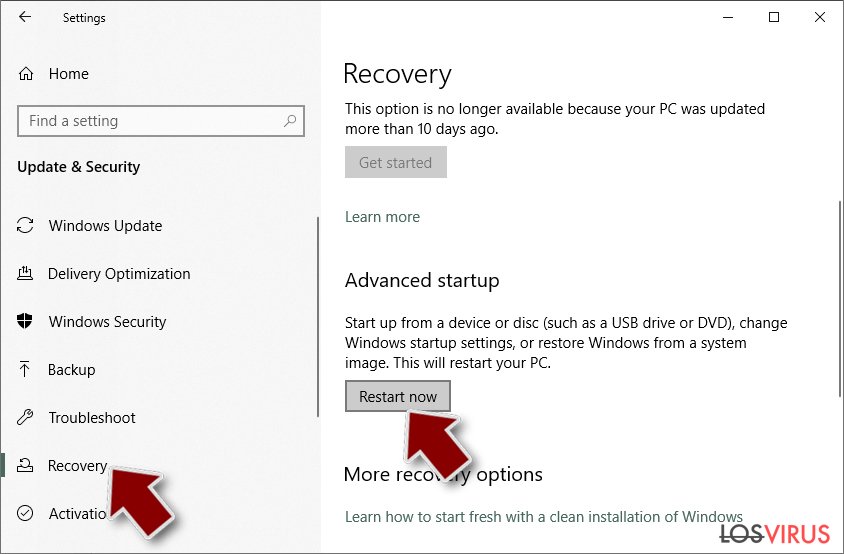

- Click derecho en el botón Inicio y selecciona Configuración.

- Desliza hasta abajo y selecciona Actualizaciones y Seguridad.

- En el panel izquierdo de la ventana, elige Recuperación.

- Ahora desliza hasta encontrar la sección Inicio Avanzado.

- Click en Reiniciar ahora.

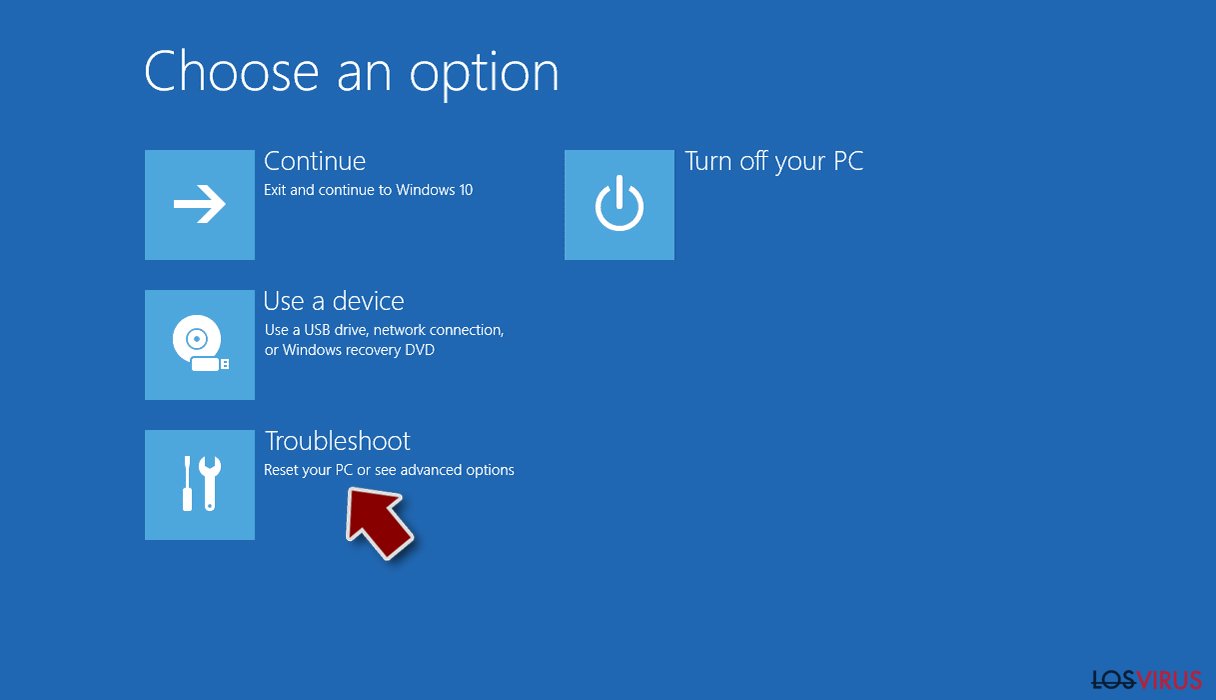

- Selecciona Solucionador de Problemas.

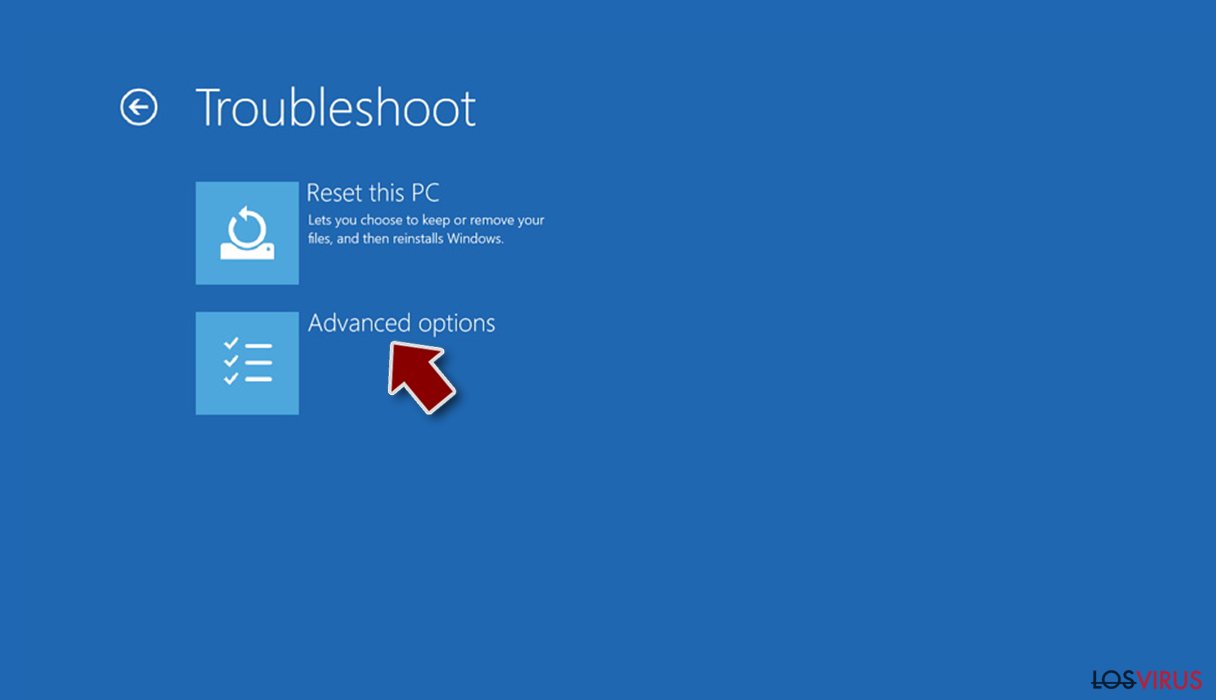

- Ve a opciones Avanzadas.

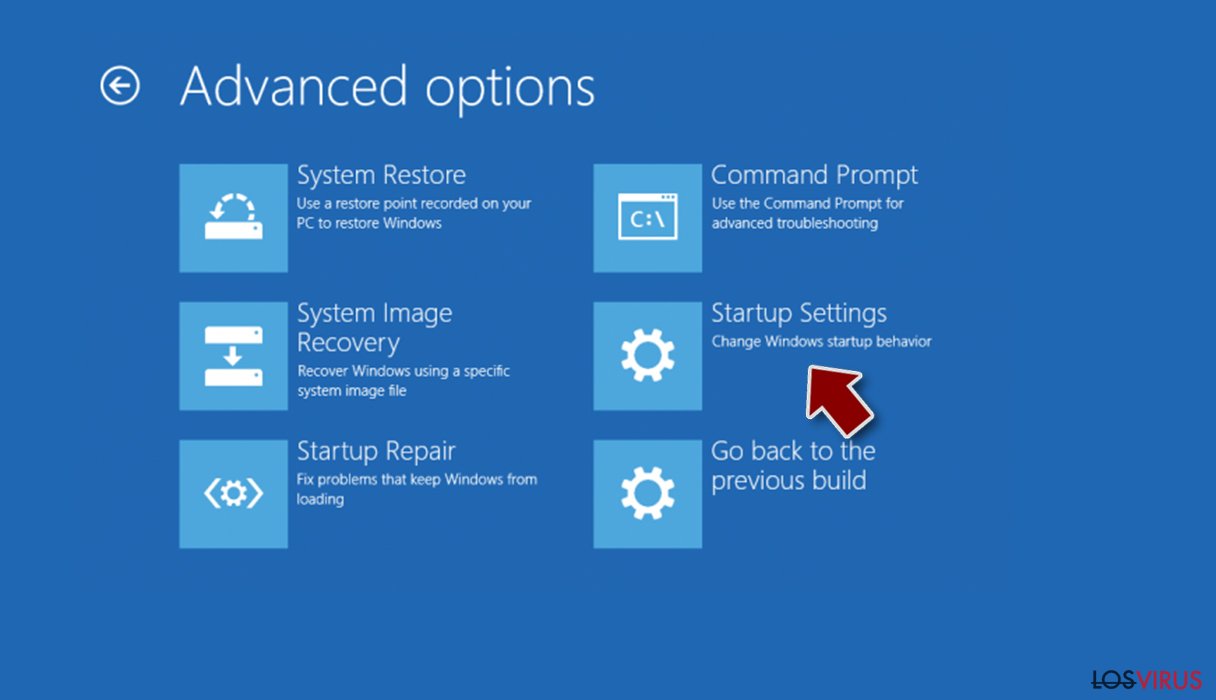

- Selecciona Ajustes de Inicio.

- Pulsa Reiniciar.

- Ahora pulsa 5 o haz click en 5) Habilitar Modo Seguro con Funciones de Red.

Paso 2. Acabar con los procesos sospechosos

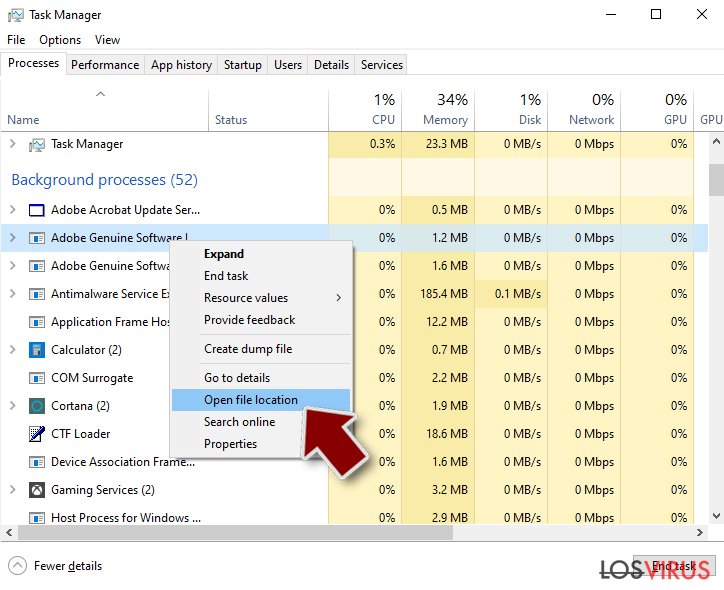

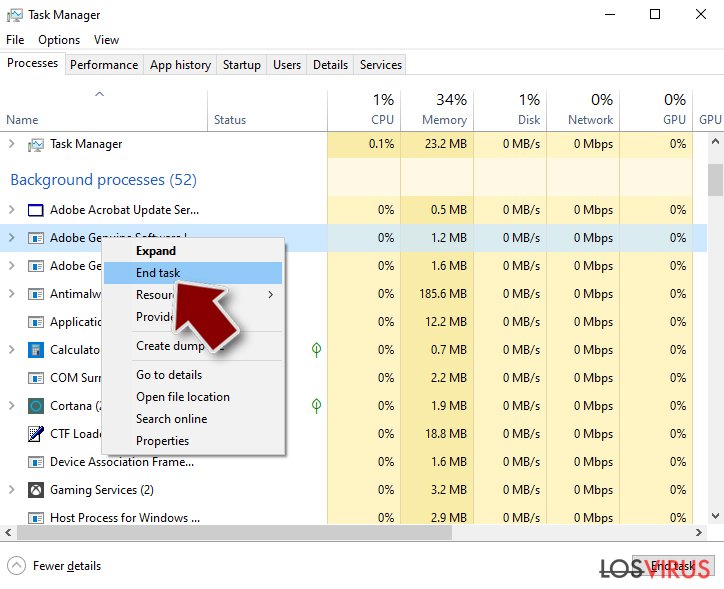

El Administrador de Tareas de Windows es una útil herramienta que muestra todos los procesos en segundo plano. Si el malware está ejecutando un proceso, necesitas acabar con él:

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Click en Más detalles.

- Desliza hasta la sección de procesos en segundo plano y busca cualquier cosa sospechoso.

- Click derecho y selecciona Abrir localización del archivo.

- Vuelve a procesos, click derecho y selecciona Finalizar Tarea.

- Elimina los contenidos de la carpeta maliciosa.

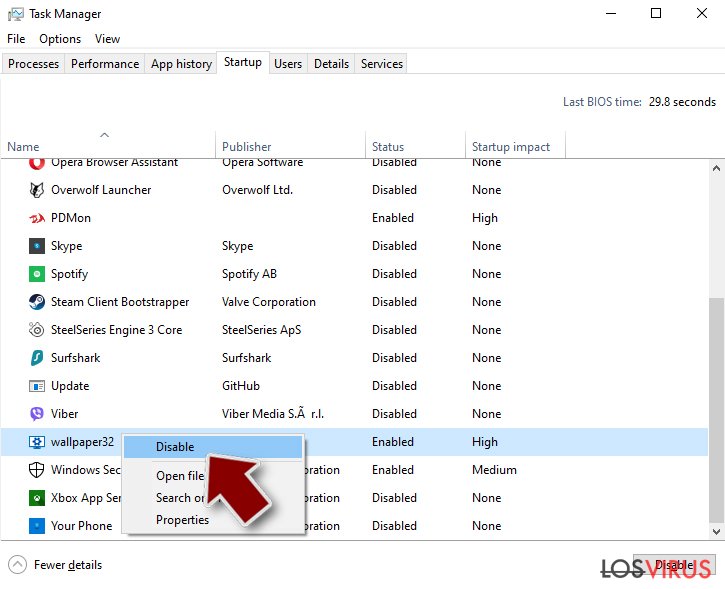

Paso 3. Comprobar los programas de Inicio

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Ve a la pestaña Inicio.

- Click derecho en el programa sospechoso y elige Deshabilitar.

Paso 4. Eliminar los archivos del virus

Los archivos relacionados con malware pueden encontrarse en varios sitios dentro de tu ordenador. Aquí están las instrucciones que pueden ayudarte a encontrarlos:

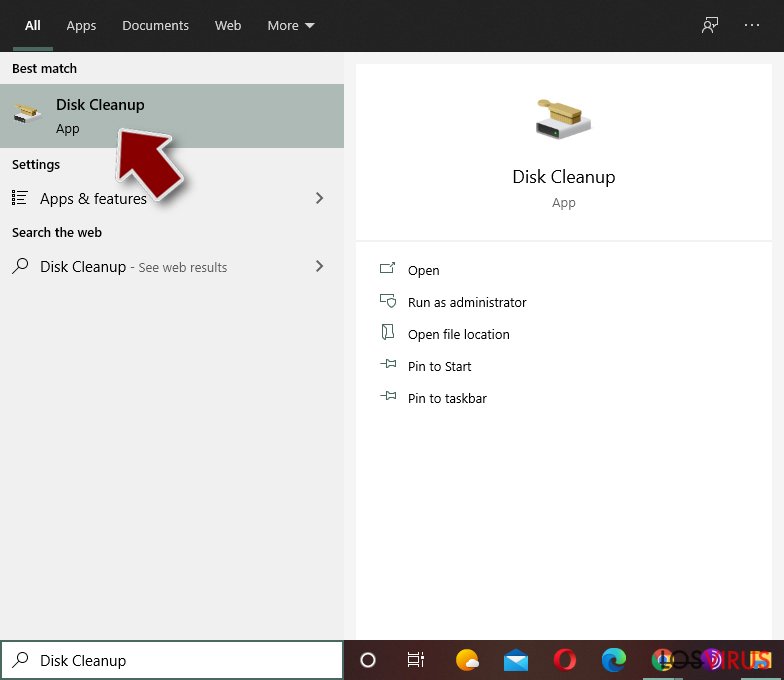

- Escribe Limpieza de Discos en la búsqueda de Windows y pulsa Enter.

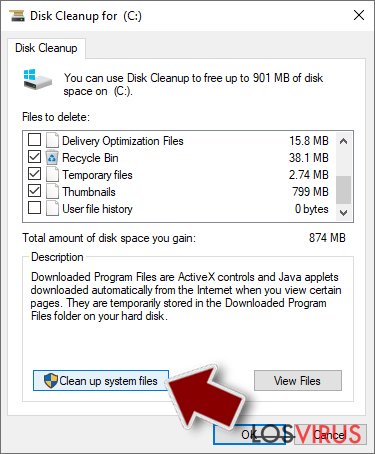

- Selecciona el disco que quieras limpiar (C: es tu disco principal por defecto por lo que es probable que sea el que contenga los archivos maliciosos).

- Desliza por la lista de los Archivos a eliminar y selecciona lo siguiente:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Selecciona Limpiar archivos del sistema.

- Puedes también buscar otros archivos maliciosos ocultos en las siguientes carpetas (escribe esas entradas en la Búsqueda de Windows y pulsa Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Una vez hayas finalizado, reinicia el PC en modo normal.

Eliminar Cerber 5 usando System Restore

-

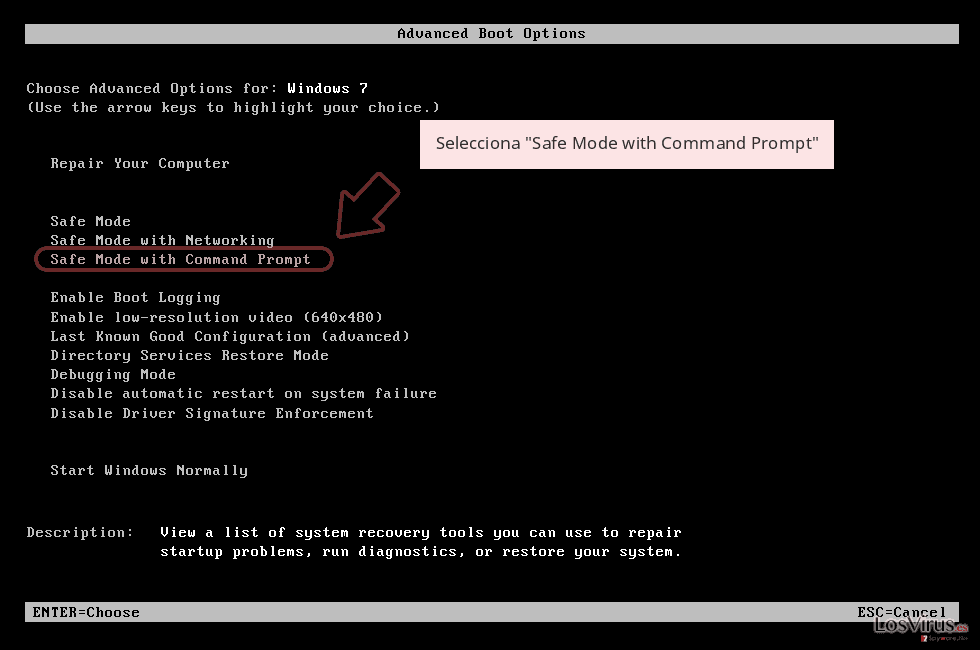

Paso 1: Reinicia tu ordenador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Click en Start → Shutdown → Restart → OK.

- Cuando tu ordenador esté activo, comienza a pulsar F8 múltiples veces hasta que veas la ventana de Advanced Boot Options.

-

Selecciona Command Prompt de la lista

Windows 10 / Windows 8- Pulsa el botón Power en la pantalla de logueo de Windows. Ahora pulsa y mantén Shift, el cual está en tu teclado y haz click en Restart..

- Ahora selecciona Troubleshoot → Advanced options → Startup Settings y finalmente pulsa Restart.

-

Una vez que tu ordenador esté activo, selecciona Enable Safe Mode with Command Prompt en la ventana Startup Settings.

-

Paso 2: Restaura tus archivos del sistema y configuraciones

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

-

Ahora escribe rstrui.exe y pulsa de nuevo en Enter..

-

Cuando una nueva ventana aparezca, haz click en Next y selecciona tu punto de restauración que sea anterior a la infiltración de Cerber 5. Tras hacer esto, haz click en Next.

-

Ahora haz click en Yes para comenzar la restauración del sistema.

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

Bonus: Recuperar tus datos

La guía que se presenta a continuación te intentará ayudar a eliminar Cerber 5 de tu ordenador. Para recuperar tus archivos encriptados, te recomendamos que uses una guía detallada por los expertos de seguridad de losvirus.es.Si tus archivos han sido encriptados por Cerber 5, puedes usar varios métodos para restaurarlos:

Sobrepasa la encriptación de Cerber 5 con Data Recovery Pro

El ransomware Cerber está considerado a día de hoy como uno de los parásitos más agresivos, por lo que la recuperación de los datos tras su ataque es solo una posibilidad remota. Sin embargo, softwares como Data Recovery Pro pueden ser usados para sobrepasar esta encriptación y recuperar, al menos, parte de tus datos.

- Descargar Data Recovery Pro;

- Sigue los pasos establecidos en Data Recovery e instala el programa en tu ordenador;

- Ejecútalo y escanea tu ordenador en busca de los archivos encriptados por el ransomware Cerber 5;

- Restauralos.

Recuperar los archivos con la característica de Versiones Previas de Windows

La característica de Versiones Previas de Windows puede ser usada para recuperar archivos individuales, pero no te ayudará con una recuperación completa del sistema. Además, para que esta técnica de recuperación de datos funcione, la función de Restauración del Sistema debe estar habilitada.

- Encuentra un archivo encriptado que desees recuperar y haz click derecho en él;

- Selecciona “Properties” y ve a la pestaña “Previous versions”;

- Aquí, comprueba cada copia disponible del archivo “Folder versions”. Deberías seleccionar la versión que quieres recuperar y hacer click en “Restore”.

¡ShadowExplorer al rescate!

ShadowExplorer es una herramienta que puede ser usada para recuperar los datos desde las Copias de Volumen de los archivos si el virus no las ha destruido durante la encriptación. Explicamos cómo usar esta herramienta en la guía de a continuación.

- Descarga Shadow Explorer (http://shadowexplorer.com/);

- Sigue el Asistente de Configuración de Shadow Explorer e instala esta aplicación en tu ordenador.

- Ejecuta el programa y ve hacia el menú desplegable en la esquina superior izquierda para seleccionar el disco con tus datos encriptados. Comprueba qué carpetas son ahí;

- Click derecho en la carpeta que quieres restaurar y selecciona “Export”. Puedes también seleccionar dónde quieres que sea almacenada.

Finalmente, deberías pensar en la protección contra crypto-ransomwares. Para poder proteger tu ordenador de Cerber 5 u otros ransomwares, usa un anti-spyware legítimo, como FortectIntego, SpyHunter 5Combo Cleaner o Malwarebytes

Recomendado para ti

No dejes que el gobierno te espíe

El gobierno tiene muchos problemas con respecto al registro de datos de los usuarios y los espionajes a los ciudadanos, por lo que deberías tener esto en consideración y leer más sobre las oscuras prácticas de reunión de información. Evita cualquier registro indeseado del gobierno o espionaje navegando completamente anónimo por Internet.

Puedes elegir una localización diferente cuando estés navegando y acceder a cualquier material que desees sin ninguna restricción de contenido particular. Puedes fácilmente disfrutar de conexión a internet sin riesgos de ser hackeado usando la VPN Private Internet Access.

Controla la información a la que puede acceder el gobierno o cualquier otra parte y navega por internet sin ser espiado. Incluso aunque no estés envuelto en actividades ilegales o confíes en tus servicios o plataformas elegidas, ten cuidado con tu seguridad y toma medidas de precaución usando un servicio VPN.

Copia de seguridad de los archivos para uso posterior, en caso de ataque de malware

Los problemas de software creados por malwares o pérdidas directas de datos debido a una encriptación puede conducir a problemas con tu dispositivo o daño permanente. Cuando tienes copias de seguridad actualizadas, puedes fácilmente recuperarte tras un incidente y volver a la normalidad.

Es crucial crear actualizaciones de tus copias de seguridad sobre cualquier cambio en tus dispositivos, por lo que puedes volver al punto donde estabas trabajando antes de que el malware modificase cualquier cosa o tuvieses problemas en tu dispositivo a causa de pérdida de datos o corrupción del rendimiento.

Cuando tienes una versión previa de cada documento importante o proyecto, puedes evitar frustración y pérdidas. Es bastante útil cuando aparecen malwares de la nada. Usa Data Recovery Pro para llevar a cabo la restauración del sistema.