Eliminar el virus Hermes 2.1 (Instrucciones de eliminación) - Actualizado Mar 2018

Guía de eliminación del virus Hermes 2.1

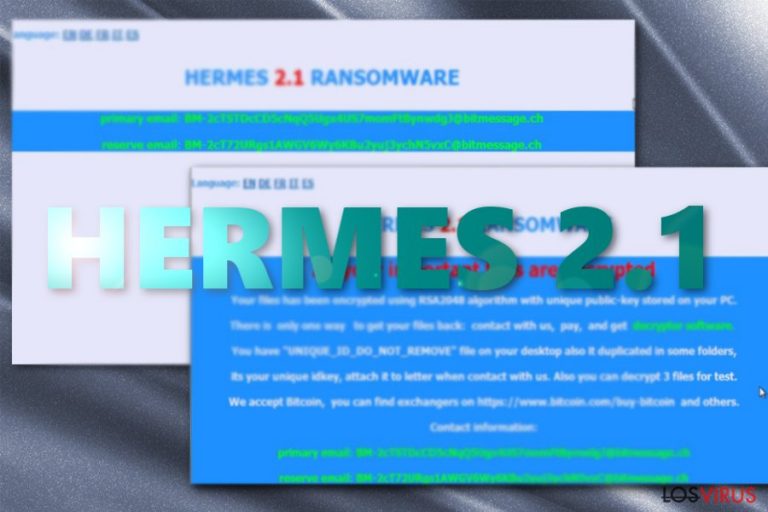

¿Qué es Virus ransomware Hermes 2.1?

Hermes 2.1 es un virus ransomware que actualmente está atacando a Corea del Sur a través del exploit Flash zero-day

Hermes 2.1 es una ciber infección de tipo ransomware que pertenece a la misma familia que los ransomware Hermes y Hermes 2.0. Se ha detectado a finales de 2017 por un grupo de expertos en ciber seguridad atacando a ordenadores de usuarios de habla inglesa. En Marzo de 2018, una nueva variante del ransomware, Hermes 2.1, apareció. Actualmente tiene por objetivo a usuarios de PC de Corea del Sur y los ataca a través de un exploit kit llamado GreenFlash Sundown Flash Player, el cual permite difundir el virus Hermes 2.1 a través de Flash zero-day. La nueva variante está distribuida a través del archivo svchosta.exe y encripta los archivos usando una combinación de claves públicas RSA y cifradores AES. Cada archivo bloqueado posee la extensión de archivo .HERMES, mientras que las versiones previas eran conocidas por añadir la marca .hrm.

| Nombre | Hermes 2.1 |

| Tipo | Ransomware |

| Versiones | Hermes, Hermes 2.0 |

| Nivel de peligro | Alto. Inicia modificaciones en el Registro de Windows, compromete el inicio de Windows, crea archivos por lotes y encripta archivos personales |

| Fecha de detección | Octubre 2017. La última versión – Marzo 2018. |

| Extensiones de archivo | .HERMES, .hrm |

| Criptografía | RSA y AES |

| Objetivo | Usuarios de habla inglesa y surcoreanos |

| Nota de pago | DECRYPT_INFO.txt y DECRYPT_INFORMATION.html |

| Distribución | Exploit kits, campañas de malspam, falsas actualizaciones de programas o cracks, troyanos |

Otra característica de esta peligrosa ciber amenaza es que elimina las copias de volumen de los datos. De este modo, la gente solo puede desencriptar los archivos corruptos mediante el descifrador original o desde copias de seguridad o nubes.

La diferencia entre la antigua y la nueva versión de Hermes 2.1 es que ha empezado a usar una nueva extensión para marcar los archivos comprometidos. De acuerdo con análisis previos, solía dejar el archivo HERMES mientras que ahora ha sido suplementado por una combinación de carácteres y símbolos.

Como ya hemos mencionado, la nueva variante del virus Hermes 2.1 ya no usa la extensión .HRM. Sin embargo, esta no es la característica más importante de esta versión. La nueva versión combina un algoritmo AES-256 el cual es encriptado por un algoritmo RSA-2048. Este cambio solo hace más complicado para los profesionales técnicos generar una clave de descifrado, ya que cada archivo codificado se caracteriza por tener diversos códigos.

Aún así, otras funciones de Hermes 2.1 siguen siendo las mismas – su desarrollador aún coloca un código mp3 con la composición de la Primavera de Vivaldi. Adicionalmente, el perpetrador continúa mencionando a la Universidad Estatal de Wichita localizada en Kansas City y deja dos emails con consideraciones sobre si estos detalles se dejaron de manera intencionada o accidental:

- BM-2cTSTDcCD5cNqQ5Ugx4US7momFtBynwdgJ@bitmessage.ch;

- BM2cT72URgs1AWGV6Wy6KBu2yuj3ychN5vxC@bitmessage.ch.

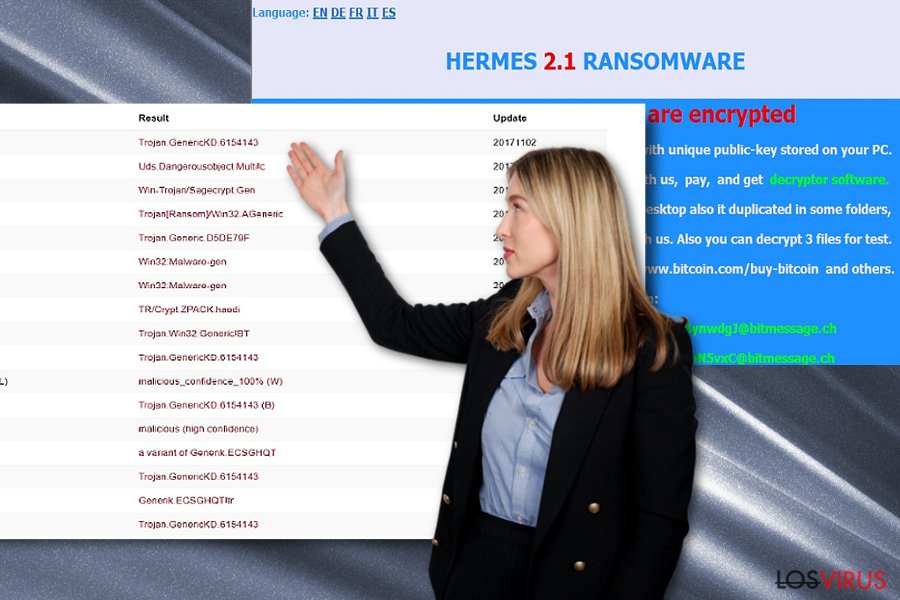

Por fortuna, el malware Hermes 2.1 y su nueva versión ya es detectable por la mayoría de aplicaciones de seguridad como Trojan[Ransom]/Win32.AGeneric, Ransom.Hermes. Trojan.GenericKD.6154143, etc. Funciona como archivo llamado ClrgraphicsOperation y My video.exe.

Ciertamente, el malware puede disfrazarse bajo un nombre de archivo alternativo. Si te has dado cuenta de que tus archivos ya han sido bloqueados y marcados con la extensión .HRM o que has recibido los archivos DECRYPT_INFO.txt, y DECRYPT_INFORMATION.html, es tiempo de que inicies la eliminación de Hermes 2.1.

Puedes eliminar Hermes 2.1 con la ayuda de un programa profesional de seguridad. Te sugerimos que uses FortectIntego, pero primero debes deshabilitar el virus para desbloquear tu sistema y poder descargar el antivirus. Aprende a hacerlo con la guía que aparece al final de este artículo.

La última variante Hermes 2.1 se difunde a través de documentos Office empaquetados junto al exploit Flash: surcoreanos bajo ataque

El Equipo de Respuesta a Emergencias de Corea del Sur (KrCERT) publicó que el virus ransomware Hermes 2.1 estaba atacando a usuarios de Corea del Sur a través de la vulnerabilidad Flash Player 28.0.0.137 usando un sofisticado exploit kit denominado GreenFlash Sundown. El mismo exploit kit fue anteriormente usado por Lazarus, un grupo de hackers de Corea del Norte que habían atacado previamente a un banco taiwanés.

La carga explosiva del ransomware fue distribuida a través de documentos maliciosos de Word. Múltiples campañas de spam ya han sido iniciadas para difundir ampliamente la carga explosiva. El primer ataque fue iniciado a través de una página Coreana comprometida a finales de Febrero del 2018.

Una vez que se ejecuta la carga explosiva del ransomware Hermes 2.1, crea un archivo svchosta.exe en la carpeta %TEMP%. Durante la ejecución se pide a la víctima permiso para ejecutar el script. Aunque no se puedan dar los permisos, el virus comienza el proceso de encriptación de cualquier modo.

Tras la encriptación, crea un archivo UNIQUE_ID_DO_NOT_REMOVE, el cual contiene una clave RSA privada y una nota de pago llamada DECRYPT_INFORMATION.html en la carpeta C:\Usuarios\Publico\. La nota de pago contiene la siguiente información:

¡Todos tus archivos importantes están encriptados!

Tus archivos han sido encriptados usando un algoritmo RSA2048 con una única clave pública almacenada en tu PC. Solo hay un modo de recuperar tus archivos: contactar con nosotros, pagar y obtener el programa de desencriptación.

Aceptamos Bitcoins y otras cripto monedas, puedes encontrar los intercambios en bestbitcoinexchange.io

Tienes una única idkey (en el cuadro amarillo), escríbela en el email para contactar con nosotros. También puedes desbloquear un archivo como prueba de garantía de que podemos desbloquear tus archivos.

Cada archivo encriptado obtiene la extensión HERMES. Se pide a la víctima contactar con los ladrones a través de los emails pretty040782@gmail.com o pretty040782@keemail.me. El tamaño del pago es desconocido, aunque puede variar entre 200 y 1500 dólares.

Los investigadores en ransomware se han dado cuenta de una interesante tendencia del ransomware para escapar del código de cifrado, ya que detecta las claves de registro para códigos de idiomas Ruso (0x419), Bielorruso (423), o Ucraniano (422) . Por ello, solo podemos suponer que los hackers Norcoreanos están colaborando con países de habla rusa.

El ransomware original Hermes 2.1, variante conocida de Hermes, ha sido descifrado. Los expertos en seguridad crearon un desencriptador gratuito de Hermes. A pesar de las modificaciones menores, el comportamiento principal de las tres variables de este ransomware son muy similares, por lo que deberías intentar usar el descifrador gratuito.

Si el descifrador ha fallado a la hora de desbloquear tus archivos, la mejor solución es eliminar Hermes 2.1 por completo y luego recuperar tus datos usando copias de seguridad u otros métodos alternativos.

Aquellos que se pregunten cómo protegerse contra esta clase de infecciones solo tienen una opción – instalar un anti-virus legítimo y mantener su base de datos actualizada. Además, aléjate de los mensajes email cuestionables y NO abras sus archivos adjuntos.

Principales vectores de ataque del ransomware

Desafortunadamente, los criminales emplean múltiples técnicas de distribución para intentar infiltrar el ransomware en la mayoría de ordenadores posible. Como resultado, puede ser complicado identificar las potenciales fuentes de esta ciber amenaza. Sin embargo, nos centramos en crear conciencia y ayudar a los usuarios a proteger sus sistemas.

Estos son los principales vectores de ataque del ransomware:

- Exploit kits;

- Campañas de malspam;

- Falsas actualizaciones de programas o cracks;

- Troyanos.

Considerando el nombre del ejecutable, es muy probable que el malware se difunda en sitios de juegos por el momento. Si valoras tus datos, deberías considerar evitar estos dominios. Es un conocimiento común que los programas pirateados, keygens y cracks se han convertido en herramientas muy populares explotadas por los desarrolladores de malware.

De este modo, con el fin de limitar la posibilidad del hackeo de Hermes 2.1, instala un par de aplicaciones de seguridad diferentes. Además, ten cuidado a la hora de revisar especialmente los emails spam si son enviados por instituciones oficiales. Examina el contenido del mensaje e insta a las instituciones oficiales a verificar los archivos adjuntos de nuevo.

Instrucciones para eliminar el virus Hermes 2.1

Desafortunadamente, los virus de tipo ransomware son amenazas de ordenador explícitamente peligrosas. Incluso los expertos en seguridad pueden tener problemas a la hora de eliminar Hermes 2.1 de los sistemas de las víctimas. De este modo, los usuarios regulares no deberían intentar eliminar el malware sin su ayuda.

Puedes deshacerte de Hermes 2.1 con la ayuda de un robusto programa de eliminación de malware. Sin embargo, es un complejo virus que puede bloquear tu sistema y prevenir que instales el antivirus. Deberías desactivar el ransomware iniciando tu sistema en Modo Seguro con Funciones de Red.

Las instrucciones para hacerlo están detalladas al final de este artículo. Tras esto, deberías poder acceder a la herramienta de seguridad y completar la eliminación de Hermes 2.1. Solo una vez que se haya completado la eliminación, procede a la recuperación de los datos. Los expertos de DieViren.de sugieren que intentes usar el desencriptador gratuito para Hermes diseñado para su versión original.

Guía de eliminación manual del virus Hermes 2.1

Ransomware: Eliminación manual de ransomware en Modo Seguro

Es importante que deshabilites el ransomware antes de instalar un programa antivirus. Si fallas a la hora de hacerlo, bloqueará que descargues cualquier contenido que pueda ser usado contra el virus. Aprende a iniciar tu sistema en Modo Seguro con Funciones de Red:

¡Importante! →

La guía de eliminación manual puede ser demasiado complicada para usuarios normales de ordenador. Requiere conocimiento técnico avanzado para ser seguida correctamente (si archivos vitales del sistema son eliminados o dañados, puede resultar en un compromiso completo de Windows), y también puede llevar horas completar. Por ello, te recomendamos encarecidamente que uses el método automático provisto provisto arriba.

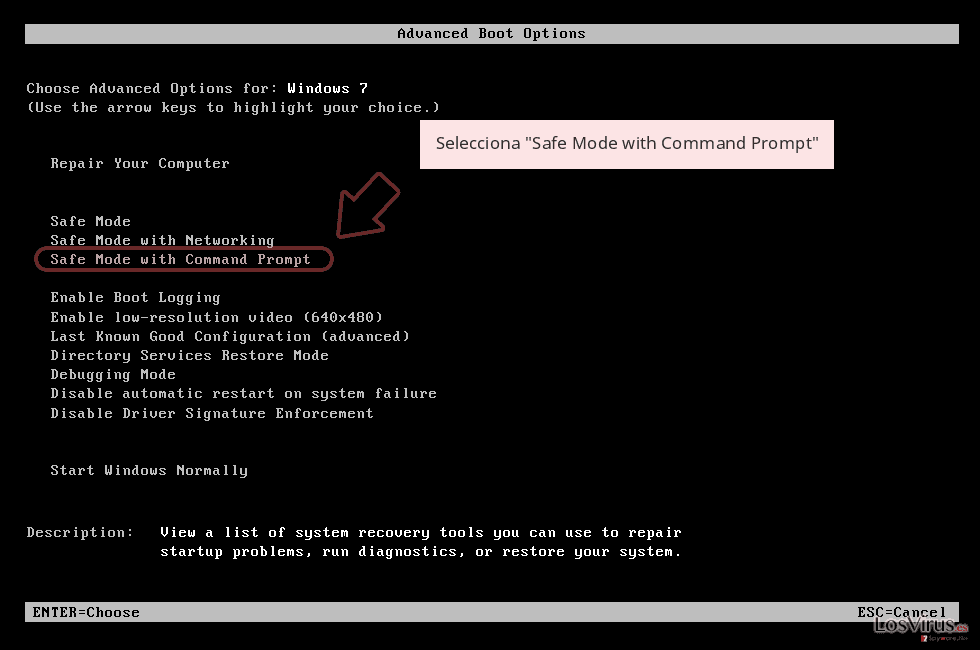

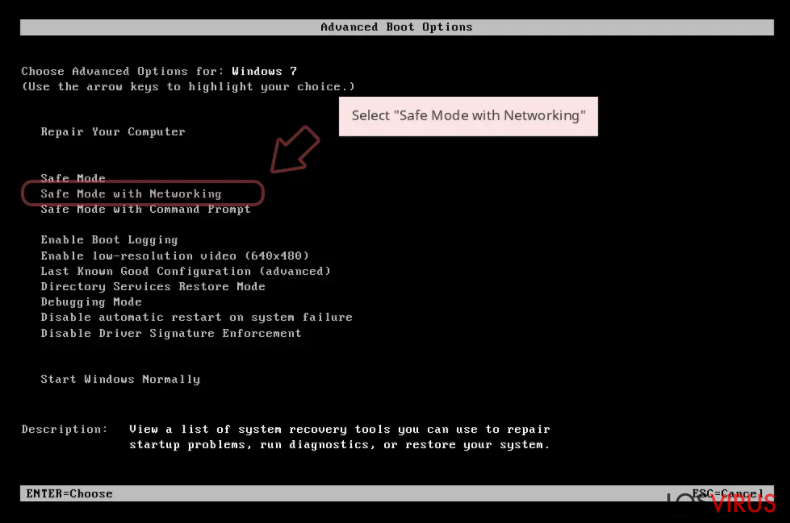

Paso 1. Acceder en Modo Seguro con Funciones de Red

La eliminación manual de malware es mejor que sea eliminada en el ambiente de Modo Seguro.

Windows 7 / vista / XP

- Click en Inicio > Apagar > Reiniciar > Aceptar

- Cuando tu ordenador se active, empieza a pulsar el botón F8 (si esto no funciona, intenta con F2, F12, Supr etc. – todo depende del modelo de tu placa base) múltiples veces hasta que veas la ventana de Opciones de Inicio Avanzadas.

- Selecciona Modo Seguro con Funciones de Red desde la lista.

Windows 10 / Windows 8

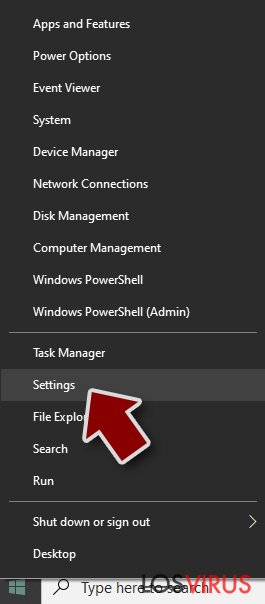

- Click derecho en el botón Inicio y selecciona Configuración.

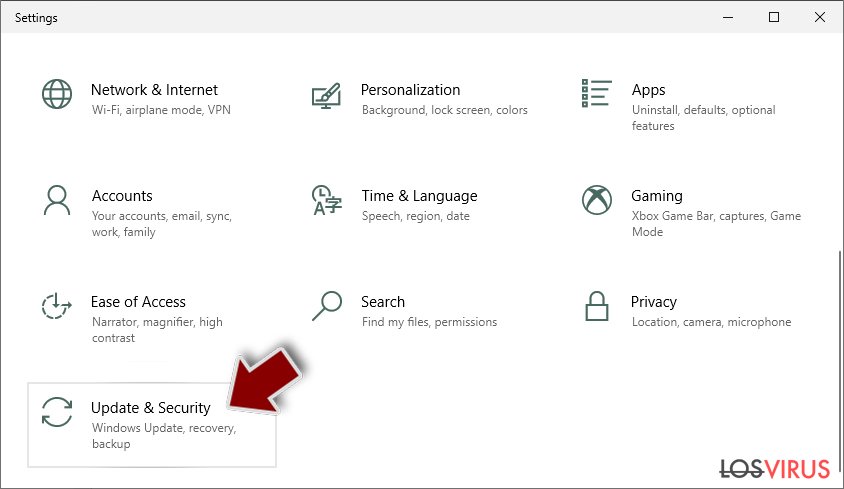

- Desliza hasta abajo y selecciona Actualizaciones y Seguridad.

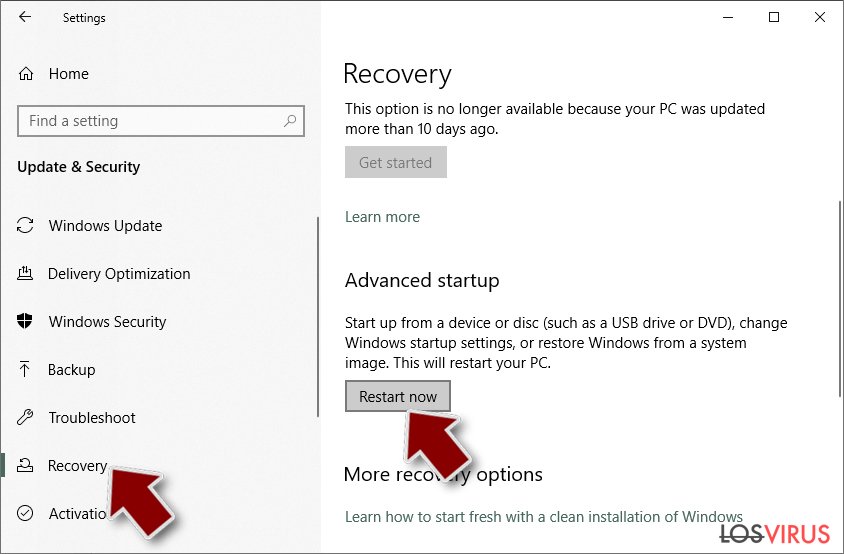

- En el panel izquierdo de la ventana, elige Recuperación.

- Ahora desliza hasta encontrar la sección Inicio Avanzado.

- Click en Reiniciar ahora.

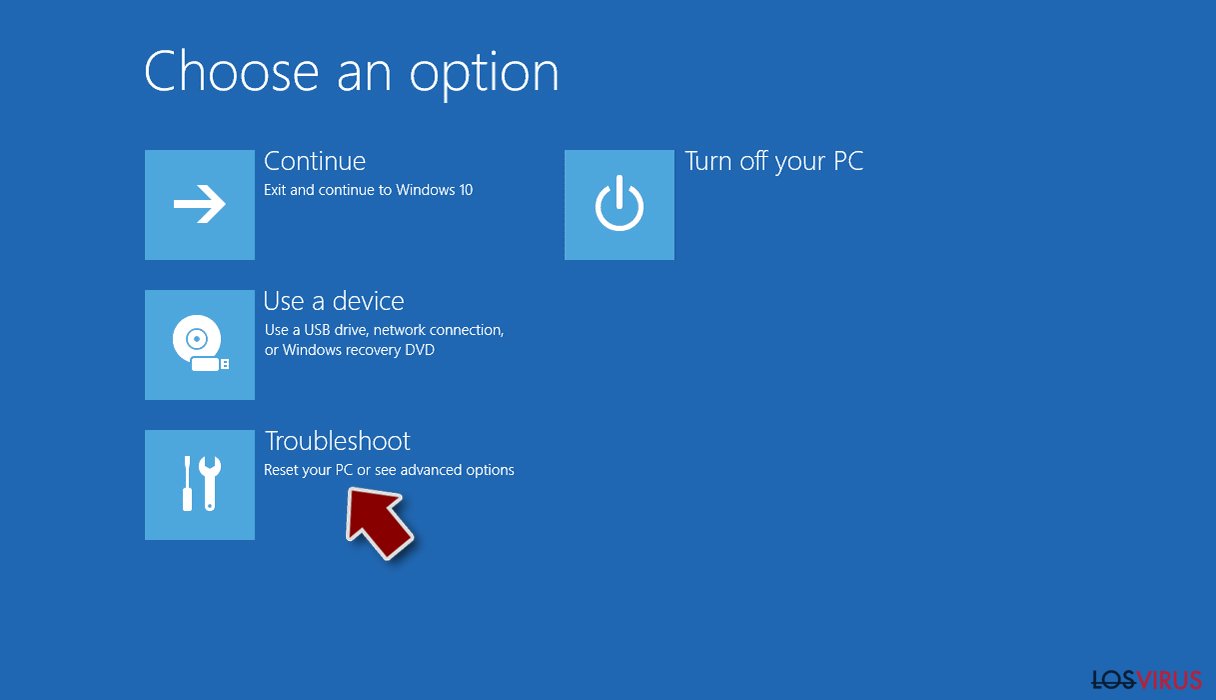

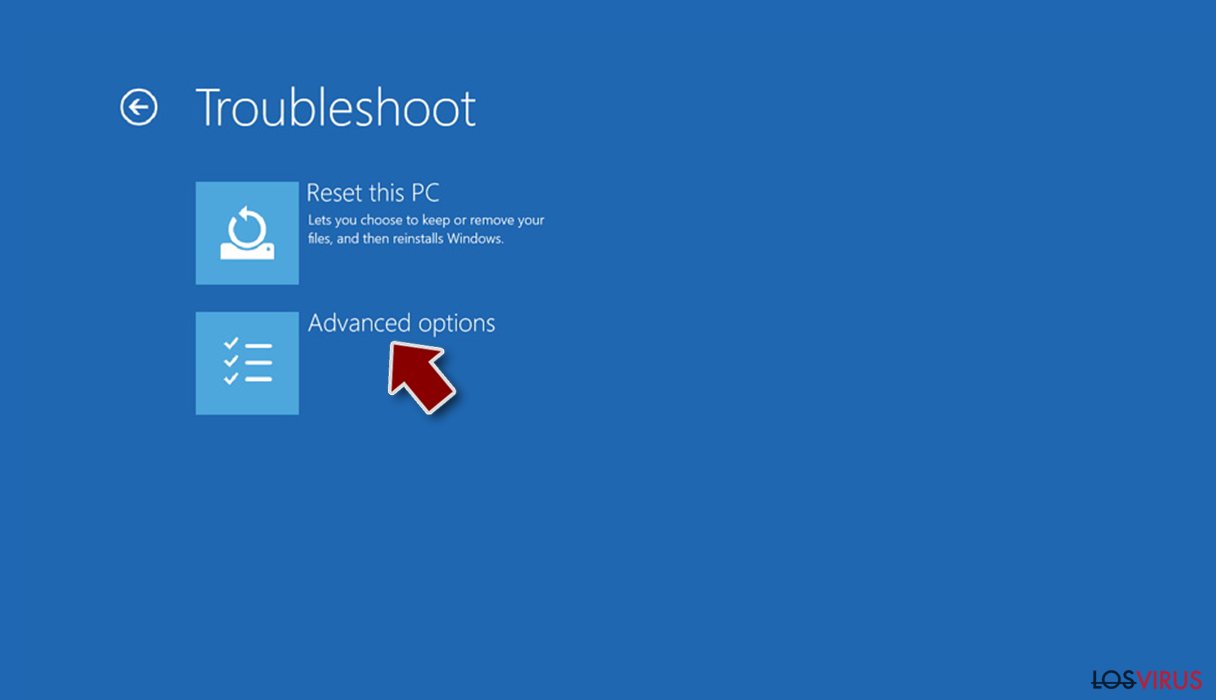

- Selecciona Solucionador de Problemas.

- Ve a opciones Avanzadas.

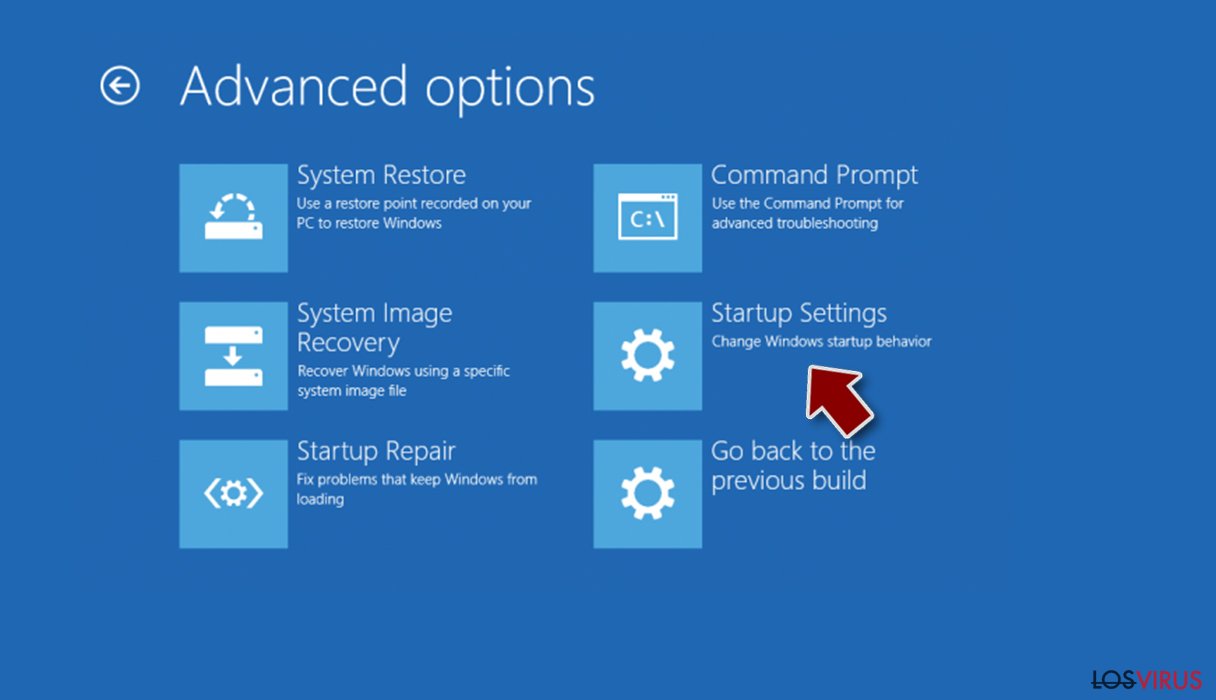

- Selecciona Ajustes de Inicio.

- Pulsa Reiniciar.

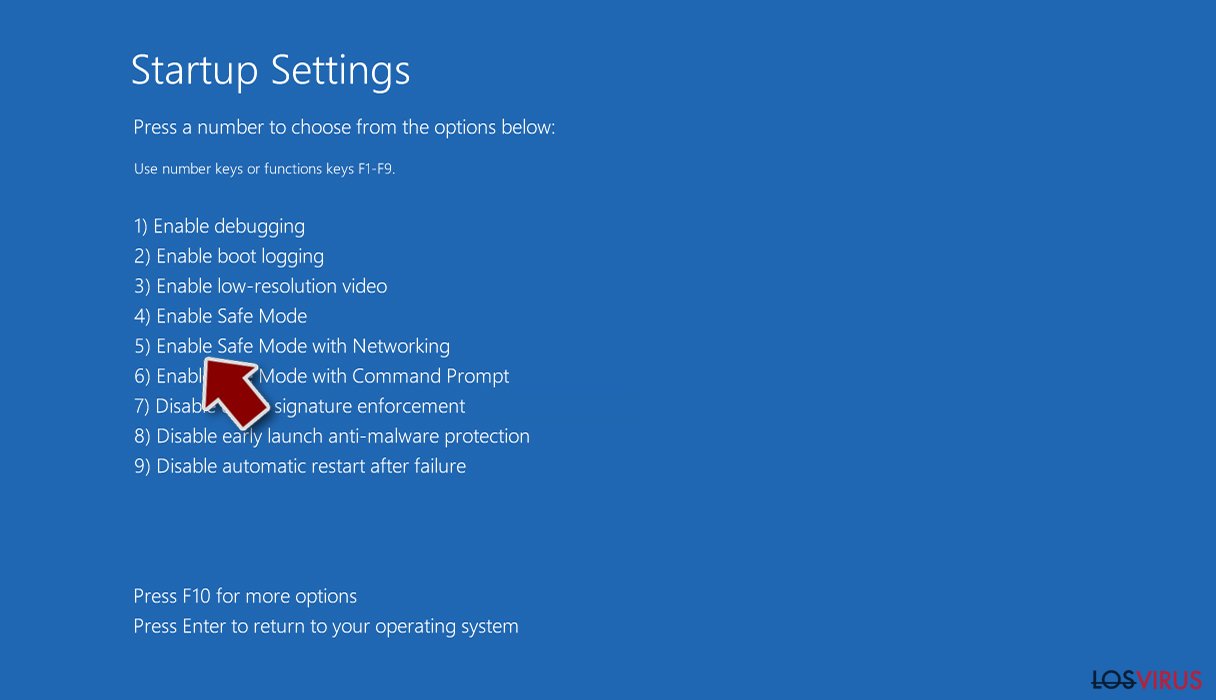

- Ahora pulsa 5 o haz click en 5) Habilitar Modo Seguro con Funciones de Red.

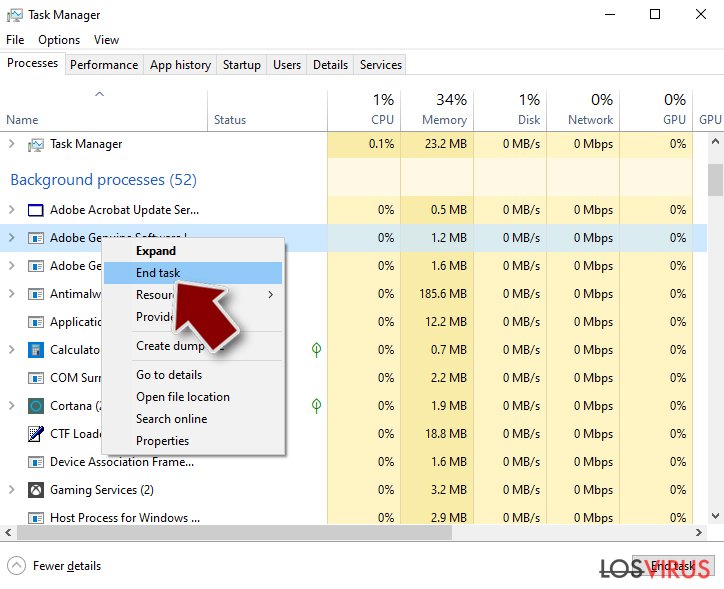

Paso 2. Acabar con los procesos sospechosos

El Administrador de Tareas de Windows es una útil herramienta que muestra todos los procesos en segundo plano. Si el malware está ejecutando un proceso, necesitas acabar con él:

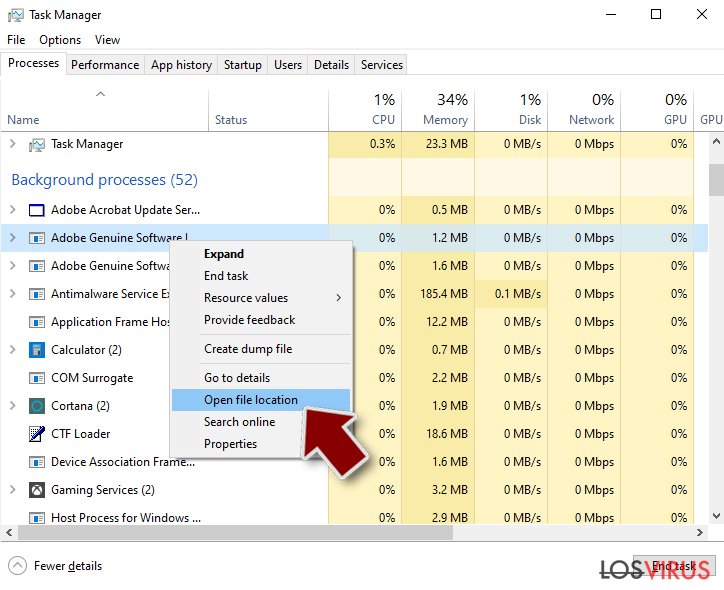

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Click en Más detalles.

- Desliza hasta la sección de procesos en segundo plano y busca cualquier cosa sospechoso.

- Click derecho y selecciona Abrir localización del archivo.

- Vuelve a procesos, click derecho y selecciona Finalizar Tarea.

- Elimina los contenidos de la carpeta maliciosa.

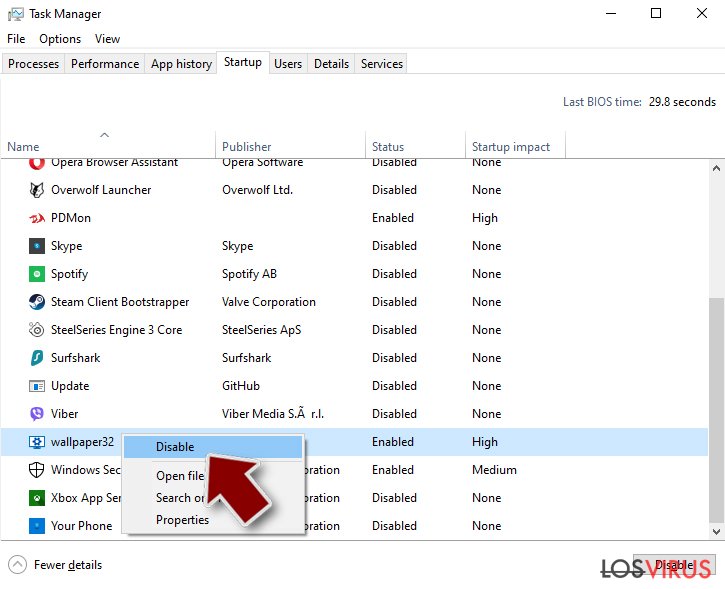

Paso 3. Comprobar los programas de Inicio

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Ve a la pestaña Inicio.

- Click derecho en el programa sospechoso y elige Deshabilitar.

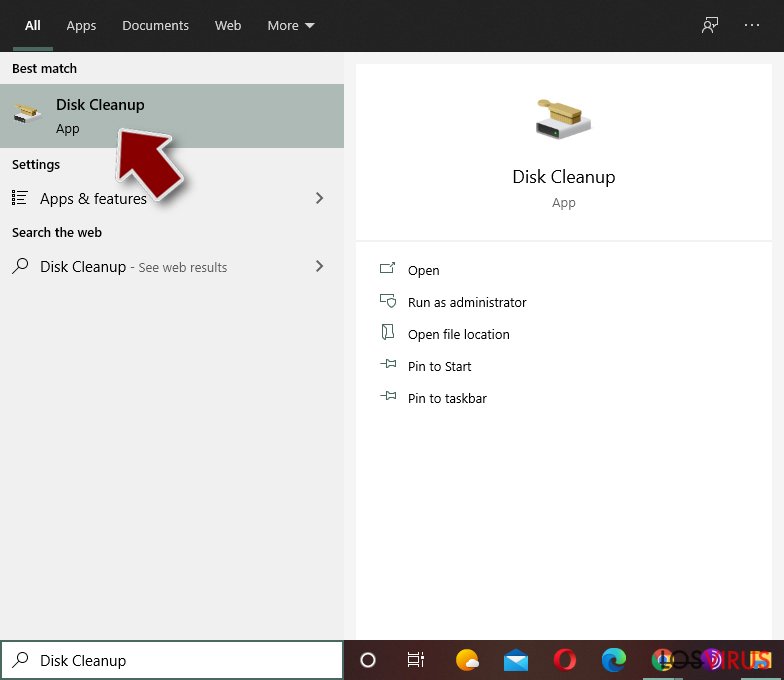

Paso 4. Eliminar los archivos del virus

Los archivos relacionados con malware pueden encontrarse en varios sitios dentro de tu ordenador. Aquí están las instrucciones que pueden ayudarte a encontrarlos:

- Escribe Limpieza de Discos en la búsqueda de Windows y pulsa Enter.

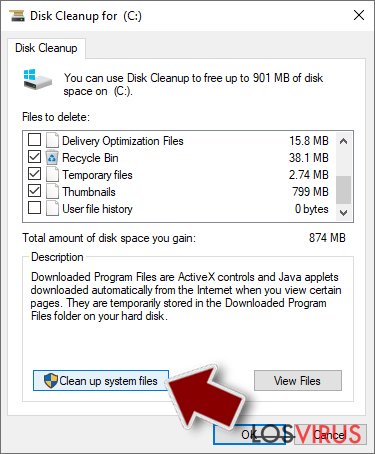

- Selecciona el disco que quieras limpiar (C: es tu disco principal por defecto por lo que es probable que sea el que contenga los archivos maliciosos).

- Desliza por la lista de los Archivos a eliminar y selecciona lo siguiente:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Selecciona Limpiar archivos del sistema.

- Puedes también buscar otros archivos maliciosos ocultos en las siguientes carpetas (escribe esas entradas en la Búsqueda de Windows y pulsa Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Una vez hayas finalizado, reinicia el PC en modo normal.

Eliminar Hermes 2.1 usando System Restore

Aquí hay otro método que puede ayudarte a burlar el ransomware del sistema:

-

Paso 1: Reinicia tu ordenador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Click en Start → Shutdown → Restart → OK.

- Cuando tu ordenador esté activo, comienza a pulsar F8 múltiples veces hasta que veas la ventana de Advanced Boot Options.

-

Selecciona Command Prompt de la lista

Windows 10 / Windows 8- Pulsa el botón Power en la pantalla de logueo de Windows. Ahora pulsa y mantén Shift, el cual está en tu teclado y haz click en Restart..

- Ahora selecciona Troubleshoot → Advanced options → Startup Settings y finalmente pulsa Restart.

-

Una vez que tu ordenador esté activo, selecciona Enable Safe Mode with Command Prompt en la ventana Startup Settings.

-

Paso 2: Restaura tus archivos del sistema y configuraciones

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

-

Ahora escribe rstrui.exe y pulsa de nuevo en Enter..

-

Cuando una nueva ventana aparezca, haz click en Next y selecciona tu punto de restauración que sea anterior a la infiltración de Hermes 2.1. Tras hacer esto, haz click en Next.

-

Ahora haz click en Yes para comenzar la restauración del sistema.

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

Bonus: Recuperar tus datos

La guía que se presenta a continuación te intentará ayudar a eliminar Hermes 2.1 de tu ordenador. Para recuperar tus archivos encriptados, te recomendamos que uses una guía detallada por los expertos de seguridad de losvirus.es.Si tus archivos han sido encriptados por Hermes 2.1, puedes usar varios métodos para restaurarlos:

Data Recovery Pro puede ser útil

Inicialmente, los expertos han desarrollado esta herramienta para ayudar a los usuarios y sus informaciones que hayan podido ser dañadas durante un apagado inesperado del sistema o porque hayan eliminado archivos accidentalmente. Sin embargo, en algunos casos puede resultar útil si eres víctima de un ataque ransomware.

- Descargar Data Recovery Pro;

- Sigue los pasos establecidos en Data Recovery e instala el programa en tu ordenador;

- Ejecútalo y escanea tu ordenador en busca de los archivos encriptados por el ransomware Hermes 2.1;

- Restauralos.

Los expertos dicen que deberías probar a usar el Desencriptador de Hermes 2.1

Ya que Hermes 2.1 es una variante del programa original Hermes, puedes intentar usar su herramienta de desencriptación desde aquí.

Finalmente, deberías pensar en la protección contra crypto-ransomwares. Para poder proteger tu ordenador de Hermes 2.1 u otros ransomwares, usa un anti-spyware legítimo, como FortectIntego, SpyHunter 5Combo Cleaner o Malwarebytes

Recomendado para ti

No dejes que el gobierno te espíe

El gobierno tiene muchos problemas con respecto al registro de datos de los usuarios y los espionajes a los ciudadanos, por lo que deberías tener esto en consideración y leer más sobre las oscuras prácticas de reunión de información. Evita cualquier registro indeseado del gobierno o espionaje navegando completamente anónimo por Internet.

Puedes elegir una localización diferente cuando estés navegando y acceder a cualquier material que desees sin ninguna restricción de contenido particular. Puedes fácilmente disfrutar de conexión a internet sin riesgos de ser hackeado usando la VPN Private Internet Access.

Controla la información a la que puede acceder el gobierno o cualquier otra parte y navega por internet sin ser espiado. Incluso aunque no estés envuelto en actividades ilegales o confíes en tus servicios o plataformas elegidas, ten cuidado con tu seguridad y toma medidas de precaución usando un servicio VPN.

Copia de seguridad de los archivos para uso posterior, en caso de ataque de malware

Los problemas de software creados por malwares o pérdidas directas de datos debido a una encriptación puede conducir a problemas con tu dispositivo o daño permanente. Cuando tienes copias de seguridad actualizadas, puedes fácilmente recuperarte tras un incidente y volver a la normalidad.

Es crucial crear actualizaciones de tus copias de seguridad sobre cualquier cambio en tus dispositivos, por lo que puedes volver al punto donde estabas trabajando antes de que el malware modificase cualquier cosa o tuvieses problemas en tu dispositivo a causa de pérdida de datos o corrupción del rendimiento.

Cuando tienes una versión previa de cada documento importante o proyecto, puedes evitar frustración y pérdidas. Es bastante útil cuando aparecen malwares de la nada. Usa Data Recovery Pro para llevar a cabo la restauración del sistema.