Eliminar el virus Thor (Guía de eliminación) - Actualización Nov 2016

Guía de eliminación del virus Thor

¿Qué es El virus ransomware Thor?

Otro heredero de Locky – el ransomware Thor

Parece que el proyecto del ransomware Locky se expande a diario – otra versión llamada Thor ha sido ya detectada. Este ransomware se diferencia levemente de otras versiones de Locky y, a diferencia de Locky, coloca los archivos _WHAT_is.html y _WHAT_is.bmp tras encriptar los datos de la víctima. Para convertir los archivos de la víctima en inútiles, usa la combinación de cifradores RSA y AES, distorsiona la estructura de cada archivo y luego modifica sus nombres de archivo y añade la extensión .thor a ellos. Lo que es incluso peor es que este virus está programado para buscar 400 extensiones de archivo diferentes y encriptar tales archivos, por lo que es muy poco probable que deje un archivo sin encriptar en el sistema. Esta variante ransomware ha sido detectada justo tras el virus extensión de archivo .perl, el cual también está relacionado con la familia de virus de Locky, Zepto, Odin y Bart.

El objetivo del ransomware Thor es hacer que los archivos sean inaccesible y forzar a la víctima a pagar dinero. Este virus pide aproximadamente 0.50 BitCoins para que la víctima pueda recuperar sus archivos, cuya suma equivale a unos 330 dólares. La nota de pago que deja el virus Thor en el sistema del ordenador comprometido explica a la víctima cómo descargar el navegador TOR, el cual es necesario con el fin de acceder al sitio de pago. El sitio de pago pide insertar una ID personal, presentada en la nota de pago o insertar cualquier nombre de archivo encriptado. Si tus archivos han quedado comprometidos por este ransomware, tienes dos opciones – enviar tu dinero a los ciber criminales y esperar que te proporcionen un programa de desencriptación (es poco probable que esto ocurra) o eliminar el virus Thor usando una herramienta anti-malware y restaurar tus archivos desde una copia de seguridad. Si no tienes copias de seguridad, sentimos decirte que no hay modo por el momento de que puedas recuperar tus datos corruptos, pero aún así puedes intentar usar algunas técnicas de recuperación de datos descritas bajo este artículo. Si no tienes un programa anti-malware para proteger tu ordenador, te recomendamos que uses FortectIntego.

¿Cómo prolifera este virus?

Cada versión del virus Locky usa métodos bastante similares para infiltrarse en los ordenadores de las víctimas. Algunos de ellos se muestran a través de emails maliciosos, otros infectan los ordenadores con la ayuda de exploit kits y otros se difunden a través de anuncios que contienen malware. El ransomware Thor normalmente entra en forma de archivo .vbs, .dll, .zip, .js, .hta o .doc y puede ser ejecutado involuntariamente. Esto no es sorprendente, considerando que estos archivos no parecen para nada sospechosos. Desafortunadamente, los ordenadores desprotegidos no pueden luchar contra un ataque de un ransomware, por lo que quedarán infectados. Como ya hemos mencionado anteriormente, no hay un modo de revertir el daño causado por virus ransomware, a no ser que la víctima tenga copias de seguridad almacenadas en dispositivos de almacenamiento externos. Una víctima puede usar esta copia de seguridad para restaurar los archivos tras el proceso de eliminación de Thor.

¿Cómo eliminar el ransomware Thor?

Si tu PC ha sido atacado, debes eliminar el virus Thor por completo para proteger el sistema con una herramienta anti-malware decente. Si no tienes copias de seguridad, los archivos no pueden ser recuperados y eres libre de decidir si quieres pagar o no. Recuerda que pagando, te arriesgas a perder no solo tus archivos, sino también tu dinero. Para eliminar Thor, usa un programa anti-malware, pero lo primero es iniciar tu PC en Modo Seguro con Funciones de Red.

Guía de eliminación manual del virus Thor

Ransomware: Eliminación manual de ransomware en Modo Seguro

¡Importante! →

La guía de eliminación manual puede ser demasiado complicada para usuarios normales de ordenador. Requiere conocimiento técnico avanzado para ser seguida correctamente (si archivos vitales del sistema son eliminados o dañados, puede resultar en un compromiso completo de Windows), y también puede llevar horas completar. Por ello, te recomendamos encarecidamente que uses el método automático provisto provisto arriba.

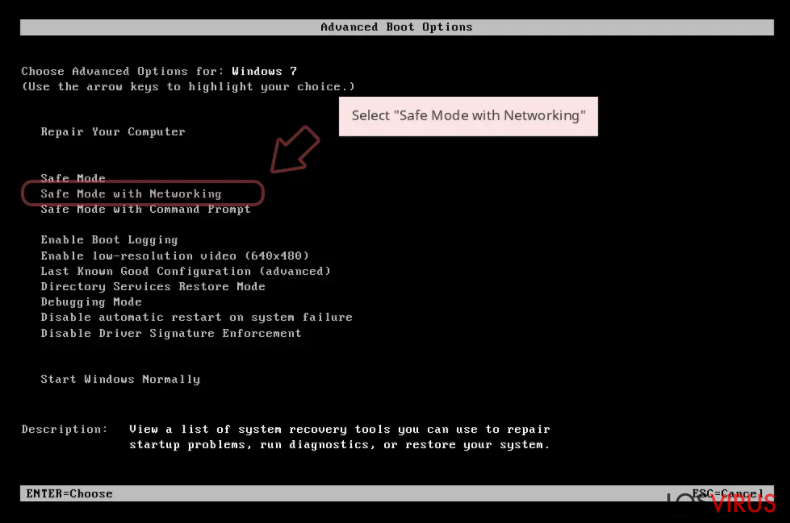

Paso 1. Acceder en Modo Seguro con Funciones de Red

La eliminación manual de malware es mejor que sea eliminada en el ambiente de Modo Seguro.

Windows 7 / vista / XP

- Click en Inicio > Apagar > Reiniciar > Aceptar

- Cuando tu ordenador se active, empieza a pulsar el botón F8 (si esto no funciona, intenta con F2, F12, Supr etc. – todo depende del modelo de tu placa base) múltiples veces hasta que veas la ventana de Opciones de Inicio Avanzadas.

- Selecciona Modo Seguro con Funciones de Red desde la lista.

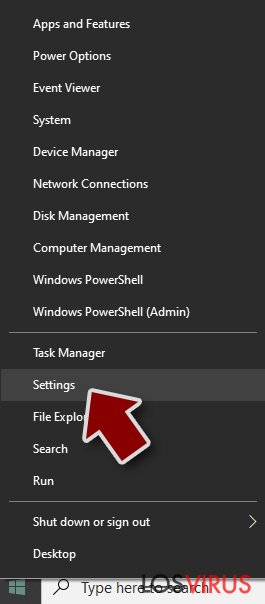

Windows 10 / Windows 8

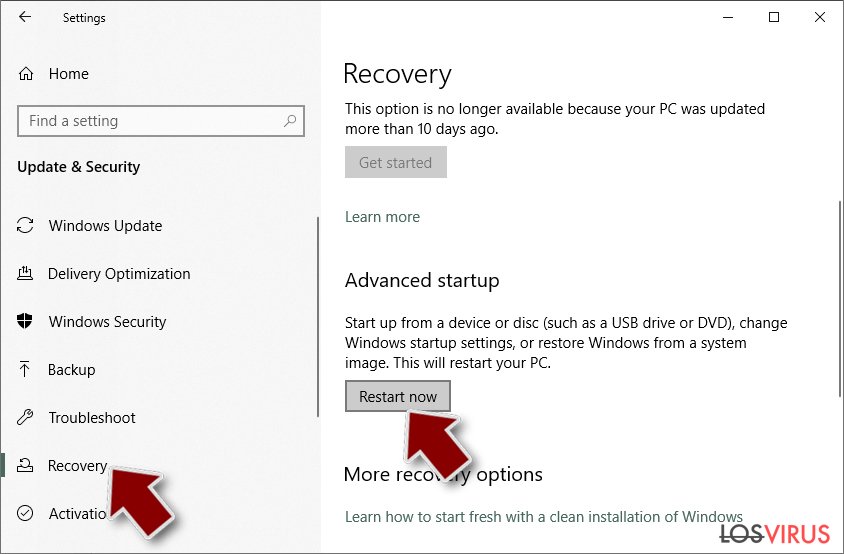

- Click derecho en el botón Inicio y selecciona Configuración.

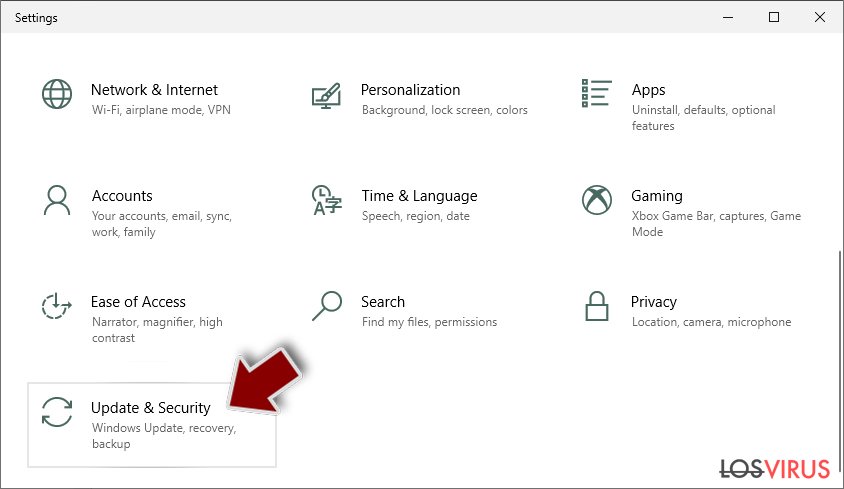

- Desliza hasta abajo y selecciona Actualizaciones y Seguridad.

- En el panel izquierdo de la ventana, elige Recuperación.

- Ahora desliza hasta encontrar la sección Inicio Avanzado.

- Click en Reiniciar ahora.

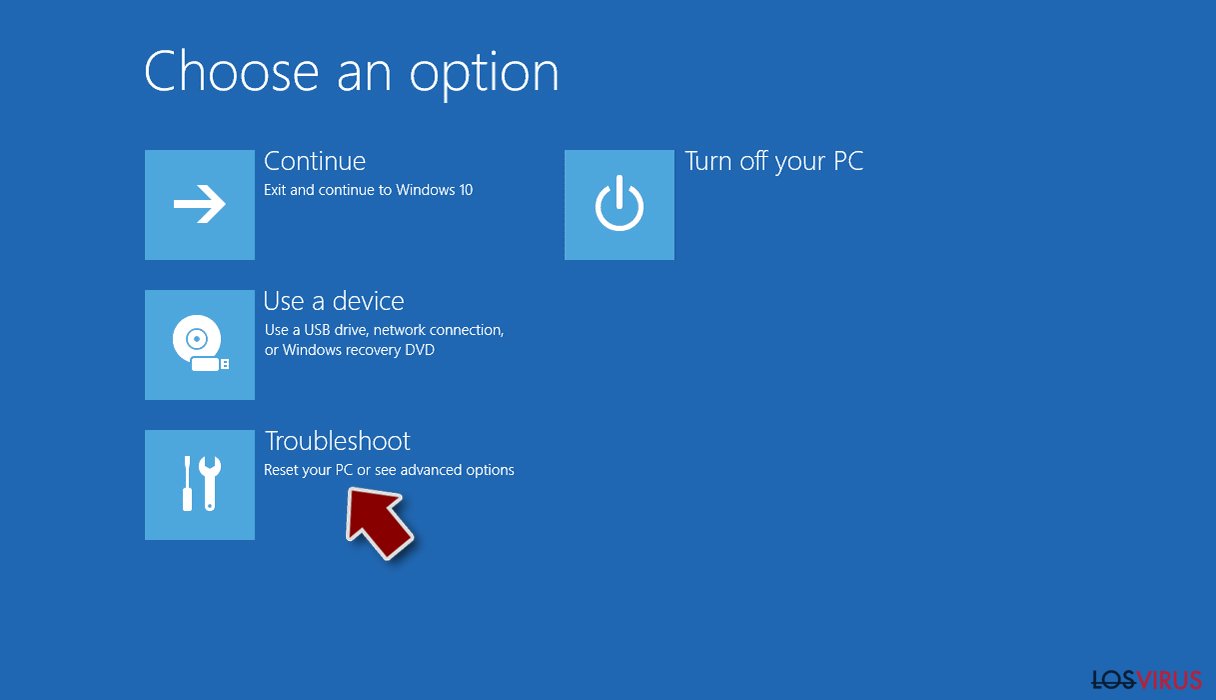

- Selecciona Solucionador de Problemas.

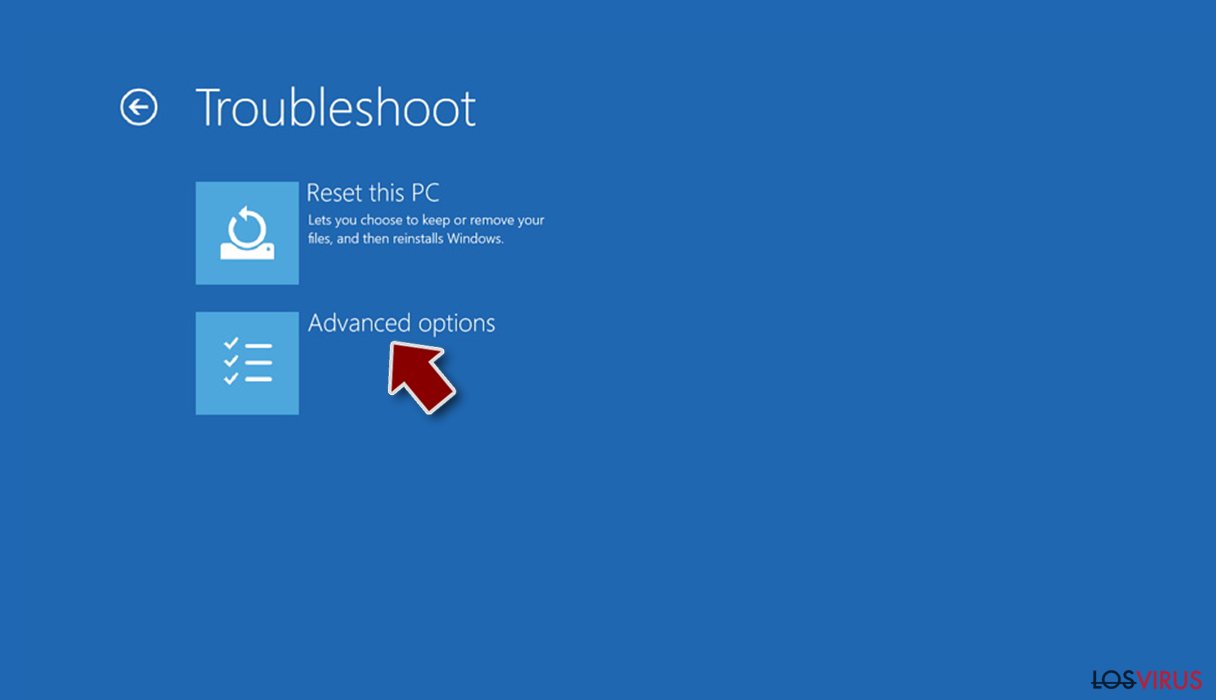

- Ve a opciones Avanzadas.

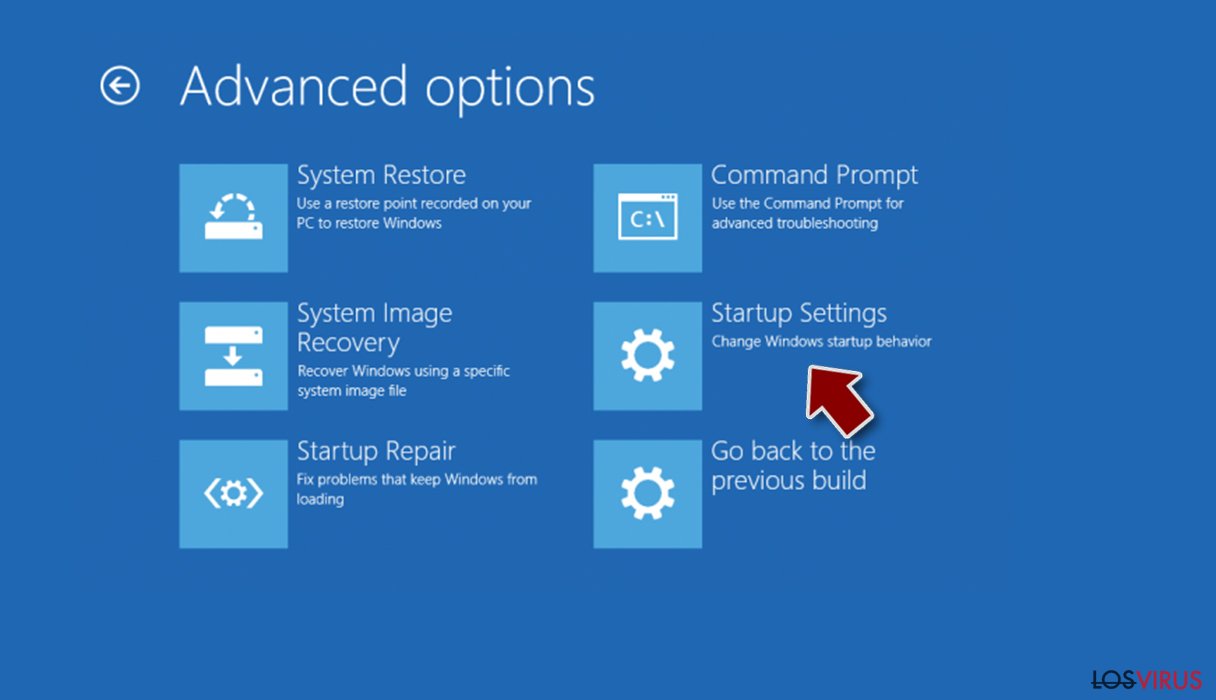

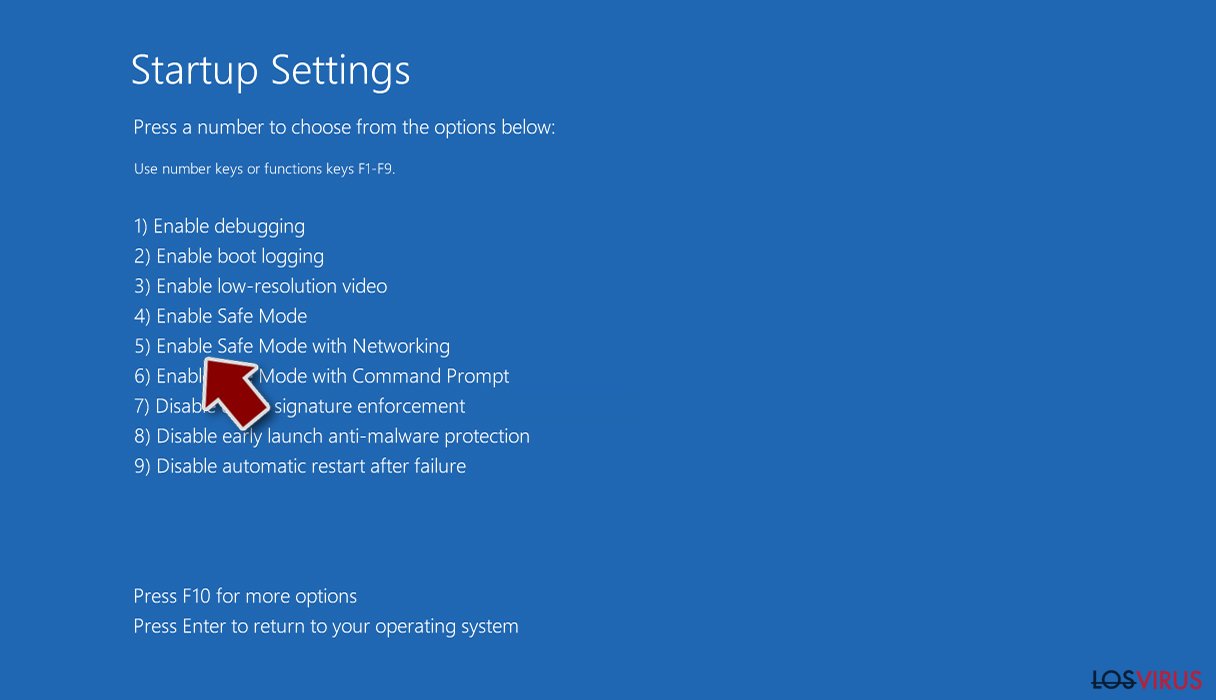

- Selecciona Ajustes de Inicio.

- Pulsa Reiniciar.

- Ahora pulsa 5 o haz click en 5) Habilitar Modo Seguro con Funciones de Red.

Paso 2. Acabar con los procesos sospechosos

El Administrador de Tareas de Windows es una útil herramienta que muestra todos los procesos en segundo plano. Si el malware está ejecutando un proceso, necesitas acabar con él:

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Click en Más detalles.

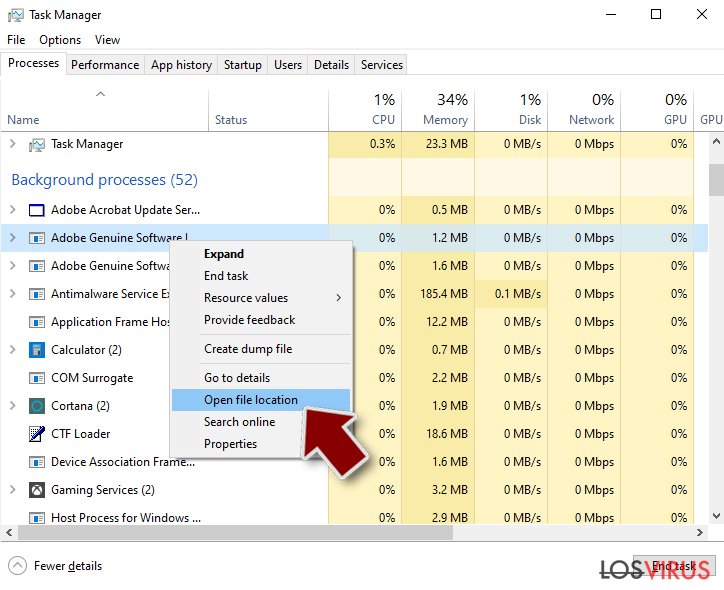

- Desliza hasta la sección de procesos en segundo plano y busca cualquier cosa sospechoso.

- Click derecho y selecciona Abrir localización del archivo.

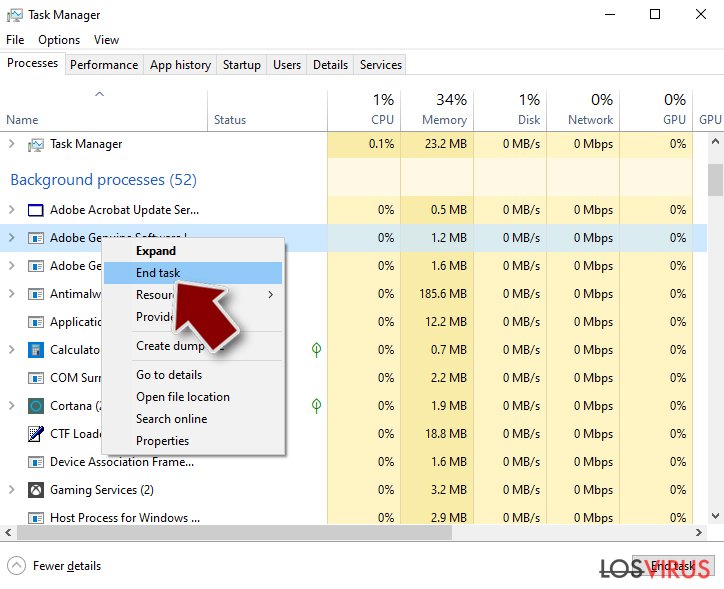

- Vuelve a procesos, click derecho y selecciona Finalizar Tarea.

- Elimina los contenidos de la carpeta maliciosa.

Paso 3. Comprobar los programas de Inicio

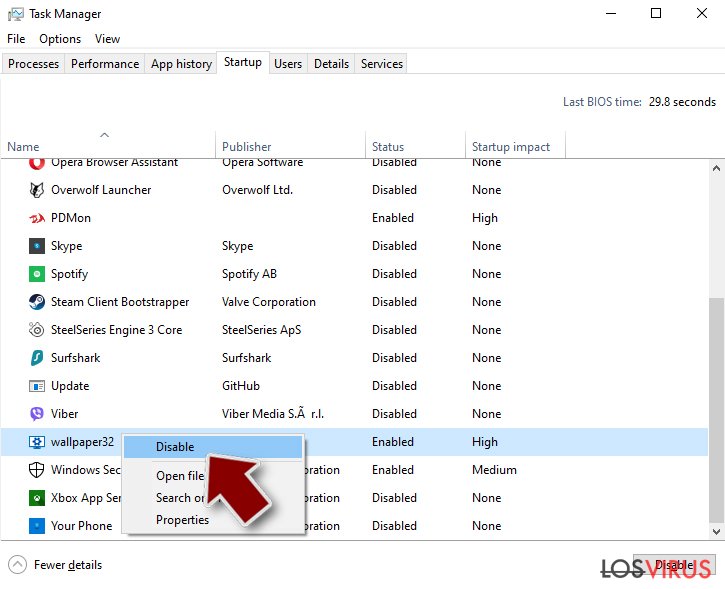

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Ve a la pestaña Inicio.

- Click derecho en el programa sospechoso y elige Deshabilitar.

Paso 4. Eliminar los archivos del virus

Los archivos relacionados con malware pueden encontrarse en varios sitios dentro de tu ordenador. Aquí están las instrucciones que pueden ayudarte a encontrarlos:

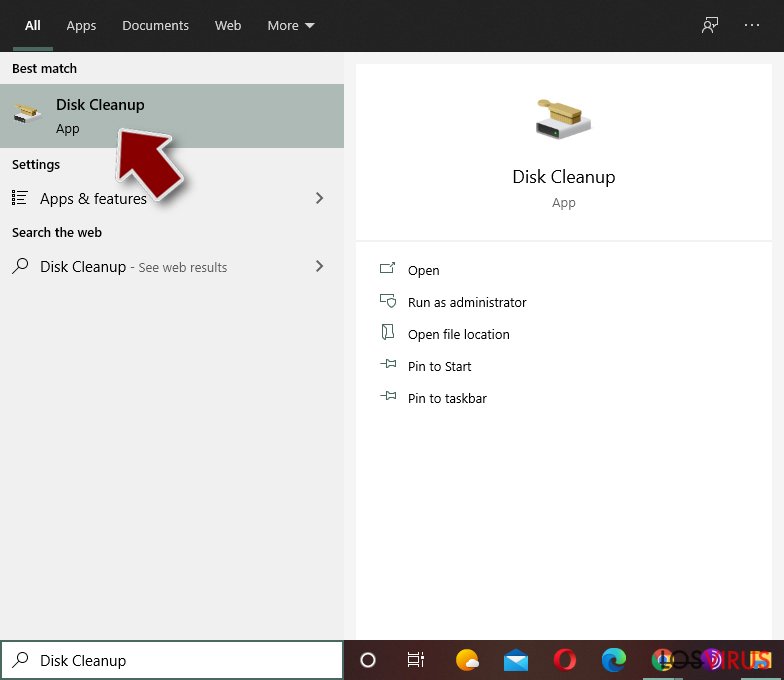

- Escribe Limpieza de Discos en la búsqueda de Windows y pulsa Enter.

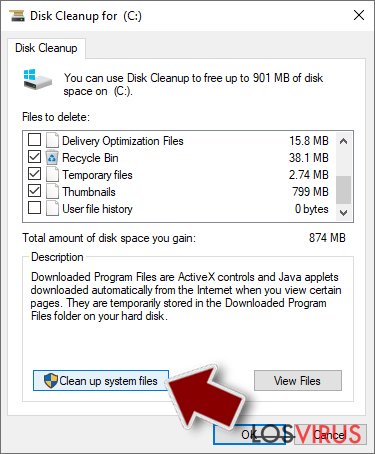

- Selecciona el disco que quieras limpiar (C: es tu disco principal por defecto por lo que es probable que sea el que contenga los archivos maliciosos).

- Desliza por la lista de los Archivos a eliminar y selecciona lo siguiente:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Selecciona Limpiar archivos del sistema.

- Puedes también buscar otros archivos maliciosos ocultos en las siguientes carpetas (escribe esas entradas en la Búsqueda de Windows y pulsa Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Una vez hayas finalizado, reinicia el PC en modo normal.

Eliminar Thor usando System Restore

-

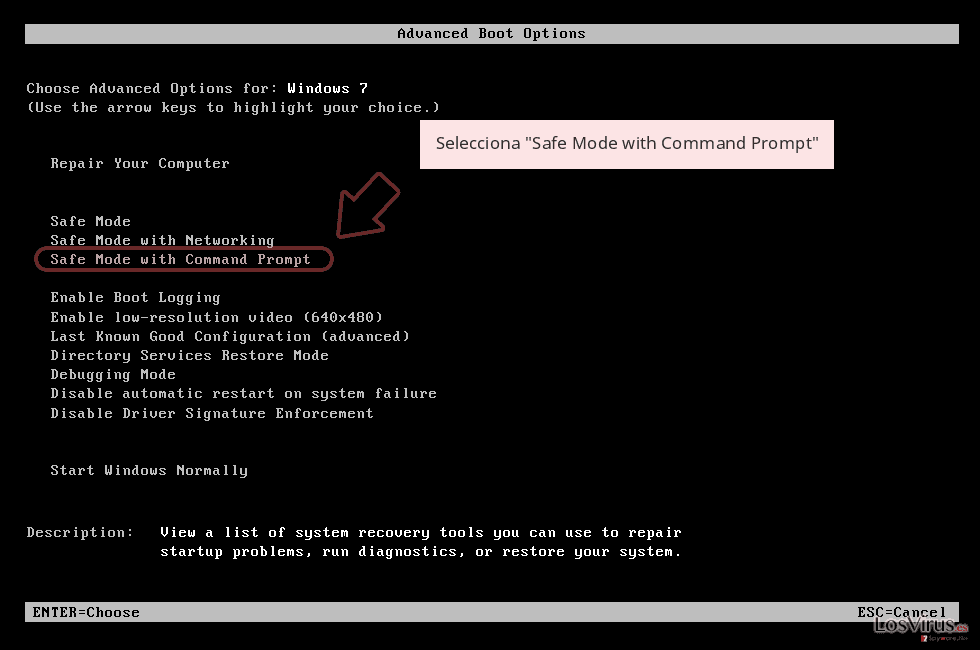

Paso 1: Reinicia tu ordenador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Click en Start → Shutdown → Restart → OK.

- Cuando tu ordenador esté activo, comienza a pulsar F8 múltiples veces hasta que veas la ventana de Advanced Boot Options.

-

Selecciona Command Prompt de la lista

Windows 10 / Windows 8- Pulsa el botón Power en la pantalla de logueo de Windows. Ahora pulsa y mantén Shift, el cual está en tu teclado y haz click en Restart..

- Ahora selecciona Troubleshoot → Advanced options → Startup Settings y finalmente pulsa Restart.

-

Una vez que tu ordenador esté activo, selecciona Enable Safe Mode with Command Prompt en la ventana Startup Settings.

-

Paso 2: Restaura tus archivos del sistema y configuraciones

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

-

Ahora escribe rstrui.exe y pulsa de nuevo en Enter..

-

Cuando una nueva ventana aparezca, haz click en Next y selecciona tu punto de restauración que sea anterior a la infiltración de Thor. Tras hacer esto, haz click en Next.

-

Ahora haz click en Yes para comenzar la restauración del sistema.

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

Bonus: Recuperar tus datos

La guía que se presenta a continuación te intentará ayudar a eliminar Thor de tu ordenador. Para recuperar tus archivos encriptados, te recomendamos que uses una guía detallada por los expertos de seguridad de losvirus.es.Tras eliminar el ransomware del ordenador comprometido, las víctimas pueden restaurar sus archivos usando copias de seguridad. Uno simplemente necesita insertar los datos en un dispositivo de almacenamiento en el ordenador e importar los archivos intactos al PC. En caso de que no tengas copias de seguridad, hay algunas otras soluciones:

Si tus archivos han sido encriptados por Thor, puedes usar varios métodos para restaurarlos:

Descargar Data Recovery Pro

Hay un software de recuperación de datos que puede ayudarte a recuperar los archivos infectados. Sigue estos pasos para intentar este método de recuperación de archivos:

- Descargar Data Recovery Pro;

- Sigue los pasos establecidos en Data Recovery e instala el programa en tu ordenador;

- Ejecútalo y escanea tu ordenador en busca de los archivos encriptados por el ransomware Thor;

- Restauralos.

Finalmente, deberías pensar en la protección contra crypto-ransomwares. Para poder proteger tu ordenador de Thor u otros ransomwares, usa un anti-spyware legítimo, como FortectIntego, SpyHunter 5Combo Cleaner o Malwarebytes

Recomendado para ti

Elige un apropiado navegador web y mejora tu seguridad con una herramienta VPN

El espionaje online ha tenido un gran impulso en los últimos años y la gente cada vez está más interesada en cómo proteger su privacidad online. Uno de los básicos se basa en añadir una capa más de seguridad – elegir el navegador web más privado y seguro.

No obstante, hay un modo de añadir una capa extra de protección y crear una práctica de navegación web completamente anónima con la ayuda de la VPN Private Internet Access. Este software redirige el tráfico a través de diferentes servidores, dejando tu dirección IP y geolocalización ocultas. La combinación de un navegador seguro y la VPN Private Internet Access te permitirá navegar sin sentir que estás siendo espiado o afectado por criminales.

Copia de seguridad de los archivos para uso posterior, en caso de ataque de malware

Los problemas de software creados por malwares o pérdidas directas de datos debido a una encriptación puede conducir a problemas con tu dispositivo o daño permanente. Cuando tienes copias de seguridad actualizadas, puedes fácilmente recuperarte tras un incidente y volver a la normalidad.

Es crucial crear actualizaciones de tus copias de seguridad sobre cualquier cambio en tus dispositivos, por lo que puedes volver al punto donde estabas trabajando antes de que el malware modificase cualquier cosa o tuvieses problemas en tu dispositivo a causa de pérdida de datos o corrupción del rendimiento.

Cuando tienes una versión previa de cada documento importante o proyecto, puedes evitar frustración y pérdidas. Es bastante útil cuando aparecen malwares de la nada. Usa Data Recovery Pro para llevar a cabo la restauración del sistema.