Eliminar el virus Eking (virus) - Pasos de desencriptación incluidos

Guía de eliminación del virus Eking

¿Qué es Eking ransomware?

Ransomware Eking – un virus de encriptación de archivos que pide un rápido pago en 24 horas

El ransomware Eking es un malware que puedes encontrarse si tienes poca suerte y no usas las suficientes medidas de seguridad, como un programa anti-malware. Inicialmente, esta variante de Phobos fue descubierta en Mayo de 2020, aunque continúa sus ataques hasta día de hoy.

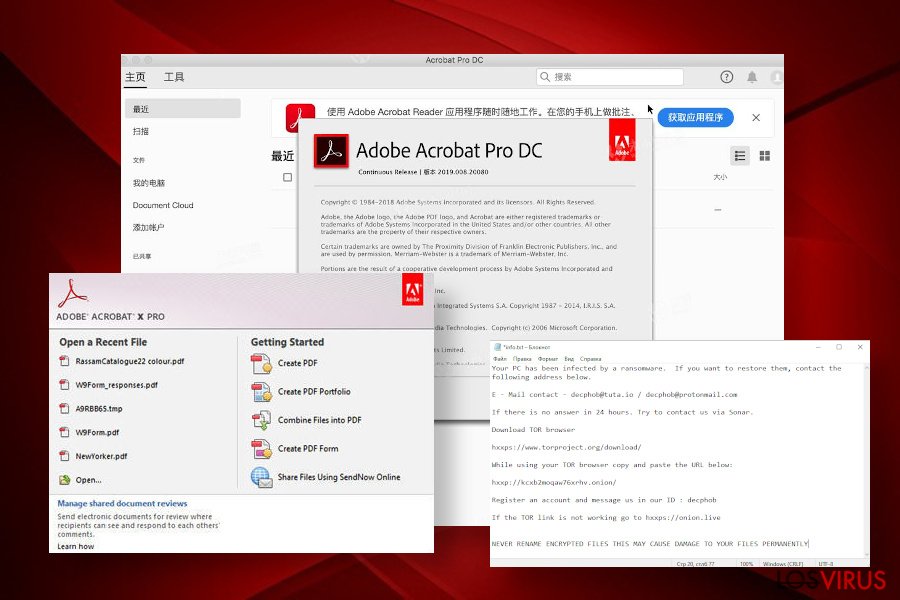

De acuerdo con las investigaciones, el virus se difunde principalmente a través de páginas torrent y es comúnmente disfrazado como crack de productos Adobe. Una vez que la carga maliciosa es lanzada, Eking comienza su primera fase del ataque, inyectando procesos maliciosos y obtiene privilegios de administración en el sistema. La segunda fase está relacionada con la encriptación de archivos. Para bloquear los archivos de la víctima, los criminales tras el ransomware usan encriptación AES y la extensión id.[decphob@tuta.io].eking.

El virus deriva genealógicamente de varias familias infames de ransomware, que tiene más de 20 variantes, incluyendo Mamba, Phoenix, y el ransomware ISO. Al igual que sus predecesores, imita notorios virus de encriptación de archivos como la familia Dharma.

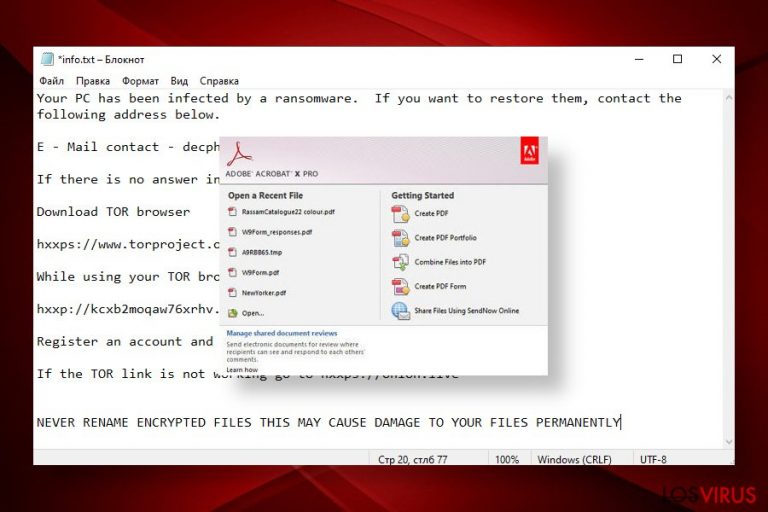

Usa un estilo idéntico para pagar multas y proporciona las mismas instrucciones. Por el momento, el virus crea una ventana pop-up info.hta o archivo de texto info.txt en cada carpeta que contiene archivos bloqueados. El archivo contiene dos emails de contacto: decphob@tuta.io y decphob@protonmail.com. Sin embargo, ni contactar ni pagar a los criminales es recomendable en absoluto.

| Nombre | Eking |

| Genealogía | El virus pertenece a la familia del ransomware Phobos |

| Clasificación | Ransomware / virus de encriptación de archivos |

| Encriptación | AES |

| Extensión de archivo | El ransomware usa la extensión .eking para marcar los archivos bloqueados. Normalmente, la extensión es precedida por la ID de la víctima y el email decphob@tuta.io en corchetes |

| Nota de pago | La nota de pago se parece idéntica a la de las variantes Dharma. Se manifiesta en forma de ventana pop-up llamada info.hta o un archivo de texto info.txt |

| Emails de contacto | decphob@tuta.io, decphob@protonmail.com |

| Distribución | Por el momento, el virus es más activamente distribuido a través de páginas torrent empaquetado con cracks de Adobe Acrobat. Sin embargo, los administradores de ransomware pueden también explotar RDPs abiertas o difundir la carga explosiva a través de archivos adjuntos maliciosos spam |

| Eliminación | La única posibilidad de eliminar el ransomware del sistema es a través de comprobaciones con un motor anti-virus profesional |

| Desencriptación del archivo | No existe un desencriptador que funcione. Puedes intentar soluciones alternativas de recuperación de datos que te hemos preparado a continuación o intentar contactar con investigadores reputados de ransomware en busca de ayuda |

| Herramienta de solución | El daño que causa el ransomware en el sistema es grande y conduce a errores del sistema Windows. Para solucionar esto, usa herramientas como el programa de reparación FortectIntego |

El usuario que se considera ser la primera víctima del ransomware reportó que descargó algún programa, un crack para Adobe Acrobat específicamente, y luego tras esto, las fotos, vídeos, documentos, etc. quedan bloqueados con la extensión que manifiesta en sus títulos.

El virus también muestra una nota de pago que, como ya hemos apuntado, es similar a los mostrados por Dharma. Las víctimas pueden ver un pop-up info.hta, que declara el hecho del ataque y proporciona información de contacto, número ID e instrucciones sobre cómo comprar Bitcoins. Además, puede generar un archivo info.txt en cada carpeta que contiene datos encriptados. La nota de pago contiene la siguiente información:

Your PC has been infected by a ransomware. If you want to restore them, contact the following address below.

E – Mail contact – decphob@tuta.io / decphob@protonmail.com

If there is no answer in 24 hours. Try to contact us via Sonar.

Download TOR browser

hxxps://www.torproject.org/download/

While using your TOR browser copy and paste the URL below:

hxxp://kcxb2moqaw76xrhv.onion/

Register an account and message us in our ID : decphob

If the TOR link is not working go to hxxps://onion.live

NEVER RENAME ENCRYPTED FILES THIS MAY CAUSE DAMAGE TO YOUR FILES PERMANENTLY

El tamaño del rescate no está claro, aunque puede variar de entre $300 a $5000 en bitcoins. Sin embargo, pagar la multa no es recomendable debido al robo de identidad y otros daños que pueden causar los hackers. En vez de ello, usa herramientas anti-virus poderosas y elimina el ransomware Eking de tu PC. Basado en la información de VirusTotal, 47 motores anti-virus de 72 detectan archivos ransomware como maliciosos. Estos son algunos ejemplos de detecciones anti-virus:

- Trojan.GenericKD.33855769

- Malware@#jur7x0zvg9ce

- A Variant Of MSIL/Kryptik.VYW

- HEUR:Trojan-PSW.MSIL.Agensla.gen

- ML.Attribute.HighConfidence

- Win32:PWSX-gen [Trj]

- Gen:NN.ZemsilF.34110.vm0@aOGvnLi

- Trojan.GenericKD.33855769 (B), etc.

El ransomware es extremadamente peligroso no solo por su bloqueo agresivo de archivos personales. Antes de ejecutar el cifrados, el virus incluye un módulo malicioso en el Administrador de Tareas de Windows e inyecta entradas intrusivas en el Registro de Windows. Además, altera la secuencia de arranque de Windows y proporciona privilegios administrativos por sí solo. De este modo, los criminales disminuyen la seguridad del sistema, su rendimiento y pueden hacer mal uso de las puertas traseras para meter otros virus malicisos (troyanos, RAT o spywares).

Además, el virus Eking puede iniciar alteraciones en el sistema de seguridad, por lo que previene que programas anti-virus lo detecten. En este caso, la eliminación del virus requiere reiniciar el sistema en Modo Seguro con Funciones de Red o habilitando la Restauración del Sistema. Aunque en Modo Seguro, usa un programa anti-virus de confianza, por ejemplo,Malwarebytes o SpyHunter 5Combo Cleaner para comprobar la máquina y eliminar las entradas maliciosas.

Una vez elimines el ransomware del sistema, investiga todos los métodos que puedan ser aplicados para encriptación de datos. Si tienes copias de seguridad, un ataque de un ransomware no es un gran problema para ti. Desafortunadamente, si no hay copias de seguridad, puedes intentar usar programas de recuperación de datos de terceros o contactar con investigadores de ransomware y pedirles ayuda, porque no hay aún desarrollada ninguna herramienta de descifrado por el momento.

Finalmente, no dejes que el sistema quede vulnerable tras la eliminación del ransomware. Como hemos apuntado antes, el virus inicia muchas actividades maliciosas en el sistema, que puede conducir a pantallazos azules, errores, ralentizaciones o infiltraciones de otros malwares. Optimiza el sistema con FortectIntego para restaurar su estabilidad.

Lo primero es lo primero: elimina el malware de tu ordenador Windows

Los ransomwares deberían ser eliminados del sistema en cuanto te das cuenta de que hay una extensión añadida a tus archivos. No te olvides que los virus ransomware a menudo son suplementados con múltiples cargas explosivas, por lo que cuanto más permanezca en el sistema, mayores riesgos de que infecciones troyanos o spywares entren en el segundo plano.

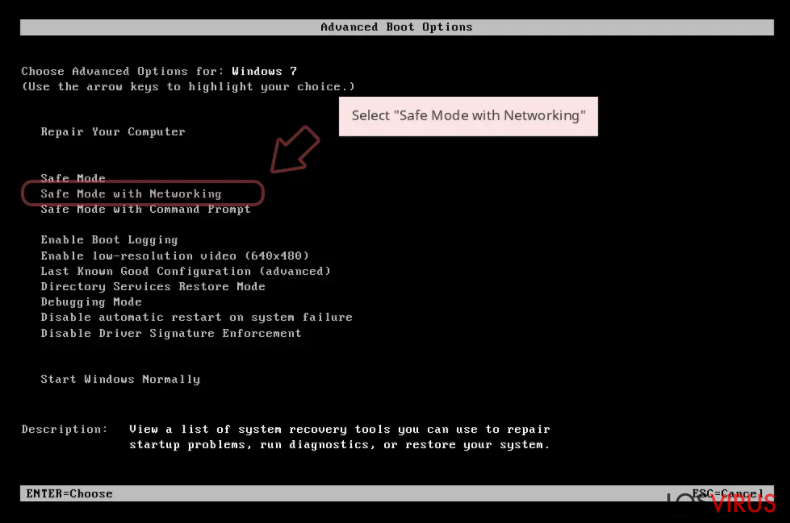

También, tras la eliminación de Eking, comprueba el sistema con SpyHunter 5Combo Cleaner para restaurar su lado técnico al estado anterior al ataque. Solo tras ello, toma acciones para recuperar los datos tras la encriptación del virus. Para ello, puedes usar los tutoriales de desencriptación enviados por nuestros expertos en seguridad. Si tienes problemas para deshacerte del malware en modo normal, accede al Modo Seguro con Funciones de Red y usa un escáner de seguridad:

Windows 7 / Vista / XP

- Click en Inicio > Apagar > Reiniciar > Aceptar.

- Cuando el ordenador esté activo, empieza a pulsar el botón F8 (si esto no funciona, intenta con F2, F12, Supr, etc. – todo depende del modelo de tu placa base) múltiples veces hasta que veas la ventana de Opciones de Arranque Avanzado.

- Selecciona Modo Seguro con Funciones de Red de la lista.

Windows 10 / Windows 8

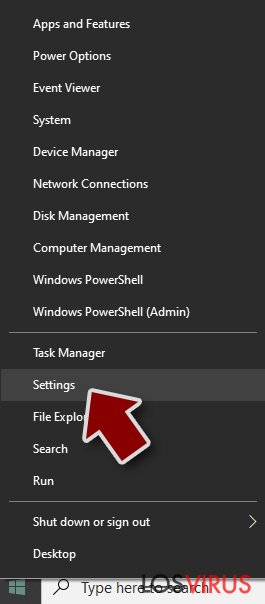

- Click derecho en el botón Inicio y selecciona Configuración.

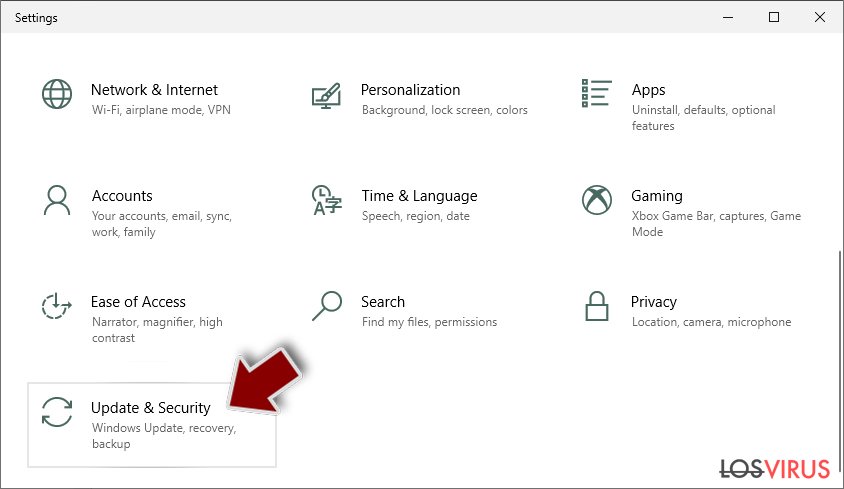

- Desliza y pulsa en Actualizaciones y Seguridad.

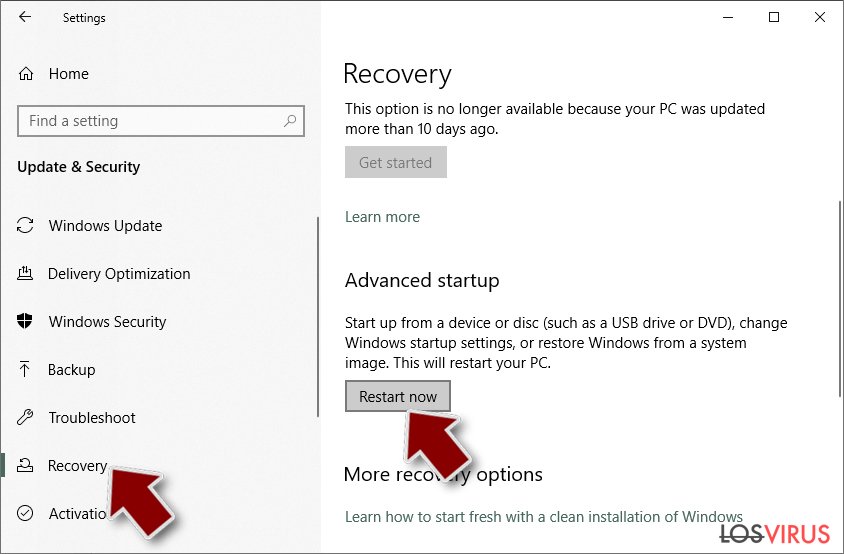

- En la parte izquierda de la ventana, elige Recuperación.

- Ahora desliza hasta que encuentres la sección de Arranque Avanzado.

- Click en Reiniciar ahora.

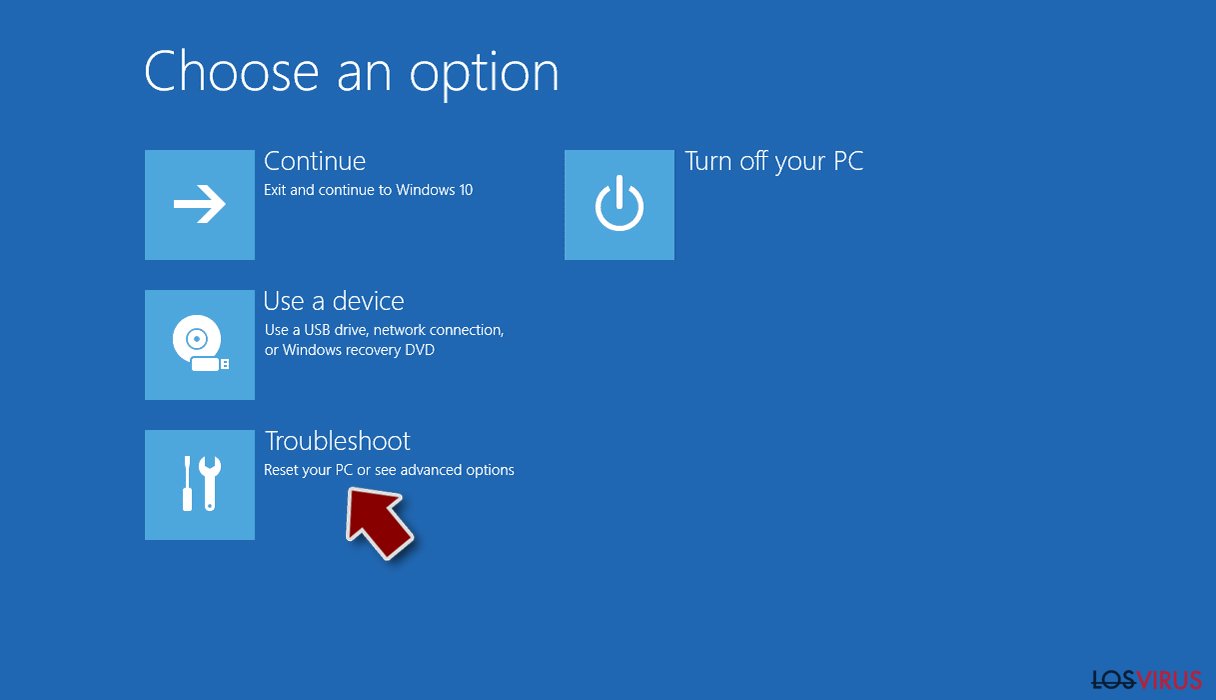

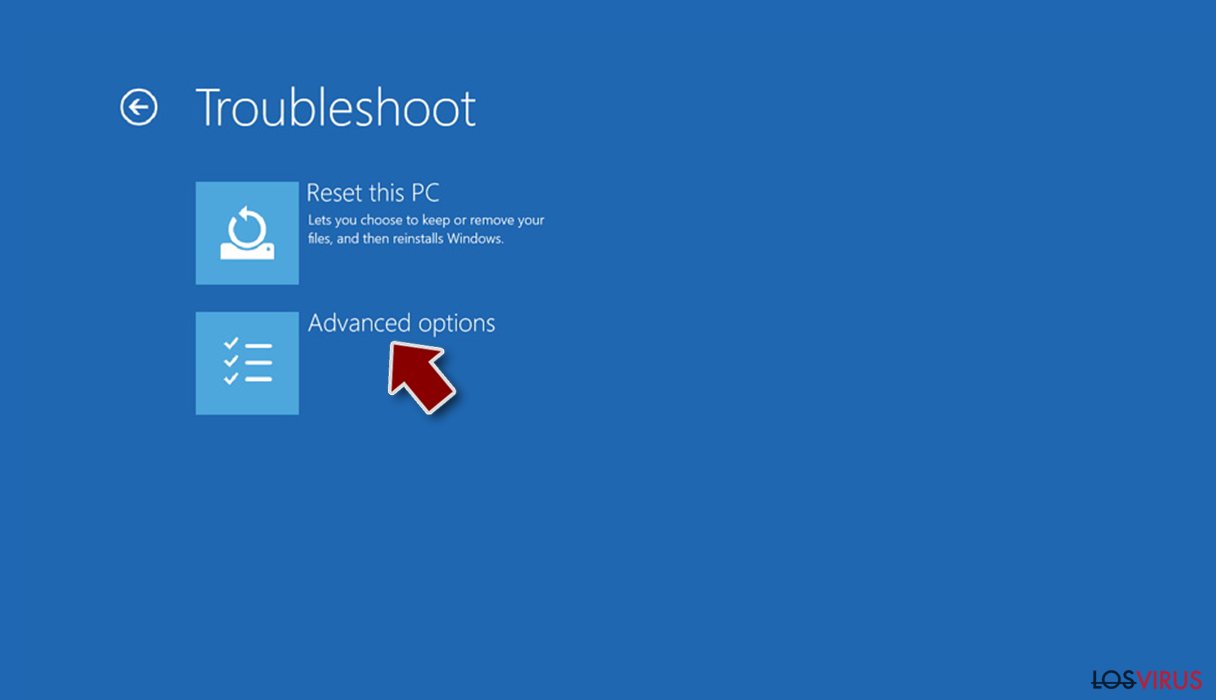

- Selecciona Solucionador de Problemas.

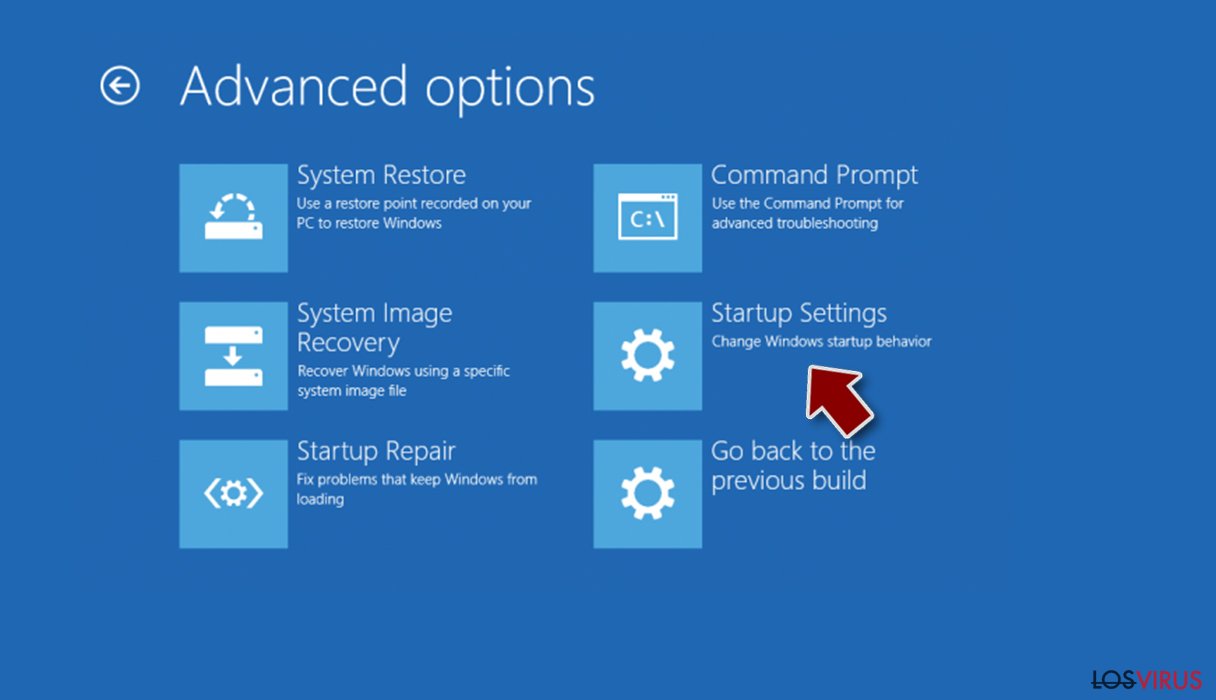

- Ve a Opciones avanzadas.

- Selecciona Configuración de Arranque.

- Click en Reiniciar.

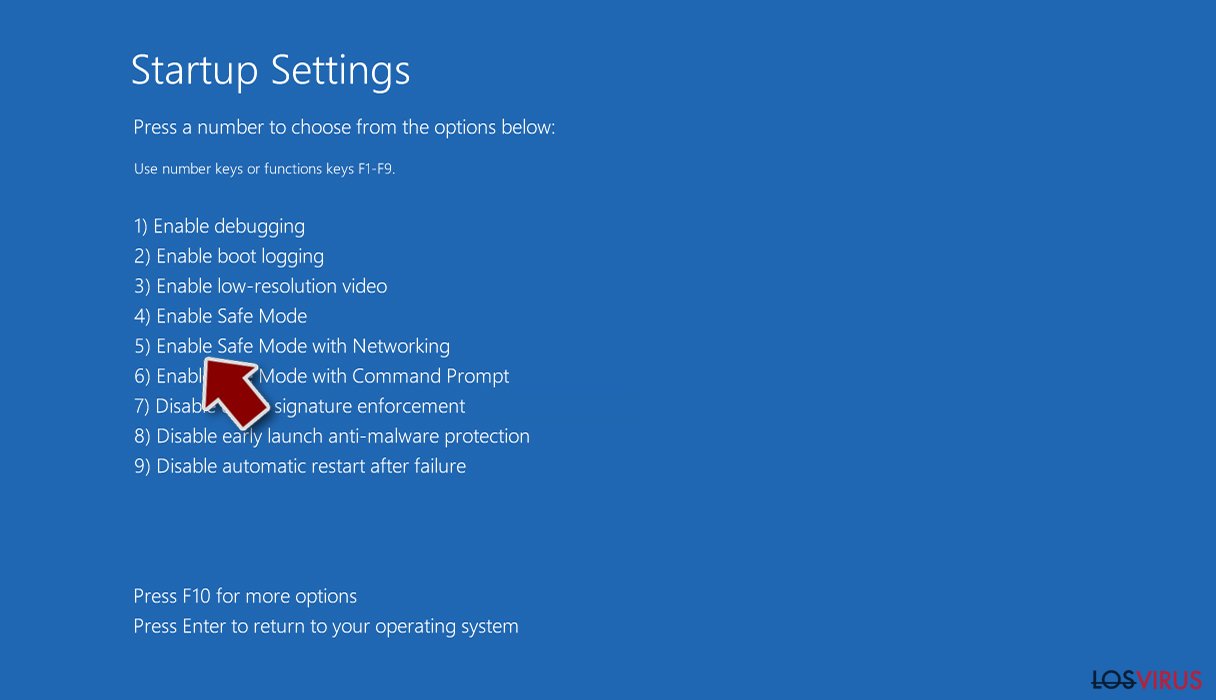

- Pulsa 5 o haz click en 5) Habilitar el Modo Seguro con Funciones de Red.

Además, es importante eliminar el virus antes de cualquier intento por recuperar los archivos bloqueados. De otro modo, el ransomware puede volver de nuevo y encriptar otra vez los datos. La eliminación del virus requiere comprar un paquete completo de un anti-virus profesional. Te recomendamos que uses Malwarebytes. Una vez limpies el sistema, usa los métodos de a continuación para intentar recuperar tus datos gratuitamente.

No pagues a los atacantes: métodos alternativos para restaurar los archivos

Los ciber criminales tras el ransomware están comúnmente usando varias técnicas de persuasión con el fin de hacer que las víctimas paguen; normalmente, lo más rápido posible. Para crear un sentido de urgencia, ofrecen descuentos o amenazan con eliminar la clave de desencriptación si el pago no se realiza en un cierto periodo de tiempo.

Sin embargo, confiar en los ciber criminales puede ser tu peor error. Recuerda, no son tus amigos, y no se preocuparán de ti ni de tus archivos. Todo lo que quieren es dinero. Ha habido muchos reportes sobre usuarios que han pagado y nunca han recibido el programa de desencriptación que se les prometió. En vez de ello, te recomendamos que pruebes métodos alternativos.

Prueba programas de recuperación de terceros

- Descarga Data Recovery Pro.

- Haz doble click para ejecutar el instalador.

- Sigue las instrucciones en pantalla para instalar el software.

- En cuanto pulsas en Finalizar, puedes usar la aplicación.

- Selecciona Todo o elige las carpetas individualmente desde donde quieres que los archivos sean recuperados.

- Pulsa en Siguiente.

- Abajo, habilita la Comprobación profunda y elige qué Disco quieres que sea comprobado.

- Pulsa Comprobar y espera hasta que se complete.

- Ahora puedes elegir qué carpetas/archivos recuperar – no te olvides de que también tienes la opción de buscar el nombre de archivo

- Pulsa en Recuperar para recuperar tus archivos.

Busca herramientas de desencriptación

Los investigadores en seguridad y agencias de enjuiciamiento están trabajando duro para desmantelar las operaciones ilegales de ciber crimen. Hay varias operaciones exitosas donde han sido identificados los hackers, los servidores confiscados y los responsables arrestados. En este caso, todas las claves de encriptación son lanzadas a las víctimas y pueden restaurar sus datos gratuitamente.

Adicionalmente, los investigadores en seguridad pueden a veces encontrar flaquezas en el código del ransomware y crear un desencriptador que funcione que pueda ayudar a las víctimas a recuperar sus datos. Como siempre, es mejor evitar ser infectado en primer lugar.

Aquí hay una lista de varias páginas útiles y equipos de seguridad que se especializan en herramientas de desencriptación:

- No More Ransom Project

- Free Ransomware Decryptors by Kaspersky

- Free Ransomware Decryption Tools from Emsisoft

- Avast decryptors

Técnicas engañosas usadas para diseminar los virus ransomware alrededor del globo

Los expertos en ciber seguridad de Dieviren.de declaran que las infecciones ransomware derivan de emails phishing y sus archivos adjuntos maliciosos (maros). Estos archivos adjuntos normalmente no son sospechosos: archivos PDF, documentos de Microsoft Office y similares. El contenido del mensaje pueden imitar bancos legítimos, empresas de envíos o compañías de salud. Sin embargo, cada vez que entra un nuevo mensaje en la bandeja de entrada, es recomendable hacer lo siguiente:

- busca errores (gramaticales, tipográficos, de lógica, etc.)

- comprueba doblemente el remitente

- escanea los archivos adjuntos con un programa anti-virus

Sin embargo, los emails phishing no son el único modo de transmitir malware. En muchos casos, los ordenadores quedan infectados tras descargar software de redes peer-to-peer. Esto aplica a software, tales como cracks, keygens y similar contenido ilícito. Por ello, es importante ser muy cauteloso cuando se usan servicios de torrents de terceras partes, como The Pirate Bay. También, no te olvides de proteger tu configuración RDP si estás usando este servicio ya que las aplicaciones de escritorio remoto son frecuentemente explotadas por criminales. Asegúrate de proteger tu contraseña y RDP y usar contraseñas fuertes cuando tengas que crearlas.

Guía de eliminación manual del virus Eking

Ransomware: Eliminación manual de ransomware en Modo Seguro

¡Importante! →

La guía de eliminación manual puede ser demasiado complicada para usuarios normales de ordenador. Requiere conocimiento técnico avanzado para ser seguida correctamente (si archivos vitales del sistema son eliminados o dañados, puede resultar en un compromiso completo de Windows), y también puede llevar horas completar. Por ello, te recomendamos encarecidamente que uses el método automático provisto provisto arriba.

Paso 1. Acceder en Modo Seguro con Funciones de Red

La eliminación manual de malware es mejor que sea eliminada en el ambiente de Modo Seguro.

Windows 7 / vista / XP

- Click en Inicio > Apagar > Reiniciar > Aceptar

- Cuando tu ordenador se active, empieza a pulsar el botón F8 (si esto no funciona, intenta con F2, F12, Supr etc. – todo depende del modelo de tu placa base) múltiples veces hasta que veas la ventana de Opciones de Inicio Avanzadas.

- Selecciona Modo Seguro con Funciones de Red desde la lista.

Windows 10 / Windows 8

- Click derecho en el botón Inicio y selecciona Configuración.

- Desliza hasta abajo y selecciona Actualizaciones y Seguridad.

- En el panel izquierdo de la ventana, elige Recuperación.

- Ahora desliza hasta encontrar la sección Inicio Avanzado.

- Click en Reiniciar ahora.

- Selecciona Solucionador de Problemas.

- Ve a opciones Avanzadas.

- Selecciona Ajustes de Inicio.

- Pulsa Reiniciar.

- Ahora pulsa 5 o haz click en 5) Habilitar Modo Seguro con Funciones de Red.

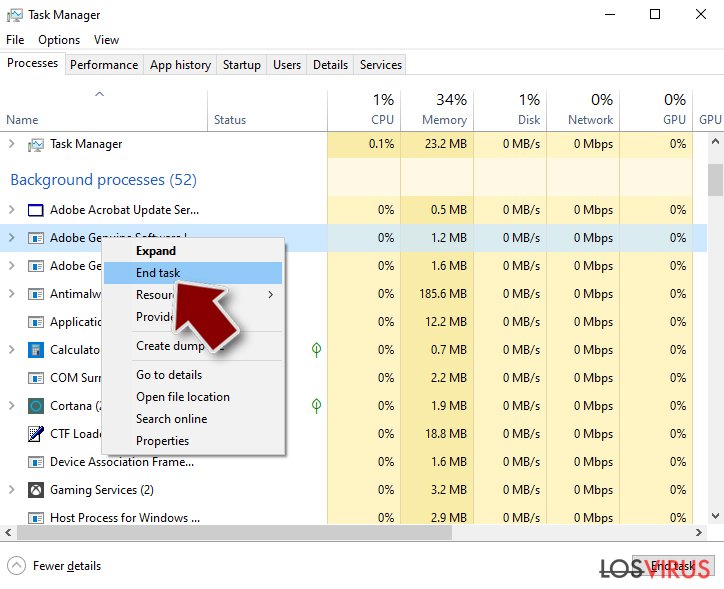

Paso 2. Acabar con los procesos sospechosos

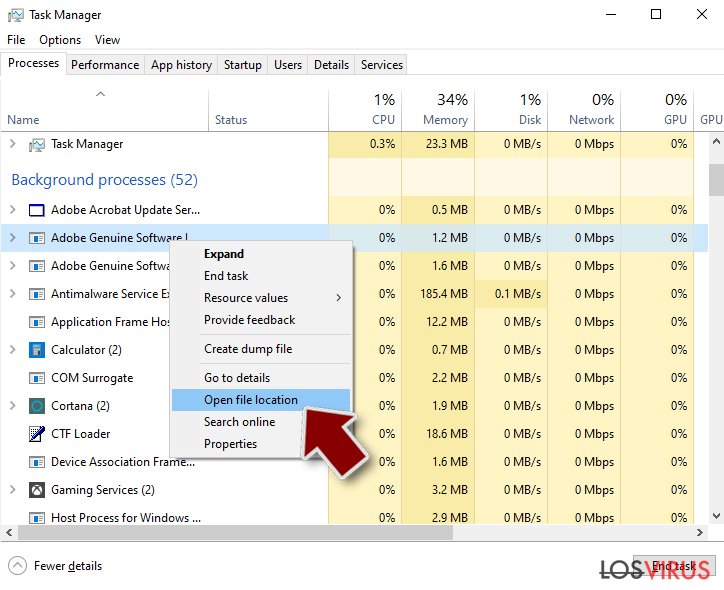

El Administrador de Tareas de Windows es una útil herramienta que muestra todos los procesos en segundo plano. Si el malware está ejecutando un proceso, necesitas acabar con él:

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Click en Más detalles.

- Desliza hasta la sección de procesos en segundo plano y busca cualquier cosa sospechoso.

- Click derecho y selecciona Abrir localización del archivo.

- Vuelve a procesos, click derecho y selecciona Finalizar Tarea.

- Elimina los contenidos de la carpeta maliciosa.

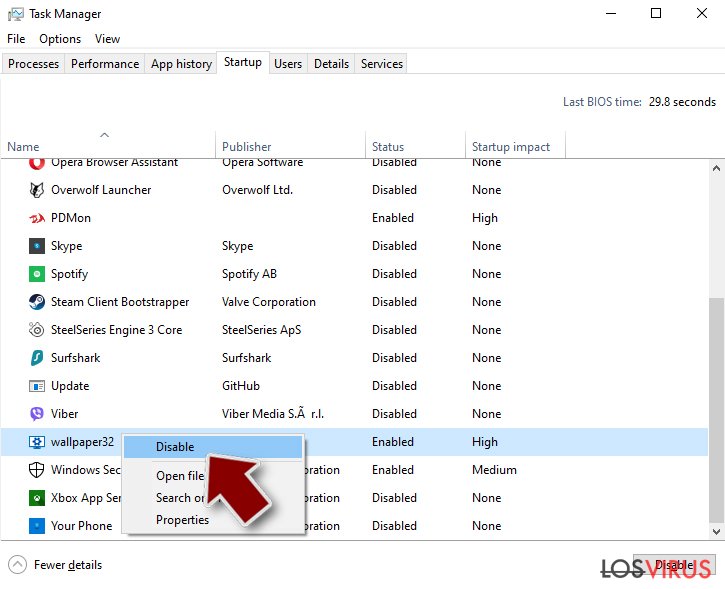

Paso 3. Comprobar los programas de Inicio

- Pulsa Ctrl + Shift + Esc en tu teclado para abrir el Administrador de Tareas de Windows.

- Ve a la pestaña Inicio.

- Click derecho en el programa sospechoso y elige Deshabilitar.

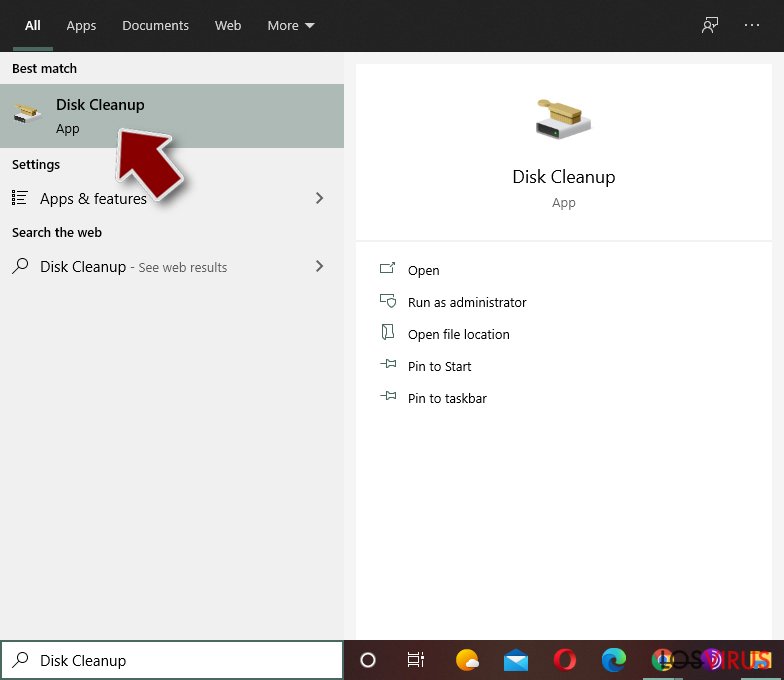

Paso 4. Eliminar los archivos del virus

Los archivos relacionados con malware pueden encontrarse en varios sitios dentro de tu ordenador. Aquí están las instrucciones que pueden ayudarte a encontrarlos:

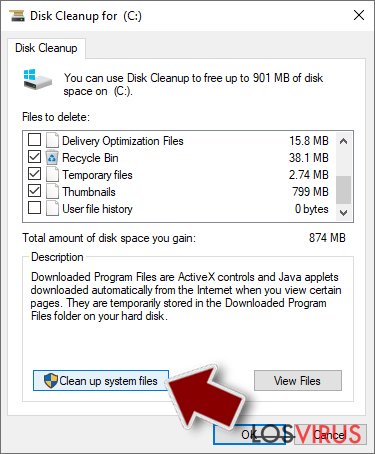

- Escribe Limpieza de Discos en la búsqueda de Windows y pulsa Enter.

- Selecciona el disco que quieras limpiar (C: es tu disco principal por defecto por lo que es probable que sea el que contenga los archivos maliciosos).

- Desliza por la lista de los Archivos a eliminar y selecciona lo siguiente:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Selecciona Limpiar archivos del sistema.

- Puedes también buscar otros archivos maliciosos ocultos en las siguientes carpetas (escribe esas entradas en la Búsqueda de Windows y pulsa Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Una vez hayas finalizado, reinicia el PC en modo normal.

Eliminar Eking usando System Restore

-

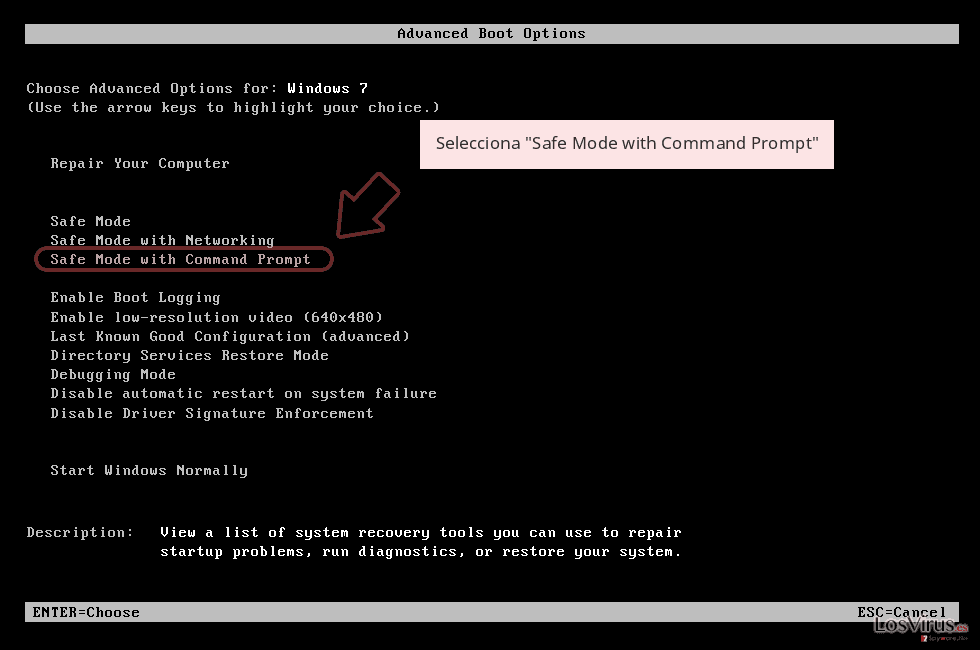

Paso 1: Reinicia tu ordenador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Click en Start → Shutdown → Restart → OK.

- Cuando tu ordenador esté activo, comienza a pulsar F8 múltiples veces hasta que veas la ventana de Advanced Boot Options.

-

Selecciona Command Prompt de la lista

Windows 10 / Windows 8- Pulsa el botón Power en la pantalla de logueo de Windows. Ahora pulsa y mantén Shift, el cual está en tu teclado y haz click en Restart..

- Ahora selecciona Troubleshoot → Advanced options → Startup Settings y finalmente pulsa Restart.

-

Una vez que tu ordenador esté activo, selecciona Enable Safe Mode with Command Prompt en la ventana Startup Settings.

-

Paso 2: Restaura tus archivos del sistema y configuraciones

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

-

Ahora escribe rstrui.exe y pulsa de nuevo en Enter..

-

Cuando una nueva ventana aparezca, haz click en Next y selecciona tu punto de restauración que sea anterior a la infiltración de Eking. Tras hacer esto, haz click en Next.

-

Ahora haz click en Yes para comenzar la restauración del sistema.

-

Una vez aparezca la ventana Command Prompt, inserta cd restore y haz click en Enter.

Finalmente, deberías pensar en la protección contra crypto-ransomwares. Para poder proteger tu ordenador de Eking u otros ransomwares, usa un anti-spyware legítimo, como FortectIntego, SpyHunter 5Combo Cleaner o Malwarebytes

Recomendado para ti

Elige un apropiado navegador web y mejora tu seguridad con una herramienta VPN

El espionaje online ha tenido un gran impulso en los últimos años y la gente cada vez está más interesada en cómo proteger su privacidad online. Uno de los básicos se basa en añadir una capa más de seguridad – elegir el navegador web más privado y seguro.

No obstante, hay un modo de añadir una capa extra de protección y crear una práctica de navegación web completamente anónima con la ayuda de la VPN Private Internet Access. Este software redirige el tráfico a través de diferentes servidores, dejando tu dirección IP y geolocalización ocultas. La combinación de un navegador seguro y la VPN Private Internet Access te permitirá navegar sin sentir que estás siendo espiado o afectado por criminales.

Copia de seguridad de los archivos para uso posterior, en caso de ataque de malware

Los problemas de software creados por malwares o pérdidas directas de datos debido a una encriptación puede conducir a problemas con tu dispositivo o daño permanente. Cuando tienes copias de seguridad actualizadas, puedes fácilmente recuperarte tras un incidente y volver a la normalidad.

Es crucial crear actualizaciones de tus copias de seguridad sobre cualquier cambio en tus dispositivos, por lo que puedes volver al punto donde estabas trabajando antes de que el malware modificase cualquier cosa o tuvieses problemas en tu dispositivo a causa de pérdida de datos o corrupción del rendimiento.

Cuando tienes una versión previa de cada documento importante o proyecto, puedes evitar frustración y pérdidas. Es bastante útil cuando aparecen malwares de la nada. Usa Data Recovery Pro para llevar a cabo la restauración del sistema.