Eliminar el virus R2U (virus) - Instrucciones de recuperación incluídas

Guía de eliminación del virus R2U

¿Qué es R2U ransomware?

El ransomware R2U puede bloquear los archivos de los usuarios usando algoritmos de encriptación para ganar dinero

El ransomware R2U fue creado para infiltrarse en los ordenadores de los usuarios y bloquear sus archivos personales como fotos, vídeosy documentos usando complicados algoritmos de encriptación. Los desarrolladores de estos programas maliciosos buscan obtener beneficio pidiendo dinero a cambio de una clave de desencriptación.

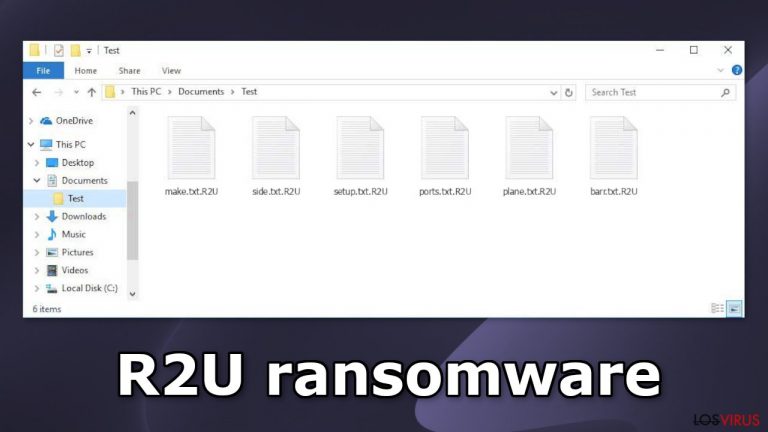

Una vez que el ransomware entra en el sistema, inmediatamente comienza el proceso de encriptación, el cual modifica los nombres de archivo y su apariencia. Si un archivo se llamaba picture.jpg, ahora tras la encriptación su nombre será picture.jpg.R2U. Los iconos también se modifican a páginas en blanco por lo que las vistas previas no están disponibles. Los archivos afectados no pueden ser ni abiertos ni usados.

| Nombre | R2U |

| Tipo | Ransomware, cryptovirus, malware de bloqueo de datos |

| Distribución | Archivos adjuntos a email, páginas torrent, anuncios maliciosos |

| Extensión de archivo | .R2U |

| Nota de pago | ReadMe.txt |

| Recuperación de archivos | Si no hay copias de seguridad disponibles, recuperar los datos es casi imposible. Te listamos métodos alternativos que podrían ayudarte en algunos casos a continuación |

| Eliminación del malware | Comprueba tu ordenador con un programa anti-malware para eliminar el programa malicioso y todos los archivos relacionados |

| Solución del sistema | El malware puede causar errores del sistema, cierres inesperados, ralentizaciones y otros problemas de estabilidad. Para solucionar el sistema operativo y evitar su reinstalación, te recomendamos que uses la herramienta de reparación FortectIntego |

La nota de pago

El ransomware R2U genera una nota de pago con un nombre de archivo ReadMe.txt. Generalmente, los desarrolladores del ransomware usan la nota para explicar todas las instrucciones. Normalmente le dicen a las víctimas que tienen que pagar dinero con el fin de recuperar sus archivos. La elección más común de pago son las criptomonedas, y más específicamente, el Bitcoin.

Los hackers eligen esta forma de pago porque proporciona anonimato. Una vez realizas una transacción con criptomonedas, es irreversible e imposible de obtener los tokens o monedas de vuelta una vez los envías a otra cartera. Es muy arriesgado pagar la cantidad demandada por los criminales porque no son de confianza.

Muchas víctimas de ataques de ransomware pasados lo hicieron y han compartido sus experiencias. Mucha gente nunca volvió a escuchar a los atacantes tras enviarles el dinero. También estarías financiando estas actividades ilegales si decides pagar.

Aunque pueda ser doloroso perder tus archivos, recuerda que tomas un gran riesgo si pagas a estos individuos maliciosos. Puedes ser simplemente estafado. Te recomendamos que hagas copias de seguridad de todos los archivos importantes para prevenir pérdidas de datos en el futuro. En esta guía, también encontrarás una solución de terceros que ha ayudado a mucha gente.

¿Cómo se difunde el ransomware?

Los criminales usan inteligentes tácticas de ingeniería social para persuadir a la gente de que descarguen los archivos adjuntos infectados en emails. Algunas veces realizan investigaciones exhaustivas sobre sus objetivos para hacer que el email parezca lo más legítimo y real posible. Es por lo que no se aconseja abrir archivos adjuntos en emails aleatorios.

Si es enviado por una persona que conoces, comprueba doblemente a través de una plataforma diferente para ver si realmente ha sido esa persona quien se lo ha enviado. El archivo puede ser entregado en una variedad de formatos, incluyendo un archivo ZIP, PDF, documento de Word, hoja de cálculo de Excel y más.

Otro canal comúnmente usado por los desarrolladores de ransomware para difundir programas maliciosos son los sitios torrent. Los programas pirateados son un modo fáciul para ransomwares de entrar en los sistemas. Te recomendamos que no uses plataformas de compartición de archivos P2P ya que están repletas de malware.

Una de las cosas más importantes cuando se trata de mantener tu sistema seguro es mantenerlo actualizado. Esto incluye el sistema operativo en sí mismo así como también los programas. Los hackers usan vulnerabilidades de software para entregar programas maliciosos. Los desarrolladores lanzan importantes parches de seguridad que deberían ser instalados si quieres prevenir que tu ordenador sea atacado.

Usa herramientas profesionales para eliminar los archivos maliciosos

La cosa que tienes que hacer inmediatamente es desconectar la máquina afectada de tu red local. Desconectar el cable de ethernet o deshabilitar el Wi-Fi es lo primero que debería hacerse. Si esto ha ocurrido en tu oficina, hacerlo puede ser más complicado, por lo que encontrarás instrucciones separadas al final de este artículo.

Si intentas recuperar tus datos primero, esto puede resultar en una pérdida permanente. El malware puede también encriptar tus archivos por segunda vez si no eliminas primero el virus. Esto no parará hasta que elimines los archivos maliciosos que causan esto. Deberías no intentar eliminar el programa malicioso por ti mismo a no ser que tengas excelentes habilidades técnicas.

Usa herramientas anti-malware como SpyHunter 5Combo Cleaner o Malwarebytes para comprobar tu sistema. El programa de seguridad debería encontrar todos los archivos relacionados y entradas y eliminarlos automáticamente por ti. En algunos casos, el malware puede prevenir que uses programas anti-virus, por lo que necesitas acceder en Modo Seguro y ejecutar una comprobación completa del sistema desde ahí:

Windows 7 / Vista / XP

- Click en Inicio > Apagar > Reiniciar > Aceptar.

- Cuando el ordenador empiece a estar activo, pulsa repetidamente el botón F8 (si con éste no funciona, prueba con las teclas F2, F12, Del, etc. – todo depende del modelo de tu placa base) múltiples veces hasta que veas la ventan de Opciones de Inicio Avanzadas.

- Selecciona Modo Seguro con Funciones de Red en la lista.

Windows 10 / Windows 8

- Click derecho en el botón de Inicio y selecciona Configuración.

- Desliza hacia abajo para seleccionar Actualizaciones y Seguridad.

- En la parte izquierda de la ventana, elige Recuperación.

- Ahora desliza hasta encontrar la sección de Inicio Avanzado.

- Click en Reiniciar ahora.

- Selecciona Solucionador de Problemas.

- Ve a Opciones avanzadas.

- Selecciona Configuración de Inicio.

- Click en Reiniciar.

- Pulsa 5 o haz click en 5) Habilitar Modo Seguro con Funciones de Red.

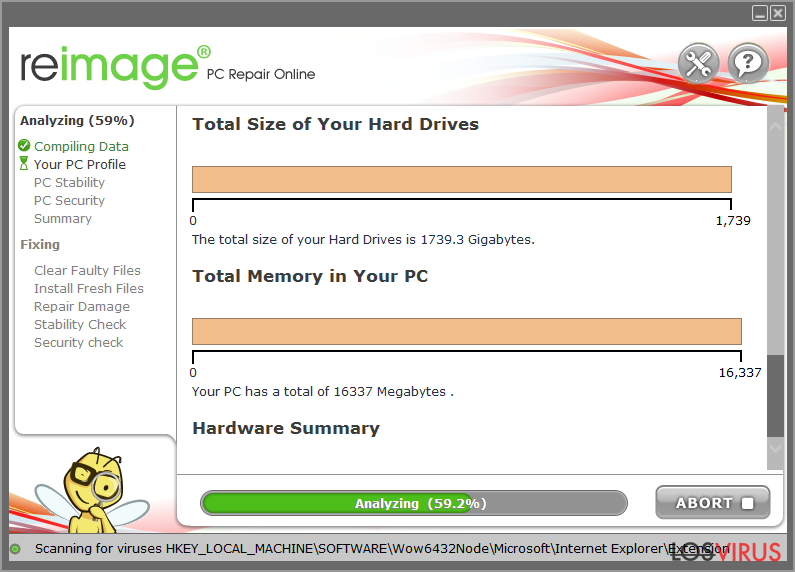

Solucionar los errores del sistema para prevenir la reinstalación de Windows

Problemas de rendimiento, estabilidad y usabilidad hasta el punto en que una completa reinstalación de Windows sera requerida puede ocurrir tras la infección de un malware. Este tipo de virus pueden alterar la base de datos del registro de Windows, dañar las vitales de arranque y otras funciones, eliminar o corromper archivos DLL, etc. Una vez que el archivo del sistema está dañado por un malware, los programas antivirus no son capaces de repararlo.

Es por lo que se ha desarrollado FortectIntego. Este poderoso software puede solucionar una gran cantidad de daño causado por el ransomware R2U. Pantallazos azules, congelaciones, errores del registro, DLLs dañadas, etc. que pueden hacer que tu ordenador sea inútil. Al usar esta herramienta de mantenimiento, deberías evitar la reinstalación de Windows.

- Descarga la aplicación haciendo click en el enlace de arriba

- ReimageRepair.exe

- Si el Control de Cuentas del Usuario (UAC) aparece, selecciona Sí

- Pulsa Instalar y espera hasta que el programa finalice el proceso de instalación

- El análisis de tu ordenador comenzará inmediatamente

- Una vez completado, comprueba los resultados – aparecerán en una lista en el Resumen

- Ahora puedes hacer click en cada problema y solucionarlos manualmente

- Si ves muchos problemas que encuentras difíciles de solucionar, te recomendamos que compres la licencia y los soluciones automáticamente.

Opciones de recuperación de archivos

Mucha gente piensa que pueden solucionar sus archivos con herramientas anti-malware, pero no es para lo que se han diseñado. Todas las herramientas de seguridad pueden detectar procesos sospechosos en tu sistema y eliminarlos. La realidad es que los archivos pueden ser restaurados solo con las claves de descifrado o con el programa que solo tienen los criminales.

Si no tienes copias de seguridad previas de tus datos, puede ser posible que nunca más los vuelvas a ver. Puedes intentar usar programas de recuperación de datos, pero tenemos que decir que los programas de terceros no siempre desencriptan los archivos. Te sugerimos que al menos intentes este método. Antes de proceder, tienes que copiar los archivos corruptos y colocarlos en una unidad USB u otra unidad de almacenamiento. Y recuerda – solo puedes hacer esto si ya has eliminado el ransomware R2U.

Por ello, te sugerimos que intentes probarlos independientemente del ransomware que haya atacado tu ordenador. Antes de comenzar, ciertos puntos son importantes mientras tratas con esta situación:

- Ya que los datos encriptados en tu ordenador pueden ser permanentemente dañados por programas de seguridad o de recuperación de datos, deberías primero hacer copias de seguridad de ellos – usa un USB u otro dispositivo de almacenamiento.

- Intenta solo recuperar tus archivos usando este método tras comprobar el sistema con un programa anti-malware.

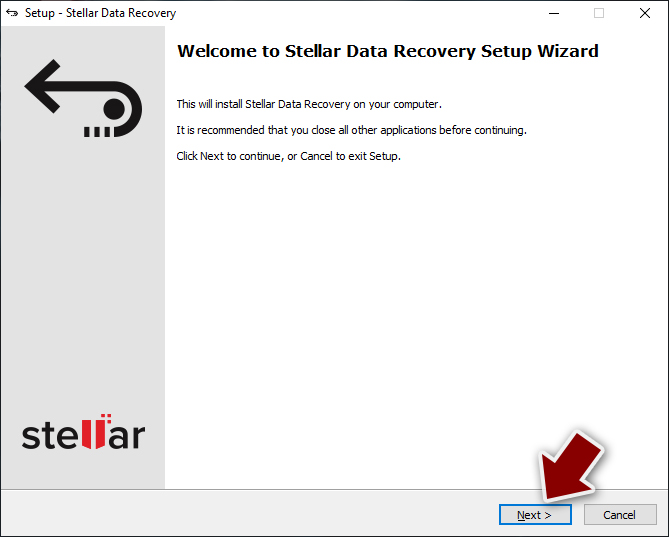

Instalar un programa de recuperación de datos

- Descargar Data Recovery Pro.

- Hacer doble click en el instalador para ejecutarlo.

- Sigue las instrucciones en pantalla para instalar el programa.

- En cuanto pulses Finalizar, puedes usar la aplicación.

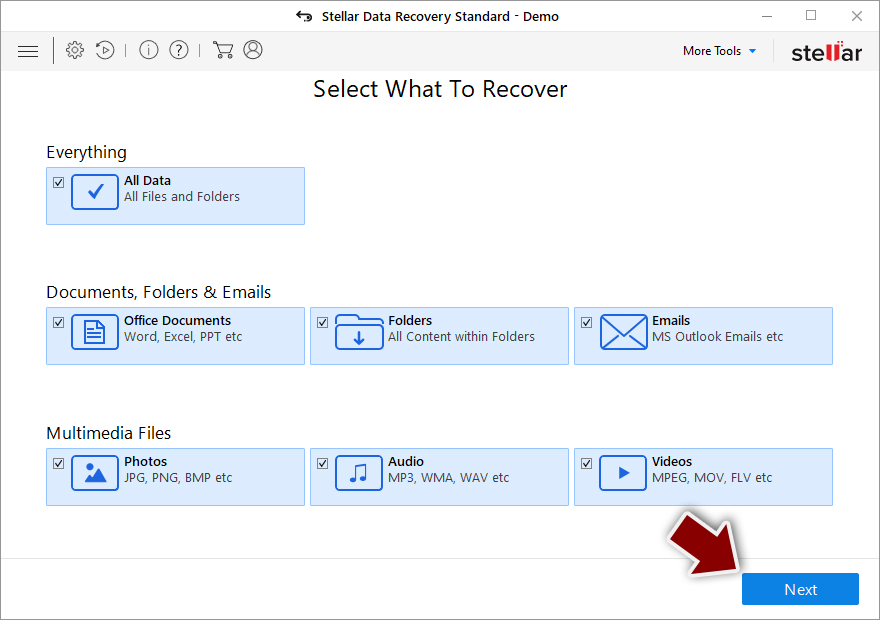

- Selecciona Todo o selecciona las carpetas individuales desde donde quieres que tus archivos sean recuperados.

- Pulsa Siguiente.

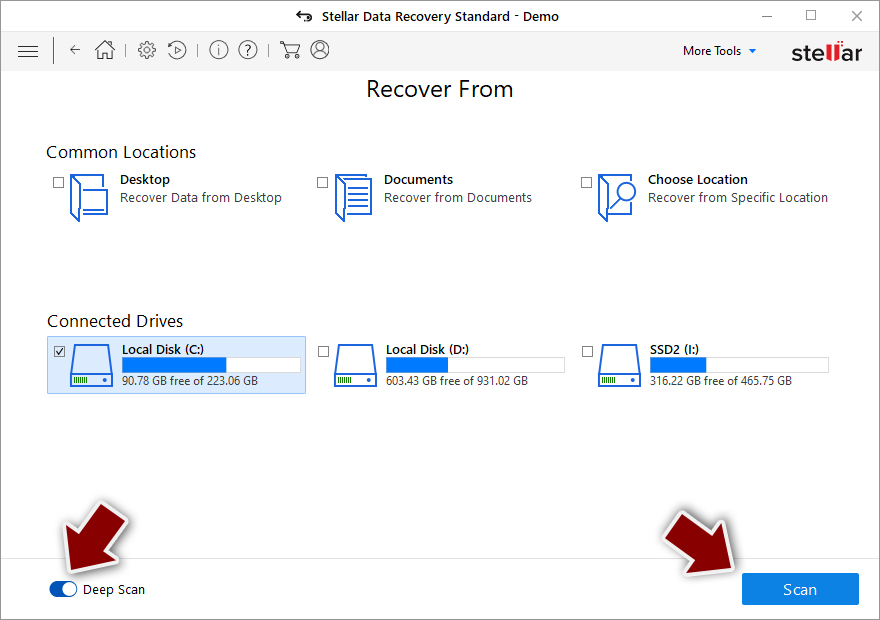

- En la parte inferior, habilita la Comprobación Profunda y elige los Discos que quieras que sean comprobados.

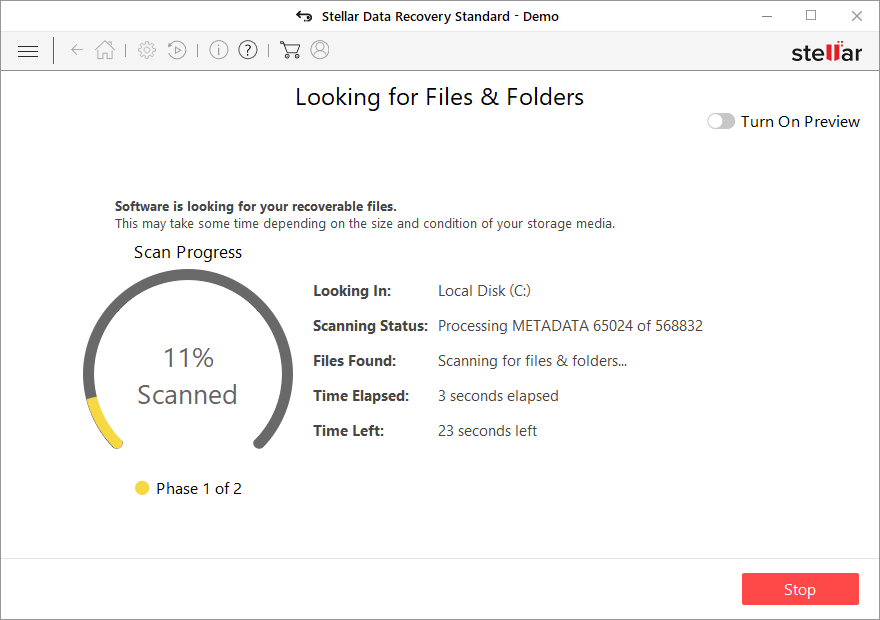

- Pulsa Comprobar y espera a que se complete.

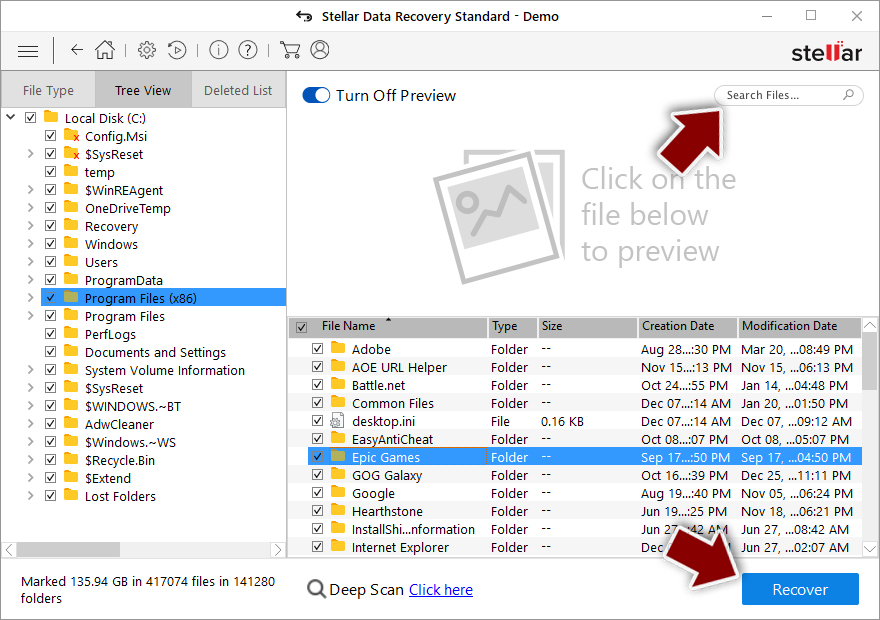

- Ahora puedes elegir qué carpetas/archivos recuperar – no te olvides que también tienes la opción de buscar por el nombre de archivo.

- Pulsa Recuperar para intentar recuperar tus archivos.

Recomendado para ti

No dejes que el gobierno te espíe

El gobierno tiene muchos problemas con respecto al registro de datos de los usuarios y los espionajes a los ciudadanos, por lo que deberías tener esto en consideración y leer más sobre las oscuras prácticas de reunión de información. Evita cualquier registro indeseado del gobierno o espionaje navegando completamente anónimo por Internet.

Puedes elegir una localización diferente cuando estés navegando y acceder a cualquier material que desees sin ninguna restricción de contenido particular. Puedes fácilmente disfrutar de conexión a internet sin riesgos de ser hackeado usando la VPN Private Internet Access.

Controla la información a la que puede acceder el gobierno o cualquier otra parte y navega por internet sin ser espiado. Incluso aunque no estés envuelto en actividades ilegales o confíes en tus servicios o plataformas elegidas, ten cuidado con tu seguridad y toma medidas de precaución usando un servicio VPN.

Copia de seguridad de los archivos para uso posterior, en caso de ataque de malware

Los problemas de software creados por malwares o pérdidas directas de datos debido a una encriptación puede conducir a problemas con tu dispositivo o daño permanente. Cuando tienes copias de seguridad actualizadas, puedes fácilmente recuperarte tras un incidente y volver a la normalidad.

Es crucial crear actualizaciones de tus copias de seguridad sobre cualquier cambio en tus dispositivos, por lo que puedes volver al punto donde estabas trabajando antes de que el malware modificase cualquier cosa o tuvieses problemas en tu dispositivo a causa de pérdida de datos o corrupción del rendimiento.

Cuando tienes una versión previa de cada documento importante o proyecto, puedes evitar frustración y pérdidas. Es bastante útil cuando aparecen malwares de la nada. Usa Data Recovery Pro para llevar a cabo la restauración del sistema.