Eliminar el virus GUCCI (virus) - Instrucciones de recuperación incluídas

Guía de eliminación del virus GUCCI

¿Qué es GUCCI ransomware?

El ransomware GUCCI puede dañar permanentemente los archivos personales del usuario y el sistema operativo

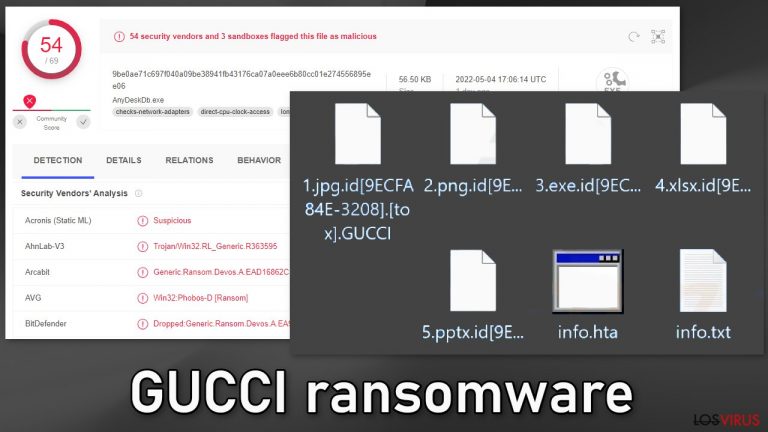

El ransomware GUCCI es una de las variantes de malware de bloqueo de datos más reciente que pertenece a la familia del ransomware Phobos. El archjiv fue marcado como malicioso por 54 productos de seguridad y 3 sandboxes. El virus puede entrar en el sistema y comenzar su proceso de encriptación inmediatamente.

Una vez comienza, todos los archivos personales como fotos, vídeos y documentos quedan encriptados. Esto significa que se convierten en inaccesibles e inusables. El único modo de desencriptar los datos es con una clave de desencriptación o programa, el cual normalmente tienen los ciber criminales.

Una vez el proceso de encriptación finaliza, los iconos de los archivos se convierten en páginas blancas y a los nombres se les añade la extensión .GUCCI. Por ejemplo, si un archivo antes se llamana imagen.jpg, tras completarse la encriptación, el mismo archivo se llamaría imagen.jpg.id[victim-id].[tox].GUCCI.

Dos notas de pago son generadas también en el ordenador. Estos mensajes de desarrolladores de malware explican a las víctimas qué es lo que ha ocurrido y qué necesitas hacer para recuperar sus archivos. Desafortunadamente, estos criminales amenazan a los usuarios y les piden pagos en cripto monedas.

| NOMBRE | GUCCI |

| TIPO | Ransomware, cryptovirus, malware de encriptación de datos |

| FAMILIA DE MALWARE | Phobos ransomware |

| DISTRIBUCIÓN | Archivos adjuntos en emails, páginas torrent, anuncios maliciosos |

| EXTENSIÓN DE ARCHIVO | .GUCCI |

| NOTA DE PAGO | info.hta; info.txt |

| RECUPERACIÓN DE ARCHIVOS | Si no existe ninguna copia de seguridad, recuperar los datos es casi imposible. Te mostramos métodos alternativos que podrían ayudarte en algunos casos |

| ELIMINACIÓN DEL MALWARE | Comprueba tu ordenador con un programa anti-malware para eliminar el programa malicioso y todos los archivos relacionados |

| SOLUCIÓN DEL SISTEMA | El malware puede causar errores del sistema, cierres inesperados, ralentización y otros problemas de estabilidad. Para remediar esto y evitar su reinstalación, te recomendamos que uses la herramienta de reparación FortectIntego. |

La nota de pago

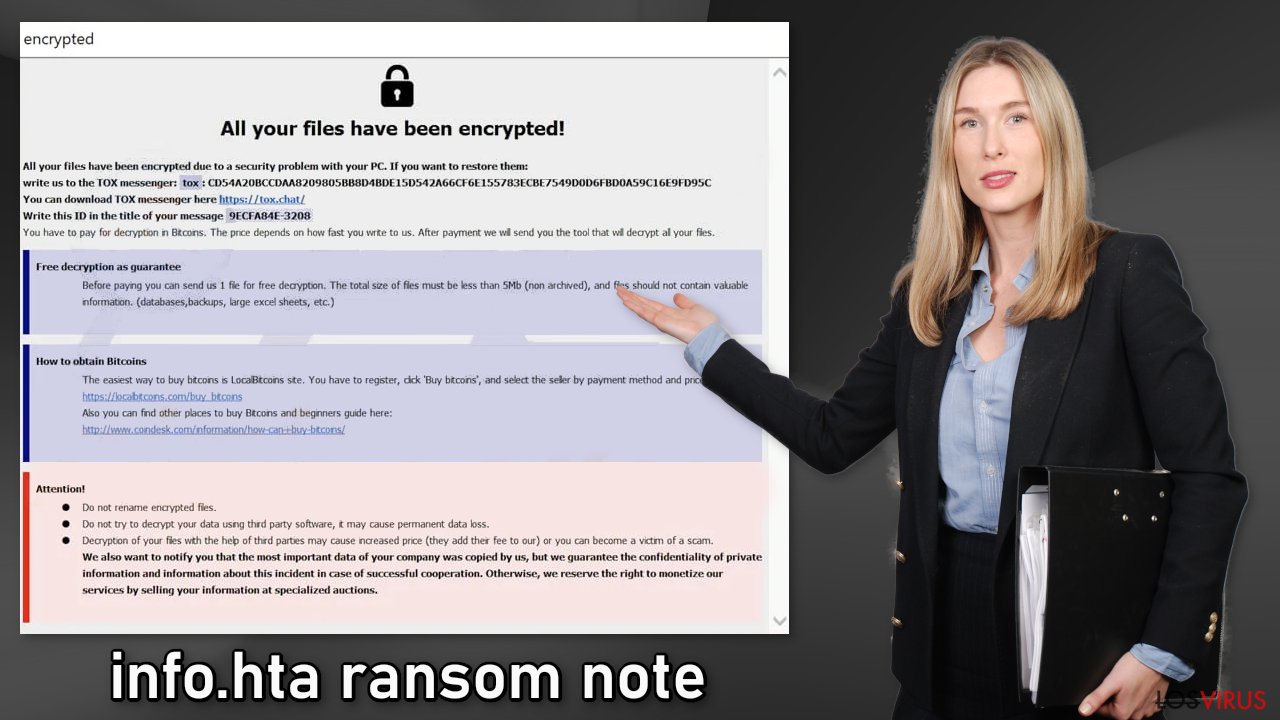

La nota de pago completa info.hta ransom lee lo siguiente:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them:

write us to the TOX messenger: tox: CD54A20BCCDAA8209805BB8D4BDE15D542A66CF6E155783ECBE7549D0D6FBD0A59C16E9FD95C

You can download TOX messenger here hxxps://tox.chat/

Write this ID in the title of your message –

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us 1 file for free decryption. The total size of files must be less than 5Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

hxxps://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

We also want to notify you that the most important data of your company was copied by us, but we guarantee the confidentiality of private information and information about this incident in case of successful cooperation. Otherwise, we reserve the right to monetize our services by selling your information at specialized auctions.

Los atacantes crean sentido de urgencia diciendo que la cantidad que debe ser pagada depende de cómo de rápido la víctima contacte con ellos. Esta es una de las muchas tácticas asustadizas que usan los criminales para hacer que la gente actúe rápido sin pensar en otras opciones. Es por lo que también la cantidad de la multa no se especifica en la nota.

También ofrecen desencriptar un archivo gratuitamente para hacerlos parecer más confiables. Sin embargo, deberías recordar que los criminales no son personas de confianza. Muchas víctimas de ataques anteriores han dicho que nunca han oído hablar de los criminales una vez les pagaron el dinero.

Su método de pago también les permite tomar provecho de las víctimas. Las transacciones en cripto monedas son anónimas y son imposibles de ser revertidas. Una vez la gente envía los fondos, es imposible obtener un reembolso o recuperarlo de otra forma. Es por lo que pagar a los desarrolladores de ransomware te expones a perder tus archivos y también a ser estafado.

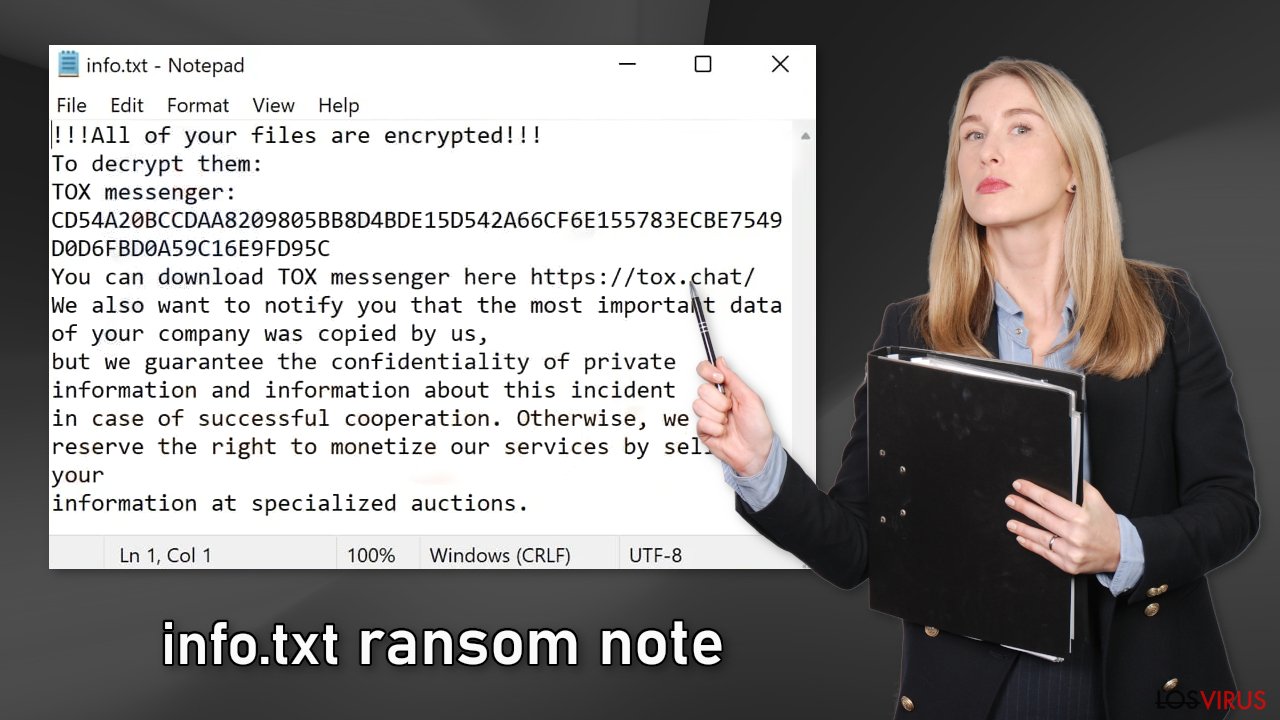

Los ladrones también intentan prevenir que la gente busque otras opciones de recuperación usando tácticas de intimidación. Aunque las herramientas de desencriptación de terceros raramente ayudan, merece la pena probarlas. La otra nota de pago llamada info.txt es simplemente una versión más corta del mensaje previo:

!!!All of your files are encrypted!!!

To decrypt them:

TOX messenger: CD54A20BCCDAA8209805BB8D4BDE15D542A66CF6E155783ECBE7549D0D6FBD0A59C16E9FD95C

You can download TOX messenger here hxxps://tox.chat/

We also want to notify you that the most important data of your company was copied by us,

but we guarantee the confidentiality of private information and information about this incident

in case of successful cooperation. Otherwise, we reserve the right to monetize our services by selling your

information at specialized auctions.

Usa herramientas de seguridad profesionales para eliminar archivos maliciosos

La cosa que tienes que hacer inmeditamente es desconectar el ordenador afectado de la red local. Para usuarios de casa, desconectar el cable de ethernet o deshabilitar el Wi-Fi debería bastar. Si esto ha ocurrido en tu lugar de trabajo, hacer esto puede ser complicado, por lo que tenemos instrucciones separadas al final de este artículo.

Si intentar recuperar tus datos primero, esto resultará en una pérdida permanente. El malware puede también encriptar tus archivos por segunda vez si no se ha eliminado primero. Esto no pondrá fin hasta que no elimines los archivos maliciosos que está causando esto. No deberías intentar eliminar el programa malicioso por ti mismo a no ser que tengas excelentes habilidades técnicas.

Usa herramientas anti-malware como SpyHunter 5Combo Cleaner o Malwarebytes para comprobar tu sistema. Este programa de seguridad debería encontrar todos los archivos relacionados y entradas y eliminarlos automáticamente. En algunos casos, el malware puede prevenir que uses programas anti-virus, por lo que necesitas acceder al Modo Seguro.

Soluciona los errores del sistema para prevenir la reinstalación de Windows

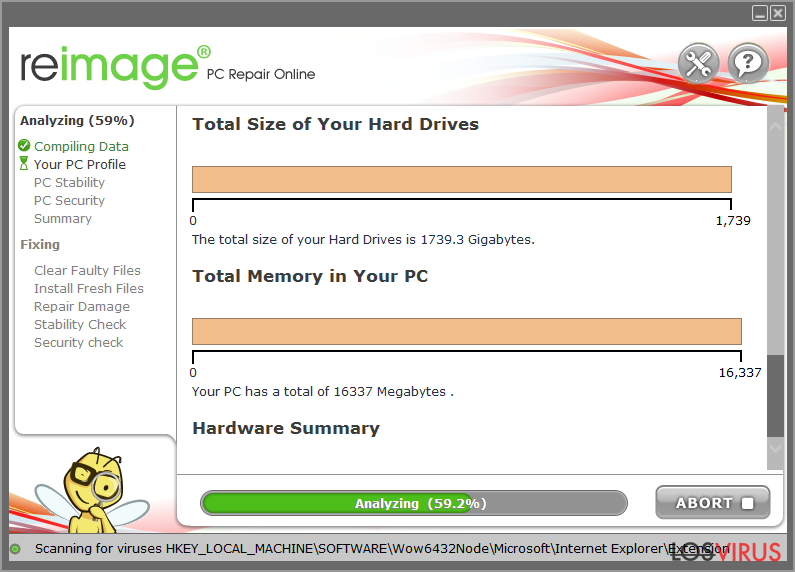

Problemas de rendimiento, estabilidad y usabilidad hasta el punto en que una completa reinstalación de Windows es requerida se espera tras una infección malware. Estos tipos de virus pueden alterar la base de datos del registro de Windows, dañar las vitales de arranque y otras funciones, eliminar o corromper archivos DLL, etc. Una vez que un archivo del sistema es dañado por malwre, el programa anti-virus no será capaz de repararlo.

Una vez el ordenador está infectado con un malware como un ransomware, el sistema es modificado para operar de manera diferente. Por ejemplo, una infección puede alterar la base de datos del registro de Windows, dañar partes vitales del arranque y otras secciones, eliminar o corromper archivos DLL, etc. Una vez que el archivo del sistema es dañado por malware, un programa antivirus no es capaz de hacer nada al respecto, dejándolo simplemente funcionar tal y como es. En consecuencia, los usuarios pueden experimentar problemas de rendimiento, estabilidad y usabilidad, hasta el punto en que sea requerido reinstalar Windows.

Por ello, te recomendamos encarecidamente que uses algún tipo de tecnología patentada de reparación como FortectIntego. Ésta no solo puede solucionar el daño causado por el virus tras la infección, sino que también es capaz de eliminar el malware que ya haya entrado en el sistema gracias a varios motores usados por el programa. Además, la aplicación es también capaz de solucionar varios problemas relacionados con Windows que no están causados por infecciones malware, por ejemplo, errores de pantallazos azules, congelaciones del sistema, errores del registro, DLLs dañadas, etc.

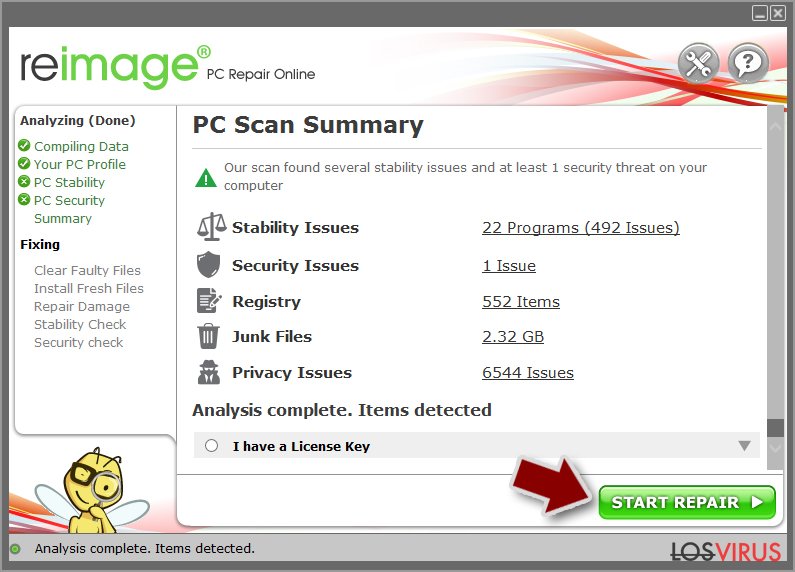

- Descarga la aplicación haciendo click en el enlace de arriba

- ReimageRepair.exe

- Si el Control de Cuentas del Usuario (UAC) aparece, selecciona Sí

- Pulsa Instalar y espera hasta que el programa finalice el proceso de instalación

- El análisis de tu ordenador comenzará inmediatamente

- Una vez completado, comprueba los resultados – aparecerán en una lista en el Resumen

- Ahora puedes hacer click en cada problema y solucionarlos manualmente

- Si ves muchos problemas que encuentras difíciles de solucionar, te recomendamos que compres la licencia y los soluciones automáticamente.

Opciones de recuperación de archivos

Mucha gente piensa que pueden solucioanr sus archivos con herramientas anti-malware, pero no es para ello para lo que están diseñadas. Todo lo que las herramientas de seguridad pueden hacer es detectar los procesos sospechosos en tu sistema y eliminarlos. La verdad es, que los archivos pueden ser restaurados solo con una clave de descriptación o con el software que solo los criminales tienen.

Si no tienes copias de seguridad de tus datos, puede ser posible que nunca los recuperes. Puedes intentar usar programas de recuperación de datos, pero tenemos que decir que programas de terceros no siempre pueden desencriptar los archivos. Te sugerimos que al menos pruebes este método. Antes de proceder, tienes que copiar los archivos corruptos y colocarlos en una unidad USB o en otra unidad de almacenamiento. Y recuerda – haz esto solo una vez hayas eliminado el ransomware GUCCI.

Por ello, te sugerimos que intentes probarlos independientemente del ransomware que haya atacado tu ordenador. Antes de comenzar, ciertos puntos son importantes mientras tratas con esta situación:

- Ya que los datos encriptados en tu ordenador pueden ser permanentemente dañados por programas de seguridad o de recuperación de datos, deberías primero hacer copias de seguridad de ellos – usa un USB u otro dispositivo de almacenamiento.

- Intenta solo recuperar tus archivos usando este método tras comprobar el sistema con un programa anti-malware.

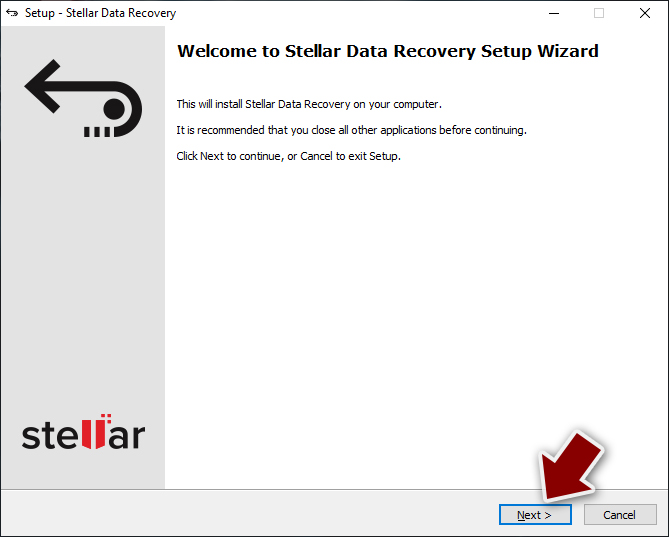

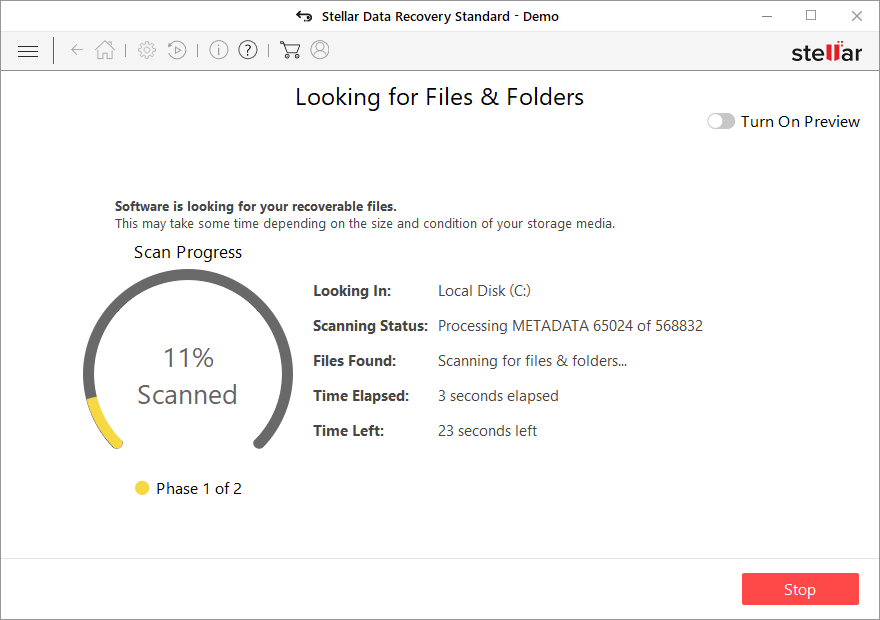

Instalar un programa de recuperación de datos

- Descargar Data Recovery Pro.

- Hacer doble click en el instalador para ejecutarlo.

- Sigue las instrucciones en pantalla para instalar el programa.

- En cuanto pulses Finalizar, puedes usar la aplicación.

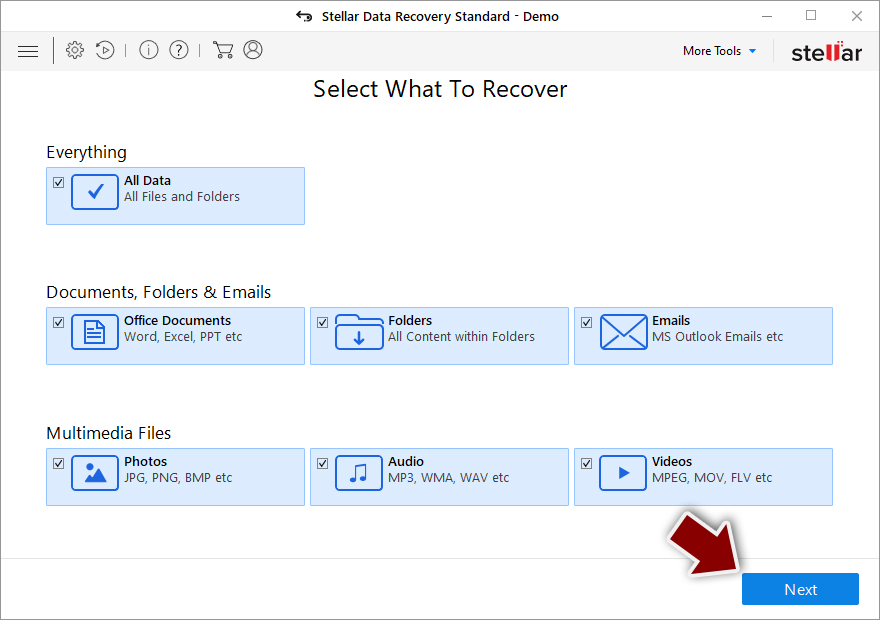

- Selecciona Todo o selecciona las carpetas individuales desde donde quieres que tus archivos sean recuperados.

- Pulsa Siguiente.

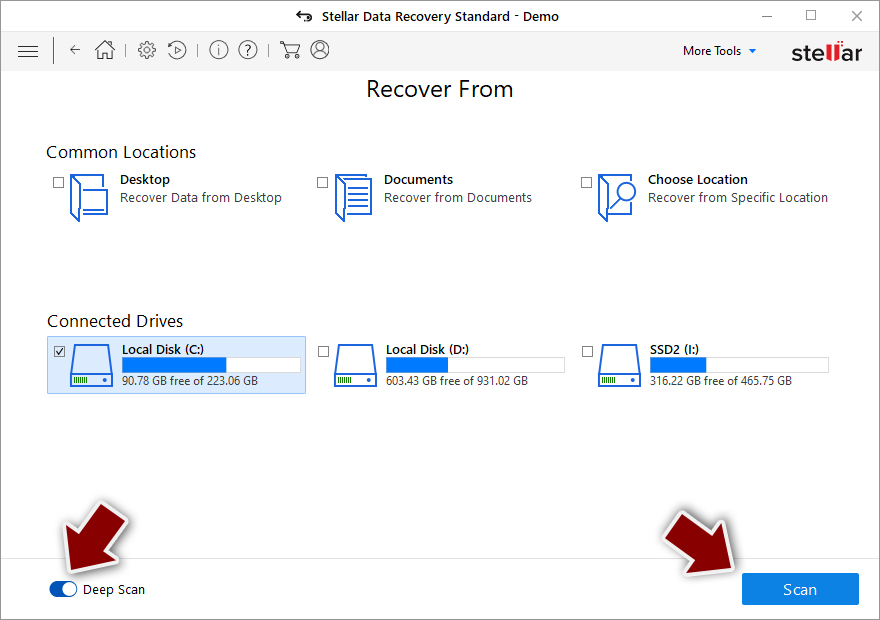

- En la parte inferior, habilita la Comprobación Profunda y elige los Discos que quieras que sean comprobados.

- Pulsa Comprobar y espera a que se complete.

- Ahora puedes elegir qué carpetas/archivos recuperar – no te olvides que también tienes la opción de buscar por el nombre de archivo.

- Pulsa Recuperar para intentar recuperar tus archivos.

Métodos de distribución de ransomware

Con el fin de protegerte de futuros ataques de ransomware, es importante saber cómo se difunden normalmente estos peligrosos malwares. El modo más común es a través de sitios torrent, plataformas de compartición de archivos P2P e instalación de programas «crackeados». Es mejor usar solo tiendas webs oficiales y sitios de desarrolladores cada vez que quieras descargar nuevos programas.

Otro método muy usado es el email. Los ciber criminales pueden añadir archivos infectados adjuntos a estos emails. Normalmente, usan métodos de ingeniería social para hacer que la gente los abra. Por lo que nunca deberías abrir ningun archivo adjunto en un email a no ser que sea de alguien que conoces o estás seguro de que es un remitente de confianza.

Deberías también recordar que es extremadamente importante tener tu sistema operativo y tus programas actualizados. Los desarrolladores a menudo lanzan no solo actualizaciones, sino también parches de seguridad de vulnerabilidades encontradas. A los hackers les encanta explotar vulnerabilidades en cuanto hay nuevas actualizaciones disponibles, por lo que asegúrate de instalarlas.

Recomendado para ti

Elige un apropiado navegador web y mejora tu seguridad con una herramienta VPN

El espionaje online ha tenido un gran impulso en los últimos años y la gente cada vez está más interesada en cómo proteger su privacidad online. Uno de los básicos se basa en añadir una capa más de seguridad – elegir el navegador web más privado y seguro.

No obstante, hay un modo de añadir una capa extra de protección y crear una práctica de navegación web completamente anónima con la ayuda de la VPN Private Internet Access. Este software redirige el tráfico a través de diferentes servidores, dejando tu dirección IP y geolocalización ocultas. La combinación de un navegador seguro y la VPN Private Internet Access te permitirá navegar sin sentir que estás siendo espiado o afectado por criminales.

Copia de seguridad de los archivos para uso posterior, en caso de ataque de malware

Los problemas de software creados por malwares o pérdidas directas de datos debido a una encriptación puede conducir a problemas con tu dispositivo o daño permanente. Cuando tienes copias de seguridad actualizadas, puedes fácilmente recuperarte tras un incidente y volver a la normalidad.

Es crucial crear actualizaciones de tus copias de seguridad sobre cualquier cambio en tus dispositivos, por lo que puedes volver al punto donde estabas trabajando antes de que el malware modificase cualquier cosa o tuvieses problemas en tu dispositivo a causa de pérdida de datos o corrupción del rendimiento.

Cuando tienes una versión previa de cada documento importante o proyecto, puedes evitar frustración y pérdidas. Es bastante útil cuando aparecen malwares de la nada. Usa Data Recovery Pro para llevar a cabo la restauración del sistema.