Qué es un nukers y cómo eliminarlo

Un nuker es un programa de ordenador malicioso muy similar a un troyano. Estos programas se difunden principalmente junto a cargas explosivas destructivas y realizan varias modificaciones en el sistema, añadiendo o eliminando archivos críticos del mismo. Haciendo esto, pueden afectar al rendimiento general del ordenador y también disminuir su velocidad al mínimo. Ten cuidado, ya que algunos tipos de nukers son capaces de destruir ordenadores y hacer perder información sensible. Un nuker clásico puede ser también usado por el hacker para atacar el sistema del ordenador para ralentizarlo, provocar caídas del sistema, reiniciarlo o apagarlo. Algunos parásitos son capaces también de borrar todos los archivos de aplicación y del sistema, formateando el disco duro e incluso simbolizando un peligro para ciertos componentes del ordenador.

Actividades causadas por esta amenaza cuando está dentro del sistema:

La infiltración de la mayoría de nukers difícilmente puede detectarse y deshabilitarse antes de que ejecute su carga. Una vez finalizada, resulta en inestabilidades generales del sistema, frecuentes caídas del ordenador y reinicios inesperados. Además, la mayoría de los nukers pueden conducir a sus víctimas a una pérdida completa o parcial de su información, datos personales y otros archivos sensibles del usuario. Ten cuidado, ya que pueden eliminar totalmente todos los archivos de tu disco duro, destruir el sistema operativo al completo e instalar softwares adicionales considerados maliciosos.

Cuando está dentro del ordenador, la mayoría de nukers pueden causar estas actividades peligrosas:

- Varias modificaciones en el sistema. Estas amenazas pueden añadir sus valores de registro, archivos y otros componentes. Pueden también deshabilitar aplicaciones particulares e instalar otras necesarias para su funcionamiento.

- Destrucción completa del sistema del PC. Los nukers son capaces de corromper, sobrescribir o eliminar varios archivos instalados en el sistema. Pueden también destruir componentes esenciales del sistema, eliminar sus archivos críticos y carpetas e incluso formatear cada uno de los discos duros.

- Denial of Service (DoS) y similares ataques. Estas amenazas pueden también iniciar fácilmente varios ataques a la red contra el ordenador remoto específico.

- Dañar componentes esenciales de hardware. Esta amenaza puede alterar varias configuraciones de hardware o limpiar la memoria CMOS. Además, puede causar reinicios inesperados del sistema, apagar el ordenador e incluso usarlo de acuerdo a sus necesidades.

- No tienen características de desinstalación. Los nukers son programas seriamente peligrosos de ordenador que no pueden ser eliminados del sistema con la ayuda de una característica de desinstalación. Normalmente, se esconden en el segundo plano, usan archivos que parecen ser legítimos y usan otras triquiñuelas que supuestamente los ayudan a esconderse en el sistema todo lo que sea posible.

Métodos usados por nukers para infiltrarse en los ordenadores:

Cuando nos referimos a las técnicas de infiltración, los nukers han estado difundiéndose con la ayuda de gusanos, troyanos y otras amenazas. Para infectar el sistema, pueden fácilmente explotar las vulnerabilidades de la seguridad e infiltrarse en el ordenador sin la aprobación del usuario. Ten cuidado, ya que algunas versiones de los nukers necesitan saber solo al dirección IP del ordenador objetivo para atacarlo o infectarlo. Una pequeña parte de estas amenazas también pueden instalarse manualmente.

Aquí están la mayoría de los modos usados por estas amenazas para entrar dentro del sistema sin ser detectadas:

1. Vulnerabilidades del sistema. La mayoría de nukers se infiltran en los ordenadores explotando las vulnerabilidades del sistema del sistema operativo del ordenador objetivo. Estos parásitos no tienen asistente de instalación y no requieren ninguna aprobación del propietario del ordenador afectado. Parte de los nukers pueden ser controlados a través de los PCs de los hackers y no necesitan tener componentes virales instalados en la máquina.

2. Otros virus. Los nukers pueden también ser instalados en el sistema con la ayuda de otros parásitos, como gusanos, troyanos, backdoors o virus. Pueden infectar el sistema sin el conocimiento del usuario e intentar afectar a todos los usuarios que usen el ordenador comprometido.

Los ejemplos más «famosos» de nukers:

Los nukers son raras ciber amenazas que comparten prácticamente una funcionalidad idéntica. Los siguientes ejemplos ilustran el comportamiento típico de un nuker.

The Click nuker está diseñado para ejecutar ataques Denial of Service (DoS) contra un ordenador específico conectado a Internet. Estos ataques normalmente causan que el ordenador afectado deje de responder o se reinicie inesperadamente sin pedirle permiso al usuario. Como resultado, el usuario puede perder el trabajo que no haya guardado antes de que comenzase el ataque.

WinNuker infecta ordenadores remotos definidos explotando las vulnerabilidades conocidas de la seguridad de Windows. Éste crea silenciosamente archivos virales y modifica el registro, por lo que la amenaza se ejecuta cada vez que se inicia el sistema. Una vez ejecutado, WinNuker ejecuta su carga, la cual causa que el ordenador comprometido se caiga.

BadLuck, también conocido como Belnow, es un nuker extremadamente peligroso que puede ser controlado remotamente por el atacante. Elimina archivos ejecutables y críticos del sistema, web y documentos de texto. BadLuck corrompe el registro de Windows y limpia el CMOS (esto puede dañar severamente el ordenador comprometido). El atacante puede usar el nuker para mostrar molestos mensajes y ejecutar otras acciones maliciosas.

Eliminando un nuker del sistema con la ayuda de un software anti-spyware:

Los nukers funcionan de la misma manera que las ciber infecciones regulares, como troyanos, anti-spyware falsos, ransomwares y otros virus. Por ello, la mayoría de sus componentes difícilmente puede ser eliminado manualmente, ya que se esconden en lo más profundo del sistema y se enmascaran bajo diferentes nombres. La mayoría de los nukers pueden encontrarse con la ayuda de un anti-spyware legítimo. En este caso, te recomendamos encarecidamente que uses alguno de estos programas: FortectIntego,SpyHunter 5Combo Cleaner. Están considerados como eliminadores de spyware avanzados repletos de características avanzadas, como escaneos profundos del sistema y una gran base de datos de parásitos.

Si no puedes eliminar un nuker del ordenador con la ayuda de estos programas, deberías saber que hay una gran posibilidad de que estés tratando con una versión avanzada de esta amenaza actualizada antes de que la base de datos de tu anti-spyware fuese repleta con nuevos archivos. En este caso, deberías añadir tu pregunta a la página de Pregunta y esperar la respuesta de los expertos en seguridad de 2-spyware.

Últimos virus añadidos a la base de datos

¿Cómo quitar Pashkahome.com ads?

Eliminando el ransomware Bozq

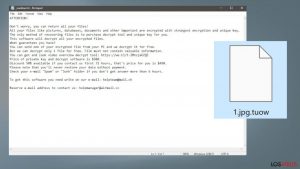

¿Qué es el ransomware Tuow?

Información actualizada: 2016-10-18